พบ Hacker ใช้ช่องโหว่ Zero-Day 2 รายการใน Ivanti Connect Secure ที่ถูกเปิดเผยในเดือนธันวาคม 2023 เพื่อติดตั้ง custom malware หลายชนิดในการโจมตีเป้าหมาย

โดยช่องโหว่ Zero-Day ที่ถูกใช้ในการโจมตีได้แก่ CVE-2023-46805 และ CVE-2024-21887

ที่ทำให้ผู้โจมตีสามารถ bypass การยืนยันตัวตน และแทรกคำสั่งที่ต้องการบนระบบที่มีช่องโหว่ได้ ซึ่งทาง Ivanti พบว่า Hacker ได้มุ่งเป้าหมายการโจมตีไปยังเป้าหมายเพียงไม่กี่ราย

จากรายงานของ Mandiant ซึ่งทำงานร่วมกับ Ivanti ในการสืบสวนเหตุการณ์ดังกล่าวระบุว่า

กลุ่ม Hacker ที่อยู่เบื้องหลังการโจมตีนั้นถูกติดตามในชื่อ UNC5221 รวมถึง Shadowserver บริการตรวจสอบภัยคุกคามได้โพสต์ข้อมูลบน X ว่า scanner ของพวกเขาได้ตรวจพบอุปกรณ์ Invanti CS กว่า 17,100 เครื่องเข้าถึงได้จากอินเทอร์เน็ต ซึ่งส่วนใหญ่อยู่ในสหรัฐอเมริกา อย่างไรก็ตามขณะนี้ยังไม่มีข้อมูลเพิ่มเติมว่ามีกี่รายที่มีความเสี่ยง

การติดตั้ง Malware

Mandiant พบว่า UNC5221 ใช้ชุดเครื่องมือในระหว่างขั้นตอนภายหลังการโจมตี ซึ่งประกอบด้วย custom malware 5 รายการ สำหรับการสร้าง webshell ในการดำเนินการคำสั่ง, การติดตั้งเพย์โหลด และการขโมยข้อมูลประจำตัว

เครื่องมือที่ใช้ในการโจมตีมีดังนี้ :

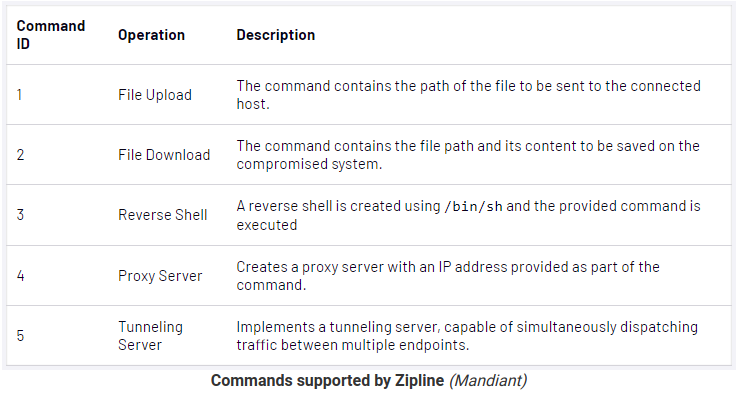

- Zipline Passive Backdoor : custom malware ที่สามารถดักจับการรับส่งข้อมูลเครือข่าย รองรับการอัปโหลด/ดาวน์โหลด การสร้าง reverse shells, proxy servers และ server tunneling

- Thinspool Dropper : custom shell script dropper ที่สามารถที่เขียน web shell แบบ Lightwire ลงบน Ivanti CS เพื่อแฝงตัวในระบบ

- Wirefire web shell : custom Python-based web shell ที่รองรับการเรียกใช้คำสั่งโดยไม่ต้องผ่านการตรวจสอบสิทธิ์ และการติดตั้งเพย์โหลดในเครื่องเป้าหมาย

- Lightwire web shell : custom Perl web shell ที่ฝังอยู่ในไฟล์ที่ได้รับการรับรอง ทำให้สามารถดำเนินการคำสั่งได้ตามที่ต้องการ

- Warpwire harverster : custom JavaScript-based tool สำหรับการรวบรวมข้อมูลประจำตัวเมื่อเข้าสู่ระบบ และส่งไปยัง command and control (C2) server

- PySoxy tunneler : สร้าง network traffic tunneling เพื่อซ่อนตัว

- BusyBox : multi-call binary ที่รวมยูทิลิตี้ Unix จำนวนมากที่ใช้ในงานระบบต่าง ๆ

- Thinspool utility (sessionserver.pl) : ใช้เพื่อติดตั้งระบบไฟล์ใหม่เป็น ‘read/write’ เพื่อเปิดใช้งาน custom malware

รวมถึง Mandiant ยังพบว่า Hacker ใช้อุปกรณ์ Cyberoam VPN ที่ end-of-life ทำการเปลี่ยนให้เป็น C2 server โดยกำหนดตำแหน่งไว้ในภูมิภาคเดียวกับเป้าหมาย เพื่อหลบเลี่ยงการตรวจจับ เช่นเดียวกับ Volexity ที่พบการโจมตีที่ดำเนินการโดย Hacker ชาวจีน ซึ่งทาง Mandiant

ไม่สามารถระบุแหล่งที่มาของความเกี่ยวข้องกับกลุ่ม Hacker อื่น ๆ ได้ เช่นเดียวกับ Google ที่ยังไม่สามารถระบุความเกี่ยวข้องของ UNC5221 ได้

แต่ถึงแม้จะไม่สามารถระบุที่มาของ UNC5221 ได้ แต่วิธีการโจมตี และการแฝงตัวในระบบของเป้าหมาย ทำให้ Mandiant ตั้งข้อสงสัยว่าอาจจะเป็นกลุ่ม Hacker ที่มีความสามารถระดับสูง หรือ advanced persistent threat (APT) ที่มุ่งเป้าหมายการโจมตีไปยังเป้าหมายที่มีความสำคัญ

ระดับสูง

ปัจจุบัน Ivanti ได้เผยแพร่คำแนะนำในการแก้ไขช่องโหว่ดังกล่าวแล้ว จึงแนะนำให้ผู้ดูแลระบบให้เร่งแก้ไขโดยด่วน

ที่มา : bleepingcomputer

You must be logged in to post a comment.