นักวิจัยจาก Cisco Talos ที่ทำงานร่วมกับตำรวจเนเธอร์แลนด์ได้รับเครื่องมือถอดรหัสของ Tortilla เวอร์ชันหนึ่งของตระกูล Babuk ransomware จนนำไปสู่การจับกุมกลุ่มแฮ็กเกอร์ที่ทำการโจมตี

Tortilla เป็นเวอร์ชันหนึ่งของตระกูล Babuk ransomware ที่แพร่กระจายอย่างรวดเร็วหลังจากซอร์สโค้ดของมัลแวร์ต้นฉบับถูกปล่อยใน Hacker forum

แฮ็กเกอร์ที่อยู่เบื้องหลังการโจมตีครั้งนี้ได้กำหนดเป้าหมายไปยังเซิร์ฟเวอร์ Microsoft Exchange ด้วยการโจมตีผ่านช่องโหว่ ProxyShell เพื่อติดตั้ง data-encrypting malware

ก่อนหน้านี้ Avast ได้ปล่อยตัวถอดรหัสสำหรับ Babuk ransomware ออกมาหนึ่งเดือนก่อนที่จะมีเวอร์ชันใหม่ แต่ก็ไม่สามารถใช้ได้กับการเข้ารหัสของ Tortilla เนื่องจาก Private Key ที่แตกต่างกัน

Tortilla unlocked

วันที่ 9 มกราคม 2024 ทาง Cisco Talos ออกมาประกาศว่า จากการร่วมมือกับตำรวจเนเธอร์แลนด์ทำให้ได้รับตัวถอดรหัสสำหรับ Tortilla ที่แฮ็กเกอร์จะส่งมอบให้กับเหยื่อที่ยอมจ่ายค่าไถ่ โดยผู้เชี่ยวชาญจาก Cisco Talos ร่วมกับหน่วยงานบังคับใช้กฏหมายสามารถระบุ และจับกุมแฮ็กเกอร์ที่อยู่เบื้องหลังปฏิบัติการโจมตีด้วย Tortilla ransomware ได้ในอัมสเตอร์ดัม

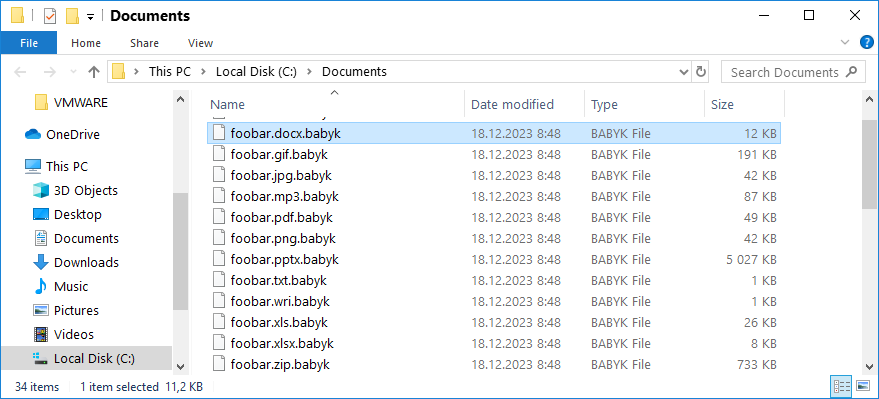

ตามที่นักวิจัยระบุว่าไฟล์ปฏิบัติการดังกล่าวมีทั้ง Public Key และ Private Key ที่ใช้ในการโจมตีทั้งหมด หลังจากการแยกไฟล์ข้อมูลแล้ว นักวิจัยได้แชร์ข้อมูลให้กับ Avast เพื่ออัปเดตตัวถอดรหัสของ Babuk ransomware

โดย Avast ได้เพิ่มคีย์สำหรับถอดรหัส Tortilla ให้กับคีย์ ECDH-25519 ของ Babuk จำนวน 14 คีย์ ที่ได้รับจากข้อมูลที่มีการรั่วไหลของซอร์สโค้ดเมื่อปี 2021 ซึ่งผู้ที่ตกเป็นเหยื่อของ Babuk สามารถดาวน์โหลดเครื่องมือถอดรหัสจาก Avast ได้ฟรีจากที่นี่ hxxps[:]//files[.]avast[.]com/files/decryptor/avast_decryptor_babuk[.]exe

ทั้งนี้ Cisco Talos ได้ตั้งข้อสังเกตว่า Tortilla ไม่ใช่ปฏิบัติการเดียวที่ใช้โค้ดของ Babuk ransomware เพื่อเข้ารหัสของเหยื่อ ซึ่งมีปฏิบัติการโจมตีอื่น ๆ อีก 7 รายการ ตั้งแต่เดือนธันวาคม 2021 ได้แก่ Rook, Night Sky, Pandora, Nokoyawa Cheerscrypt, AstraLocker 2.0, ESCiArgs, Rorschach, RTM Locker และ RA Group

ที่มา : bleepingcomputer

You must be logged in to post a comment.