ผู้ไม่หวังดีกำลังใช้ประโยชน์จากผลลัพธ์การค้นหาที่ถูกแก้ไข และโฆษณาปลอมบน Google เพื่อหลอกลวงผู้ใช้ที่กำลังดาวน์โหลดซอฟต์แวร์ที่ถูกต้อง เช่น WinSCP ให้ติดตั้งมัลแวร์แทน

บริษัทด้านความปลอดภัยทางไซเบอร์ Securonix กำลังติดตามพฤติกรรมที่เกิดขึ้นนี้ภายใต้ชื่อ SEO#LURKER

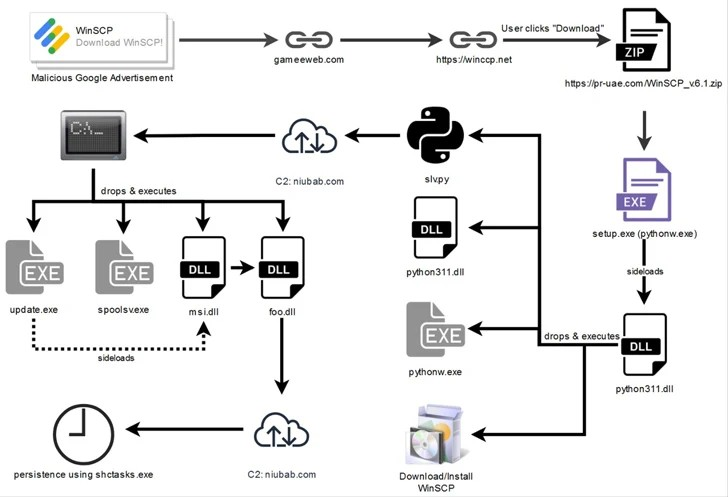

นักวิจัยด้านความปลอดภัย Den Iuzvyk, Tim Peck และ Oleg Kolesnikov ระบุในรายงานที่แชร์กับ The Hacker News ว่าโฆษณาที่เป็นอันตรายจะนำผู้ใช้ไปยังเว็บไซต์ WordPress ที่ถูกโจมตีชื่อ gameeweb[.]com ซึ่งจะนำผู้ใช้ไปยังเว็บไซต์ phishing ที่ถูกควบคุมโดยผู้โจมตี

โดยผู้โจมตีจะใช้ Google's Dynamic Search Ads (DSAs) เพื่อสร้างโฆษณาโดยอัตโนมัติขึ้น โดยใช้เนื้อหาของเว็บไซต์เพื่อนำโฆษณาที่เป็นอันตราย ที่จะพาผู้ใช้ไปยังเว็บไซต์ที่ติดมัลแวร์

เป้าหมายสูงสุดของการโจมตีหลายขั้นตอนที่ซับซ้อนในครั้งนี้ คือการให้ผู้ใช้คลิกที่เว็บไซต์ปลอมที่คล้ายกับ WinSCP ชื่อ winccp[.]net และดาวน์โหลดมัลแวร์

นักวิจัยระบุว่า "การส่งข้อมูลจากเว็บไซต์ gaweeweb[.]com ไปยังเว็บไซต์ winsccp[.]net ปลอมนั้นขึ้นอยู่กับการตั้งค่า Referrer header ที่ถูกต้อง หาก Referrer ไม่ถูกต้อง ผู้ใช้จะถูก 'Rickrolled' และถูกส่งไปยังวิดีโอ YouTube ของ Rick Astley ที่โด่งดัง"

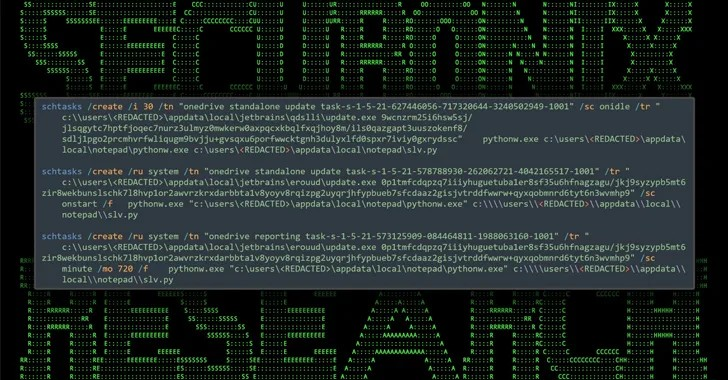

โดยเพย์โหลดสุดท้ายจะมาในรูปแบบของไฟล์ ZIP ("WinSCP_v.6.1.zip") ที่มาพร้อมกับโปรแกรมติดตั้ง ซึ่งเมื่อเปิดใช้งานจะใช้วิธีการโจมตีแบบ DLL side-loading เพื่อโหลด และเรียกใช้ไฟล์ DLL ที่ชื่อว่า python311.dll ซึ่งอยู่ภายในไฟล์ archive

โดยไฟล์ DLL จะดาวน์โหลด และเรียกใช้โปรแกรมติดตั้ง WinSCP ที่ถูกต้องเพื่อให้การหลอกลวงดำเนินต่อไป ในขณะเดียวกันก็จะทำการวางสคริปต์ Python ("slv.py" และ "wo15.py") ในเบื้องหลังเพื่อดำเนินการพฤติกรรมที่เป็นอันตราย นอกจากนี้ยังทำหน้าที่ในการสร้างการแฝงตัวบนระบบ

ทั้งสองสคริปต์ Python ออกแบบมาเพื่อสร้างการเชื่อมต่อกับเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตีเพื่อรับคำสั่งเพิ่มเติม ที่ทำให้ผู้โจมตีสามารถรันคำสั่งบนโฮสต์ที่ถูกโจมตีได้

เมื่อพิจารณาจากผู้โจมตีที่ใช้ Google Ads เพื่อแพร่กระจายมัลแวร์ ทำให้เชื่อได้ว่าเป้าหมายจะถูกจำกัดไว้ที่ผู้ที่มีความต้องการซอฟต์แวร์อย่าง WinSCP เท่านั้น

การโจมตีลักษณะนี้ไม่ใช่ครั้งแรกที่ Google's Dynamic Search Ads ถูกใช้เพื่อแพร่กระจายมัลแวร์ ในเดือนที่ผ่านมา Malwarebytes ได้เปิดเผยแคมเปญที่มุ่งเป้าไปที่ผู้ใช้ที่ค้นหา PyCharm โดยจะถูกนำไปยังเว็บไซต์ที่ถูกแฮ็ก ซึ่งโฮสต์โปรแกรมติดตั้งที่เป็นอันตรายสำหรับการติดตั้งมัลแวร์ที่ใช้สำหรับขโมยข้อมูล

การแฝงโฆษณาที่เป็นอันตรายได้รับความนิยมอย่างมากในหมู่อาชญากรไซเบอร์ในช่วงไม่กี่ปีที่ผ่านมา โดยมีแคมเปญการโจมตีจากมัลแวร์จำนวนมากใช้กลยุทธ์นี้ในการโจมตีในช่วงไม่กี่เดือนที่ผ่านมา

ต้นสัปดาห์ที่ผ่านมา Malwarebytes ยังเปิดเผยการเพิ่มขึ้นของแคมเปญ credit card skimming ในเดือนตุลาคม 2023 ซึ่งคาดว่าได้โจมตีเว็บไซต์ e-commerce หลายร้อยแห่งด้วยวัตถุประสงค์เพื่อขโมยข้อมูลทางการเงิน โดยจะมีการ injecting หน้าการชำระเงินปลอมที่ดูน่าเชื่อถือ

ที่มา : thehackernews

You must be logged in to post a comment.