ผู้พัฒนา Exim ได้เผยแพร่แพตช์แก้ไขช่องโหว่ Zero-day ที่ถูกเปิดเผยเมื่อสัปดาห์ที่ผ่านมาจาก Zero Day Initiative (ZDI) ของ Trend Micro ซึ่งหนึ่งในนั้นสามารถทำให้ผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้

ช่องโหว่ด้านความปลอดภัย (CVE-2023-42115) ถูกพบโดยนักวิจัยด้านความปลอดภัยที่ไม่ถูกระบุชื่อ โดยเป็นช่องโหว่ Out-of-bounds ที่พบใน SMTP service และสามารถถูกโจมตีโดยผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์เพื่อสั่งรันโค้ดด้วยสิทธิ์ของ service account ได้

ZDI อธิบายเพิ่มเติมว่า "ช่องโหว่ภายใน SMTP service ซึ่งจะใช้พอร์ต TCP 25 โดยค่าเริ่มต้น เป็นผลมาจากการขาดการตรวจสอบความถูกต้องของข้อมูลที่ผู้ใช้ระบุ ซึ่งอาจส่งผลให้มีการ write past the end of a buffer"

ปัจจุบันทีมงาน Exim ยังได้ออกแพตซ์แก้ไขช่องโหว่ RCE (CVE-2023-42114) และช่องโหว่ information disclosure (CVE-2023-42116)

ส่วนรายการช่องโหว่ Zero-day ที่ยังรอการแก้ไขมีดังนี้ :

- CVE-2023-42117: Exim Improper Neutralization of Special Elements Remote Code Execution Vulnerability (CVSS v3.0 8.1)

- CVE-2023-42118: Exim libspf2 Integer Underflow Remote Code Execution Vulnerability (CVSS v3.0 7.5)

- CVE-2023-42119: Exim dnsdb Out-Of-Bounds Read Information Disclosure Vulnerability (CVSS v3.0 3.1)

ทีม ZDI จะระบุระดับความรุนแรง 9.8/10 สำหรับช่องโหว่ CVE-2023-42115 แต่ Exim ระบุว่าการใช้ประโยชน์จากช่องโหว่ CVE-2023-42115 (ซึ่งเป็นช่องโหว่ที่ร้ายแรงที่สุดของ Zero Day ที่ถูกเปิดเผยโดย ZDI เมื่อสัปดาห์ที่แล้ว) จะสำเร็จหรือไม่ ขึ้นอยู่กับการใช้ external authentication บนเซิร์ฟเวอร์เป้าหมาย

แม้ว่าเซิร์ฟเวอร์ Exim 3.5 ล้านเครื่องจะสามารถเข้าถึงได้จากอินเทอร์เน็ตตามข้อมูลของ Shodan เงื่อนไขนี้อาจช่วยลดจำนวนเซิร์ฟเวอร์ Exim ที่อาจเสี่ยงต่อการถูกโจมตีได้อย่างมาก

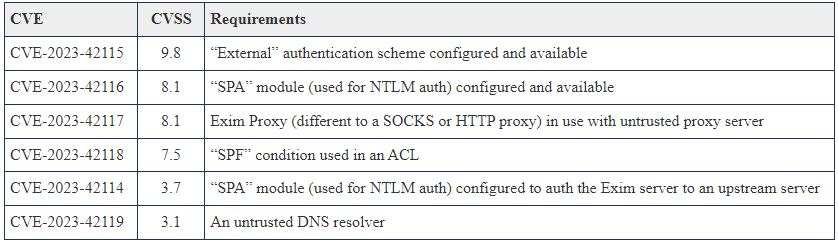

การวิเคราะห์ Zero Day ทั้ง 6 รายการโดย watchTowr Labs ยืนยันว่าต้องมี configuration requirements บางอย่างสำหรับการโจมตีช่องโหว่ของ Exim ได้สำเร็จดังนี้

คำแนะนำ

- ให้ดำเนินการอัปเดตแพตช์โดยเร็วที่สุด

ที่มา : bleepingcomputer

You must be logged in to post a comment.