ชุดสาธิตการโจมตีช่องโหว่ Proof-of-Concept (PoC) ของช่องโหว่ VMware SSH auth bypass ในเครื่องมือวิเคราะห์ Aria Operations for Networks ของ VMware (เดิมชื่อ vRealize Network Insight) ซึ่งมีความรุนแรงระดับ critical ได้ถูกเผยแพร่ออกมาแล้ว

CVE-2023-34039 หรือช่องโหว่ VMware SSH auth bypass (คะแนน CVSS 9.8 ความรุนแรงระดับ critical ) เป็นช่องโหว่การหลีกเลี่ยงการยืนยันตัวตนผ่าน SSH และทำให้สามารถโจมตีได้จากภายนอก ถูกพบโดยนักวิเคราะห์ความปลอดภัยที่ ProjectDiscovery Research ซึ่งส่งผลกระทบต่อ Aria Operations for Networks เวอร์ชัน 6.2 / 6.3 / 6.4 / 6.5.1 / 6.6 / 6.7 / 6.8 / 6.9 / 6.10 โดยต่อมาได้รับการแก้ไขแล้วโดย VMware ในเวอร์ชัน 6.11

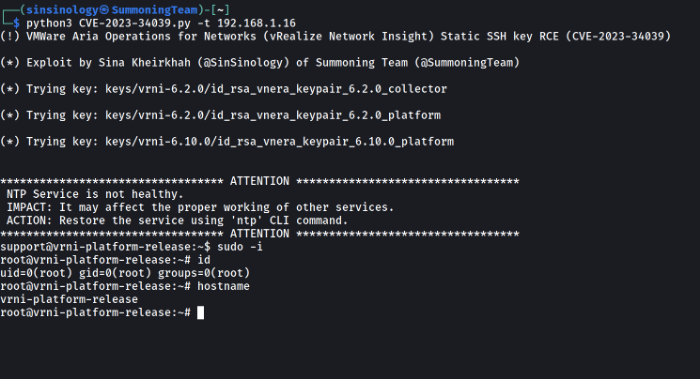

ปัจจุบันทาง VMware รายงานว่าพบการเผยแพร่ชุดสาธิตการโจมตีช่องโหว่ PoC ของช่องโหว่ CVE-2023-34039 ผ่านทางออนไลน์แล้ว ซึ่งได้รับการพัฒนา และเผยแพร่โดย Sina Kheirkhah นักวิจัยช่องโหว่ของ Summoning Team

โดย PoC ดังกล่าวมุ่งเป้าหมายการโจมตีไปยัง Aria Operations for Networks ทุกเวอร์ชันตั้งแต่ 6.0 ถึง 6.10 ทั้งนี้นักวิจัยที่เผยแพร่ PoC ระบุว่าสาเหตุของปัญหาคือคีย์ SSH ที่ฮาร์ดโค้ดทิ้งไว้ หลังจากที่ VMware ลืมสร้าง SSH authorized keys ใหม่ เนื่องจาก Aria Operations for Networks ของ VMware แต่ละเวอร์ชันมีคีย์ SSH ที่ไม่ซ้ำกัน

นอกจากนี้ทาง VMware ได้ออกแพตซ์อัปเดตด้านความปลอดภัยเพื่อแก้ไขช่องโหว่ arbitrary file write (CVE-2023-20890) ที่ทำให้ Hacker สามารถเรียกสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้ หลังจากได้รับสิทธิ์การเข้าถึงของผู้ดูแลระบบบนอุปกรณ์เป้าหมาย และ CVE-2023-34039 ช่องโหว่ที่สามารถยกระดับสิทธิ์เป็น Root หลังจากโจมตีสำเร็จ

ด้วยเหตุนี้ ผู้ดูแลระบบจึงควรอัปเดตแพตซ์ของอุปกรณ์ Aria Operations for Networks ให้เป็นเวอร์ชันล่าสุดโดยเร็วที่สุด เพื่อป้องกันการโจมตีที่อาจเกิดขึ้นจากช่องโหว่ดังกล่าว

ที่มา : bleepingcomputer

You must be logged in to post a comment.