นักวิจัยด้านความปลอดภัยเผยแพร่การค้นพบ LOLBAS files ซึ่งเป็นไบนารี และสคริปต์ที่มีใช้งานอยู่ใน Windows อย่างถูกต้อง ซึ่งสามารถถูกนำไปใช้เพื่อวัตถุประสงค์ที่เป็นอันตรายได้ โดยพบการเรียกใช้ไฟล์ executable ของ Microsoft’s Outlook email client และ Access database management system รวมไปถึง LOLBAS files สำหรับ Microsoft Publisher application และยังสามารถทำการดาวน์โหลดเพย์โหลดจากเซิร์ฟเวอร์ภายนอกได้อีกด้วย

LOLBAS ย่อมาจาก Living-off-the-Land Binaries and Scripts เป็นไฟล์ที่ได้รับการรับรองจากระบบปฏิบัติการ Windows หรือดาวน์โหลดจาก Microsoft ที่ถูก Hacker นำมาใช้ในการดาวน์โหลด หรือเรียกใช้งานเพย์โหลดอันตรายได้โดยไม่ถูกตรวจจับ นอกจากนี้จากการวิจัยพบว่า แม้แต่โปรแกรมที่ไม่ได้รับการรับรองโดย Microsoft ก็สามารถนำมาใช้ในการโจมตีได้เช่นกัน เช่น การ Reconnaissance

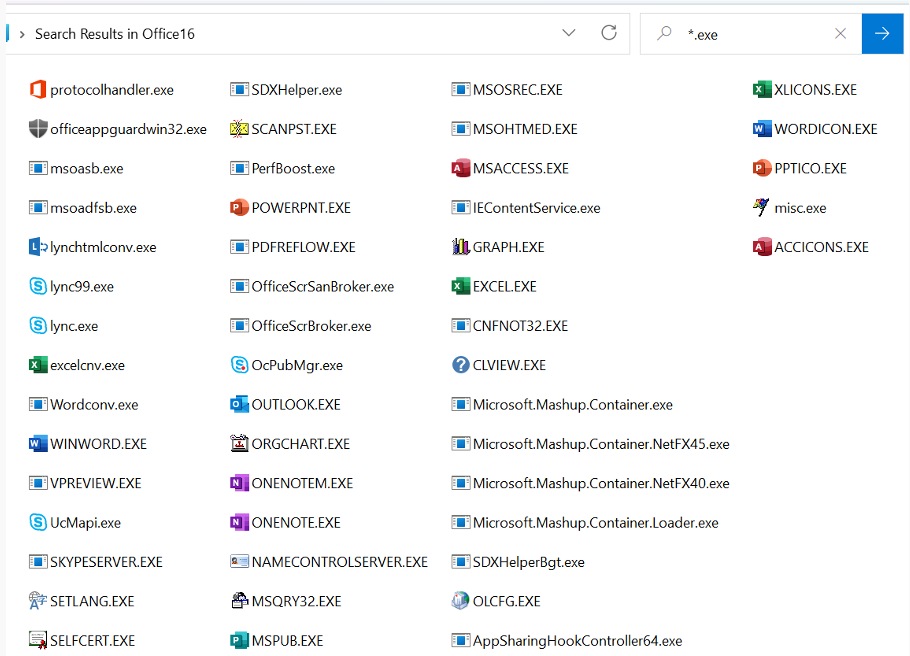

Microsoft Office binaries

โดยปัจจุบัน LOLBAS project ซึ่งเป็นโครงการที่ค้นหา LOLBAS อันตราย ได้ค้นพบรายการไบนารี ไลบรารี และสคริปต์ที่เกี่ยวข้องกับ Windows มากกว่า 150 รายการ ที่สามารถทำให้ Hacker สั่งการ หรือดาวน์โหลดไฟล์ที่เป็นอันตราย และ bypass รายการโปรแกรมที่ได้รับอนุมัติได้

Nir Chako นักวิจัยด้านความปลอดภัยของ Pentera บริษัทที่ให้บริการโซลูชันการตรวจสอบความปลอดภัยแบบอัตโนมัติ ได้ทำการวิจัยเพื่อค้นหาไฟล์ LOLBAS ใหม่ ๆ ที่อยู่ในไฟล์ปฏิบัติการในชุดโปรแกรมของ Microsoft Office

โดยได้ค้นพบสามรายการ ได้แก่ MsoHtmEd.exe, MSPub.exe และ ProtocolHandler.exe ที่สามารถใช้เป็นโปรแกรมเพื่อดาวน์โหลดไฟล์จาก third-party ได้ ซึ่งตรงกับเกณฑ์ของโครงการ LOLBAS ซึ่งภายหลังจากได้ทำการทดสอบพบว่า MsoHtmEd สามารถเข้าถึง HTTP server และทำการ GET request เพื่อดาวน์โหลดไฟล์ รวมถึงพบว่า MsoHtmEd สามารถสั่ง run ไฟล์ได้อีกด้วย หลังจากนั้น Chako ได้ทำการพัฒนาสคริปต์เพื่อทำให้กระบวนการเป็นไปโดยอัตโนมัติ และครอบคลุมปฏิบัติการที่ใหญ่ขึ้น

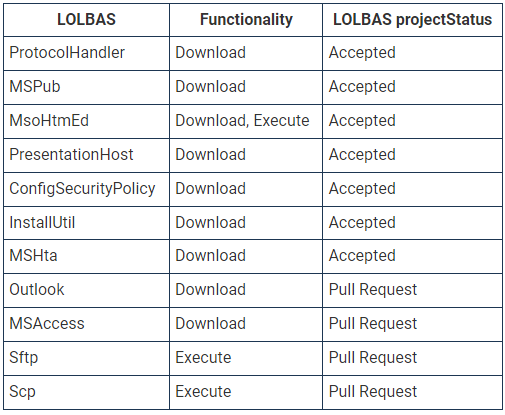

นักวิจัยจาก Pentera ยังได้ค้นพบไฟล์ใหม่ 11 ไฟล์ ที่สามารถดาวน์โหลด และเรียกใช้งานฟังก์ชันที่ตรงตามหลักการของโครงการ LOLBAS project ดังนี้

โดยที่โดดเด่นที่สุดคือ MSPub.exe, Outlook.exe และ MSAccess.exe ที่ทำให้ Hacker หรือ penetration tester สามารถใช้เพื่อดาวน์โหลดไฟล์จาก third-party ได้ โดย MSPub ได้รับการยืนยันว่าสามารถดาวน์โหลด payloads จากเซิร์ฟเวอร์ภายนอกได้ แต่อีก 2 รายการนั้นยังไม่ได้ถูกเพิ่มเข้าไปในรายการ LOLBAS เนื่องจากข้อผิดพลาดทางเทคนิคที่พบบางอย่าง

พบ LOLBAS แหล่งใหม่

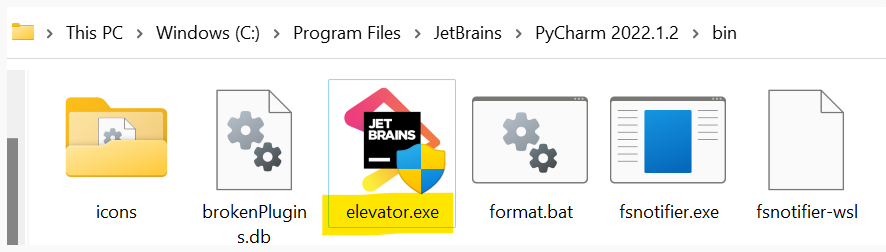

นอกจากไบนารีของ Microsoft แล้ว นักวิจัยจาก Pentera ได้ค้นพบไฟล์จากนักพัฒนารายอื่นที่ตรงตามเกณฑ์ของ LOLBAS ตัวอย่างหนึ่ง คือ PyCharm suite ซึ่งเป็นโปรแกรมยอดนิยมสำหรับการพัฒนา Python

ซึ่งโฟลเดอร์การติดตั้ง PyCharm จะมีไฟล์ lifter.exe (ได้รับการรับรองและตรวจสอบโดย JetBrains) ที่สามารถเรียกใช้ไฟล์ด้วยสิทธิ์ระดับสูง รวมถึงไฟล์อื่นในไดเร็กทอรี PyCharm คือ WinProcessListHelper.exe ที่สามารถบอกข้อมูลกระบวนการทั้งหมดที่ทำงานบนระบบ ซึ่งเป็นขั้นตอนสำคัญสำหรับการทำ Reconnaissance บนระบบ และอีกตัวอย่างของเครื่องมือสอดแนม คือ mkpasswd.exe ซึ่งเป็นส่วนหนึ่งของโฟลเดอร์การติดตั้ง Git ซึ่งสามารถบอกข้อมูลรายชื่อผู้ใช้ทั้งหมด และ security identifiers (SIDs)

ต่อมาทางนักวิจัยจาก Pentera สร้างเครื่องมือเพื่อทำการค้นหาโดยอัตโนมัติ โดยสคริปต์ดังกล่าวทำให้สามารถอ่าน "กลุ่มไบนารีทั้งหมดของ Microsoft" ได้ภายในเวลาประมาณห้าชั่วโมง รวมถึงเครื่องมือที่พัฒนาดังกล่าว ยังสามารถทำงานบนแพลตฟอร์มอื่น ๆ (เช่น Linux หรือ custom cloud virtual machines) เพื่อทำการค้นหา LOLBAS ใหม่ ๆ

โดยข้อมูล LOLBAS เหล่านี้ ช่วยให้ผู้ดูแลระบบ สามารถวางแผนกำหนดวิธีการ และกลไกเพื่อป้องกัน หรือบรรเทาการโจมตีจาก LOLBAS ได้ต่อไป

ที่มา : bleepingcomputer

You must be logged in to post a comment.