Proofpoint บริษัทรักษาความปลอดภัยทางไซเบอร์ เปิดเผยรายงานการค้นพบแคมเปญ EvilProxy phishing ซึ่งป็น phishing platform ที่กำลังได้รับความนิยม ได้มุ่งเป้าหมายการโจมตีไปยังบัญชีที่มีการป้องกันด้วย MFA โดยทำการส่ง phishing email กว่า 120,000 รายการไปยังองค์กรกว่าร้อยแห่ง เพื่อขโมยบัญชี Microsoft 365 โดยการเลียนแบบแบรนด์ของ Email, การหลบเลี่ยงการตรวจจับ Bot และการเปลี่ยนเส้นทาง open redirection ซึ่งจะส่งผลกระทบต่อบัญชีผู้บริหารระดับสูงเป็นหลัก

การโจมตีจาก EvilProxy

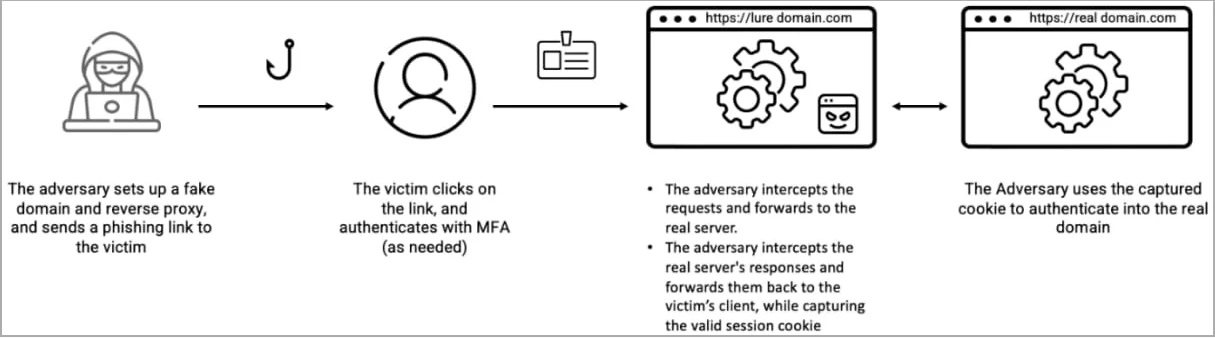

EvilProxy เป็น phishing-as-a-service platform ที่ใช้ reverse proxy เพื่อส่งต่อคำขอการตรวจสอบสิทธิ์ และข้อมูลรับรอง credentials ของผู้ใช้งานระหว่างผู้ใช้งานที่เป็นเป้าหมาย และเว็บไซต์บริการที่ถูกต้อง เพื่อขโมยคุกกี้การตรวจสอบสิทธิ์ เมื่อผู้ใช้ลงชื่อเข้าใช้บัญชีของตน รวมถึงหากผู้ใช้มีการใช้งาน MFA เพื่อเข้าสู่ระบบ Hacker ก็จะสามารถนำคุกกี้การตรวจสอบสิทธิ์ที่ขโมยมา ทำการยืนยันตัวตนแบบ MFA ได้

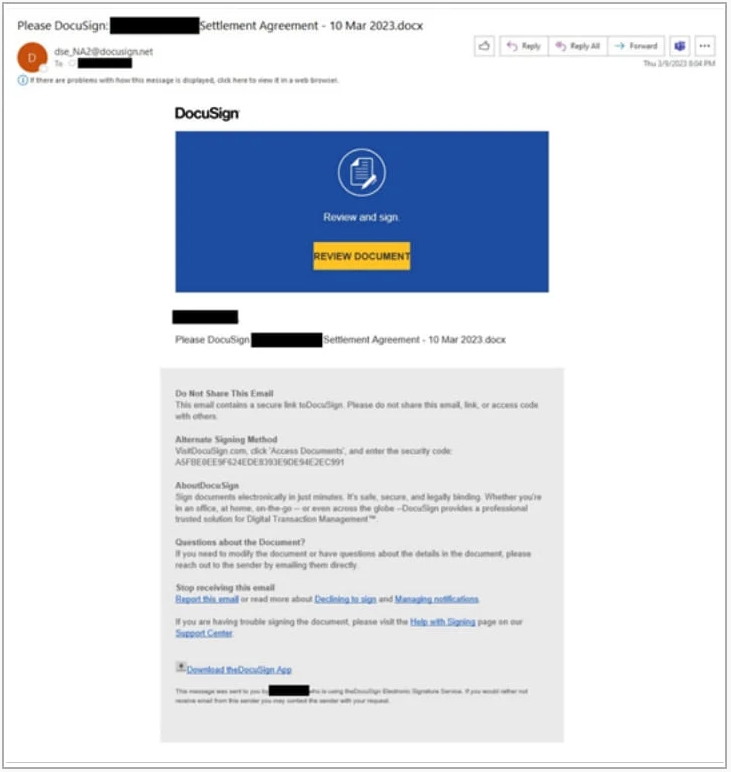

จากข้อมูลที่รายงานโดย Resecurity ในเดือนกันยายน 2022 พบว่า EvilProxy ได้มีการขาย phishing platform ในราคา $400 ต่อเดือน โดยสามารถกำหนดเป้าหมายการโจมตีไปยังบัญชี Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy และ PyPI ได้ ทั้งนี้ Proofpoint ได้พบการโจมตีของแคมเปญ EvilProxy phishing มาตั้งแต่เดือนมีนาคม 2023 โดยพบว่ามีการส่ง phishing email โดยทำการเลียนแบบแบรนด์ยอดนิยม เช่น Adobe, DocuSign และ Concur

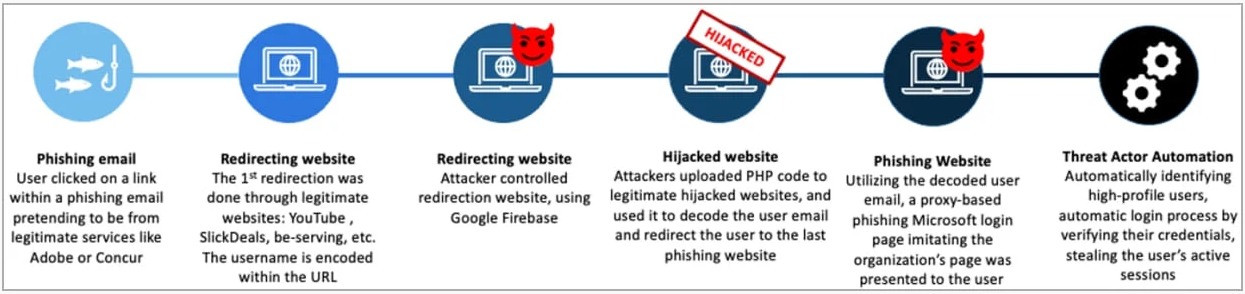

หากเหยื่อทำการคลิกลิงก์ที่อยู่ใน phishing email ลิงก์ดังกล่าวก็จะทำการ redirect ไปยัง YouTube หรือ SlickDeals ตามด้วยการเปลี่ยนเส้นทางอย่างต่อเนื่อง เพื่อลดโอกาสในการถูกตรวจจับ และวิเคราะห์การโจมตีได้ ท้ายสุดก็จะพาเหยื่อไปยังหน้า EvilProxy phishing page ที่มีการทำ reverse proxy สำหรับหน้าเข้าสู่ระบบของ Microsoft 365 โดยลอกเลียนแบบธีมองค์กรของเหยื่อเพื่อให้ดูสมจริง

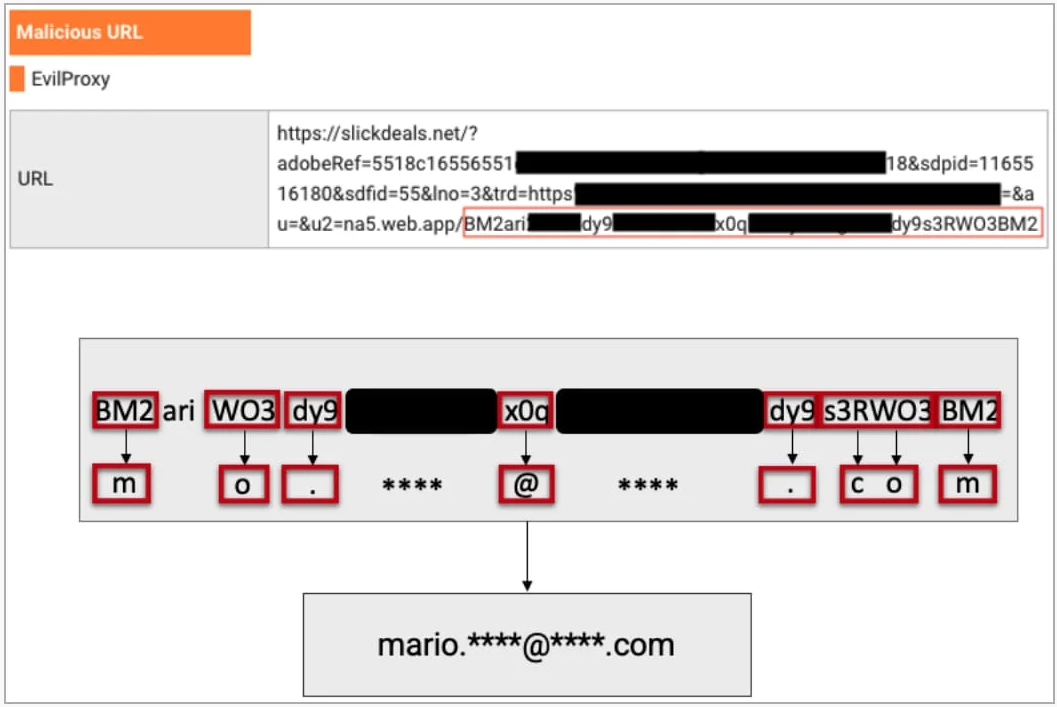

Proofpoint ระบุว่า “เพื่อซ่อนอีเมลผู้ใช้จากเครื่องมือสแกนอัตโนมัติ Hacker จะใช้การเข้ารหัสแบบพิเศษของอีเมลผู้ใช้ และใช้เว็บไซต์ที่ถูกโจมตี ทำการอัปโหลด PHP code เพื่อถอดรหัสที่อยู่อีเมลของผู้ใช้รายใดรายหนึ่ง หลังจากถอดรหัสที่อยู่อีเมลแล้ว ผู้ใช้จะถูกส่งต่อไปยังเว็บไซต์สุดท้าย ซึ่งเป็น phishing page ซึ่งสร้างมาเพื่อองค์กรเป้าหมายนั้น ๆ โดยเฉพาะ”

การกำหนดเป้าหมายการโจมตี

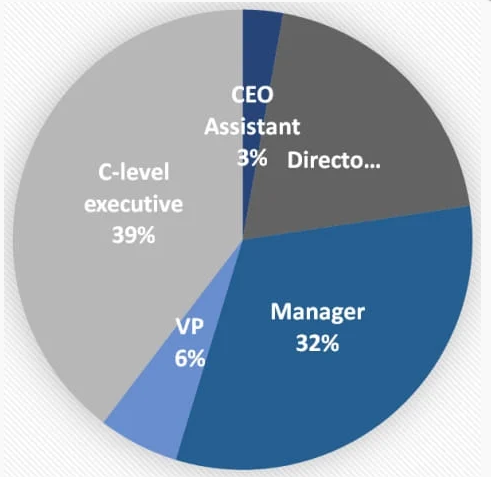

โดยนักวิจัยพบว่าแคมเปญของ EvilProxy phishing ล่าสุดได้มีการเปลี่ยนเส้นทางของผู้ใช้งานที่มีที่อยู่ IP ของตุรกีไปยังเว็ปไซต์ที่ได้รับการรับรอง ซึ่งทำให้มีความเป็นไปได้ว่าที่มาของการดำเนินการโจมตีครั้งนี้อยู่ในตุรกี รวมถึง Proofpoint ยังพบว่า Hacker ได้มุ่งเป้าหมายไปยังบัญชีกลุ่ม "VIP" และไม่สนใจผู้ใช้งานที่มีตำแหน่งต่ำกว่า ซึ่งพบข้อมูลว่าในบัญชีที่ถูกโจมตี 39% เป็นผู้บริหารระดับ C Level, 9% เป็น CEO และรองประธาน, 17% เป็นหัวหน้าเจ้าหน้าที่การเงิน และที่เหลือเป็นพนักงานที่สามารถเข้าถึงสินทรัพย์ทางการเงิน หรือข้อมูลที่มีความสำคัญได้

Reverse proxy phishing kits และโดยเฉพาะอย่างยิ่ง EvilProxy กำลังเริ่มพบการถูกนำมาใช้ในการโจมตีมากขึ้น โดยมันสามารถส่ง phishing email ที่มีคุณภาพระดับสูงที่เป็นอันตรายได้ และมีความสามารถในการหลบหลีกมาตรการรักษาความปลอดภัย และการป้องกันบัญชีได้

ทั้งนี้องค์กรสามารถป้องกันภัยคุกคามนี้ได้ด้วยการทำ security awareness อย่างต่อเนื่อง, การตั้งค่า email filtering rule ที่เข้มงวดขึ้น และอีกหนึ่งทางเลือกคือ การนำ FIDO-based physical key มาใช้ในการเข้าสู่ระบบ

ที่มา : bleepingcomputer

You must be logged in to post a comment.