Sophos ผู้ให้บริการด้านความปลอดภัยทางไซเบอร์ถูกแอบอ้างโดย ransomware-as-a-service ตัวใหม่ที่ชื่อว่า SophosEncrypt โดยผู้โจมตีแอบอ้างใช้ชื่อของบริษัทในการดำเนินการ

แรนซัมแวร์ดังกล่าวถูกพบโดย Malware Hunter Team เมื่อวันที่ 17 กรกฎาคม 2023 ที่ผ่านมา ซึ่งเบื้องต้นคาดว่าเป็นการทดสอบของ Red Team ของ Sophos เอง

แต่ล่าสุดทางทีม Sophos X-Ops ได้ออกมาทวีตว่า พวกเขาไม่ได้มีการสร้าง encryptor ดังกล่าวแต่อย่างใด และกำลังดำเนินการตรวจสอบเหตุการณ์ โดย Sophos ระบุว่า "ก่อนหน้านี้ทีมงานได้พบตัวอย่างของแรนซัมแวร์ดังกล่าวแล้ว และเบื้องต้นพบว่า Sophos InterceptX สามารถป้องกันการโจมตีจากตัวอย่างของแรนซัมแวร์เหล่านี้ได้"

นอกจากนี้ยังพบว่ามีตัวอย่างของ Ransomware ถูกส่งมาตรวจสอบจากเหยื่อที่ถูกโจมตี แสดงให้เห็นว่า Ransomware ตัวดังกล่าวน่าจะมาจากบริการ Ransomware-as-a-Service

แม้ว่าจะมีข้อมูลเกี่ยวกับการทํางานของ RaaS ค่อนข้างน้อย แต่จากการที่ทาง MalwareHunterTeam พบตัวอย่างของตัวเข้ารหัส จึงทำให้นักวิจัยสามารถตรวจสอบได้อย่างรวดเร็วว่ามันทำงานอย่างไร

แรนซัมแวร์ SophosEncrypt

ตัวเข้ารหัสของแรนซัมแวร์ถูกเขียนขึ้นด้วย Rust และใช้ path ของ 'C: \ Users \ Dubinin \' ในการจัดเก็บ โดยภายในแรนซัมแวร์มีชื่อว่า 'sophos_encrypt' จึงทำให้มันถูกเรียกว่า SophosEncrypt โดยมีการเพิ่มการตรวจจับไปยัง ID Ransomware เรียบร้อยแล้ว

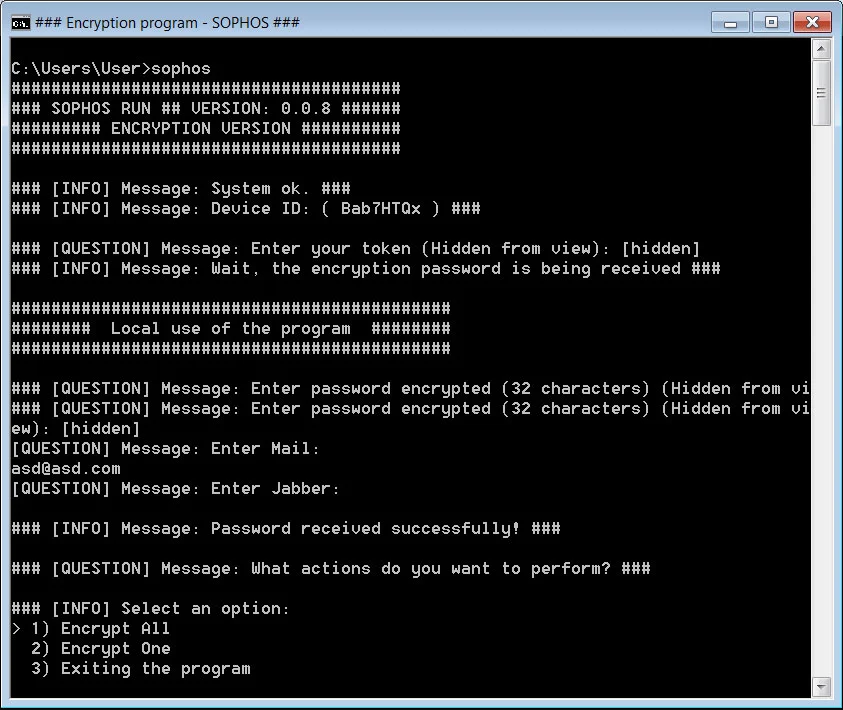

เมื่อมีการดำเนินการ ตัวเข้ารหัสจะแจ้งให้ผู้โจมตีที่นำไปใช้งานทำการระบุ token ที่เกี่ยวข้องกับเหยื่อ ซึ่งคาดว่าน่าจะดึงมาจาก management panel ของแรนซัมแวร์

เมื่อป้อน token แล้ว ตัวเข้ารหัสจะเชื่อมต่อกับ IP 179.43.154.137: 21119 และตรวจสอบว่า token นั้นถูกต้องหรือไม่ โดย Michael Gillespie ผู้เชี่ยวชาญด้านแรนซัมแวร์พบว่าสามารถ bypass การตรวจสอบนี้ได้ โดยปิดการเชื่อมต่อ network ซึ่งจะทำให้ตัวเข้ารหัสทำงานแบบออฟไลน์

ต่อมาหากป้อน token ได้ถูกต้อง ตัวเข้ารหัสจะแจ้งผู้โจมตีที่นำแรนซัมแวร์ไปใช้งานเพื่อขอข้อมูลเพิ่มเติมเพื่อใช้ในการเข้ารหัสอุปกรณ์ต่อไป

ข้อมูลเพิ่มเติมนี้จะประกอบด้วยอีเมลสำหรับติดต่อ, jabber address และรหัสผ่าน 32 ตัว ซึ่ง Gillespie ระบุว่าเป็นส่วนหนึ่งของอัลกอริทึมการเข้ารหัส

จากนั้นตัวเข้ารหัสจะแจ้งผู้โจมตีที่นำแรนซัมแวร์ไปใช้งานเลือกทำการเข้ารหัสไฟล์หนึ่งไฟล์ หรือเข้ารหัสทั้งอุปกรณ์ ดังภาพที่แสดงด้านล่างนี้

Gillespie ให้ข้อมูลกับ BleepingComputer ว่า ไฟล์มีการเข้ารหัสด้วย AES256-CBC และเพิ่มเติมโดยใช้ PKCS#7

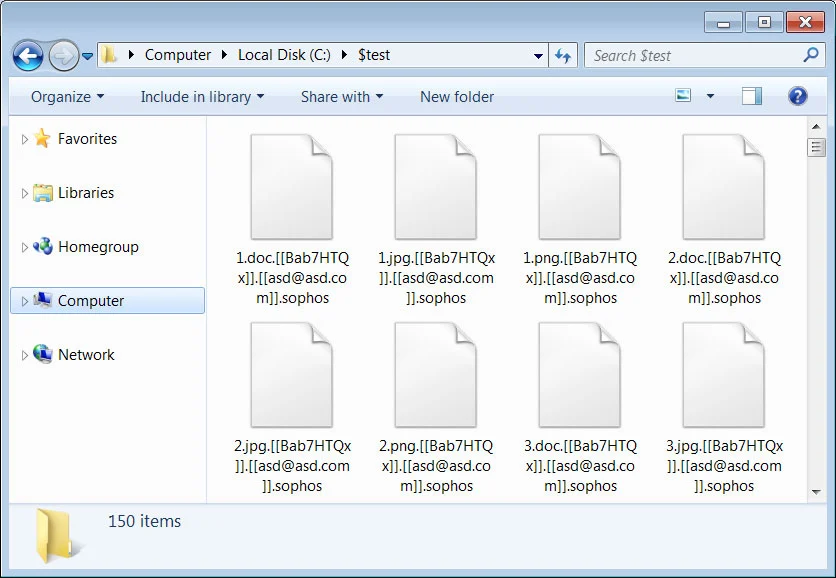

ไฟล์ที่เข้ารหัสแต่ละไฟล์จะมีชื่อตาม token ที่ป้อน ตามด้วยอีเมล และนามสกุล sophos ต่อท้ายชื่อไฟล์ในรูปแบบ :.[[ ]].[[ ]].sophos ตามภาพตัวอย่างด้านล่าง

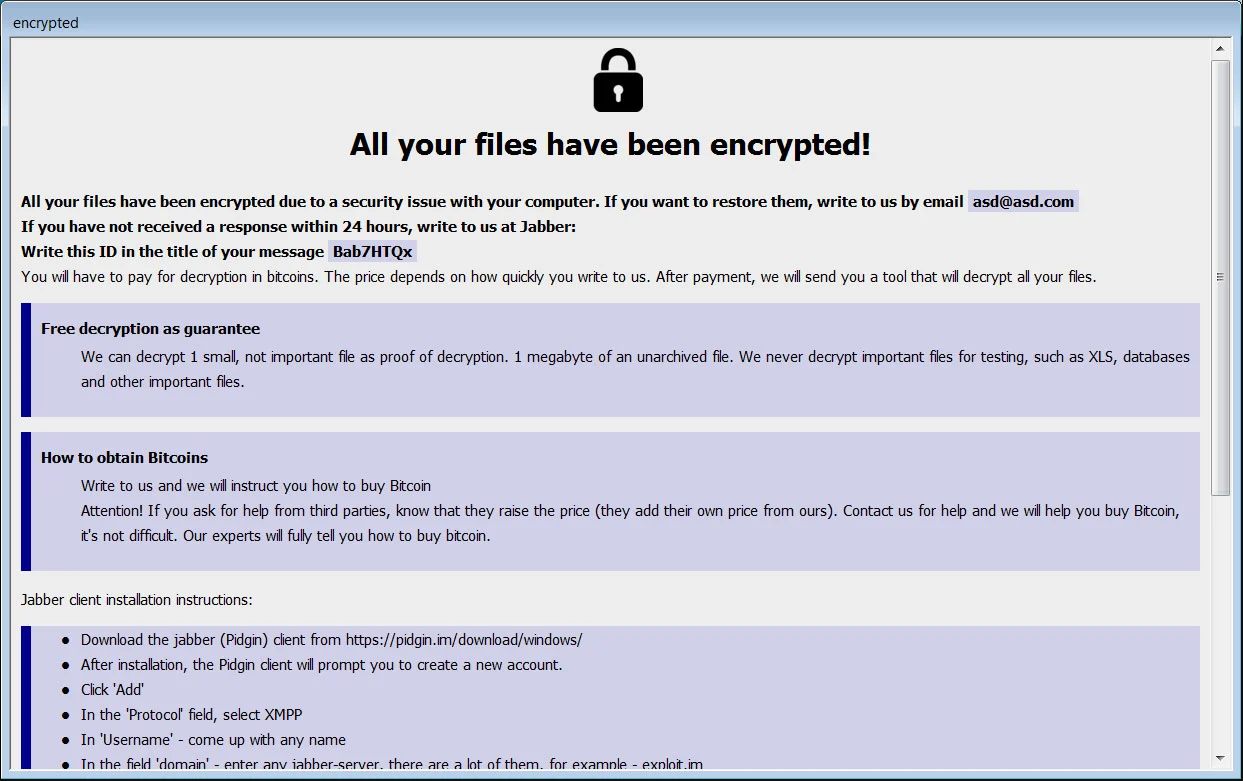

ในแต่ละโฟลเดอร์ที่ไฟล์ถูกเข้ารหัสจากแรนซัมแวร์ มันจะสร้างโน้ตเรียกค่าไถ่ชื่อว่า information.hta ซึ่งจะเริ่มทํางานโดยอัตโนมัติเมื่อการเข้ารหัสเสร็จสิ้น

โดยบันทึกเรียกค่าไถ่จะมีข้อมูลเกี่ยวกับสิ่งที่เกิดขึ้นกับไฟล์ของเหยื่อ และข้อมูลการติดต่อที่ป้อนโดยผู้โจมตีที่นำแรนซัมแวร์ไปใช้งานก่อนที่จะเข้ารหัสอุปกรณ์

โดยแรนซัมแวร์ตัวนี้ ยังมีความสามารถในการเปลี่ยนวอลล์เปเปอร์เดสก์ท็อปของ Windows โดยการใช้ภาพพื้นหลังที่แอบอ้างเป็นแบรนด์ 'Sophos' และตั้งเป็นวอลล์เปเปอร์ปัจจุบัน

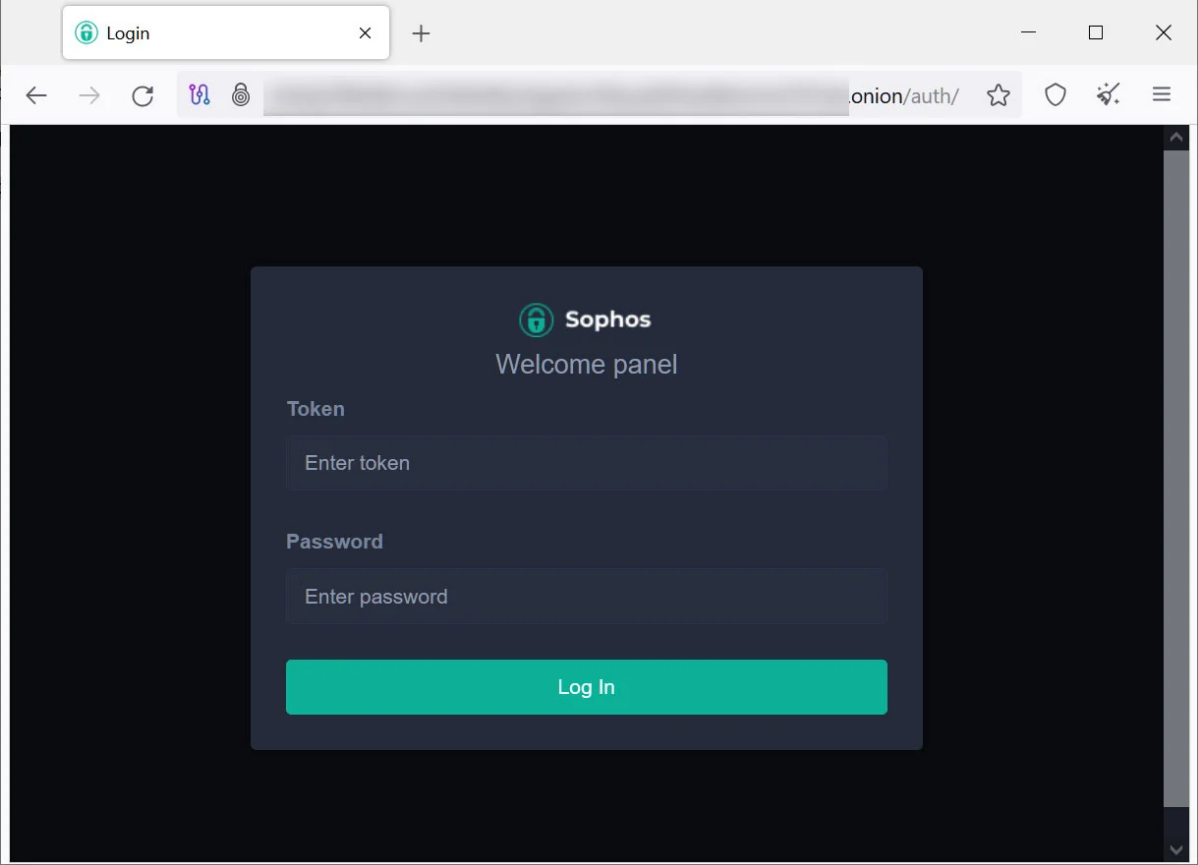

ตัวเข้ารหัสมีการอ้างอิงไปยังเว็ปไซต์บน Tor ซึ่งอยู่ที่ hxxp://xnfz2jv5fk6dbvrsxxf3dloi6by3agwtur2fauydd3hwdk4vmm27k7ad[.]onion

ซึ่งเว็ปไซต์ Tor นี้ ไม่ใช่เว็บไซต์ในการเจรจาต่อรอง หรือการเผยแพร่ข้อมูลรั่วไหล แต่เป็นเว็ปไซต์สำหรับผู้โจมตีที่นำแรนซัมแวร์ไปใช้งาน ผ่านการดําเนินการแบบ ransomware-as-a-service

นักวิจัยยังคงวิเคราะห์ SophosEncrypt เพื่อดูว่ามีจุดอ่อนใดบ้างที่อาจจะทำให้สามารถกู้คืนไฟล์ได้หรือไม่ หากพบจุดอ่อน หรือปัญหาในการเข้ารหัส จะมีการอัปเดตอีกครั้งในภายหลัง

จากรายงานของ Sophos เซิร์ฟเวอร์ควบคุม และสั่งการของกลุ่มแรนซัมแวร์อยู่ที่ IP 179.43.154.137 โดยยังมีความเกี่ยวข้องกับเซิร์ฟเวอร์ Cobalt Strike C2 ที่ใช้ในการโจมตีก่อนหน้านี้

ที่มา : bleepingcomputer

You must be logged in to post a comment.