Trend Micro เปิดเผยการค้นพบแคมเปญการโจมตีใหม่ของมัลแวร์ RomCom ที่ได้ทำการปลอมแปลงเป็นเว็บไซต์ของซอฟต์แวร์ยอดนิยม เพื่อหลอกให้เหยื่อทำการดาวน์โหลด และติดตั้งโปรแกรมที่เป็นอันตราย

แคมเปญล่าสุดของ RomCom ถูกพบตั้งแต่ฤดูร้อนปี 2022 โดยนักวิจัยพบว่า Hacker ได้เพิ่มการหลีกเลี่ยงการตรวจจับโดยใช้การเข้ารหัสเพย์โหลด รวมไปถึงมีการเพิ่มประสิทธิภาพของเครื่องมือด้วยการเพิ่มคำสั่งใหม่ ๆ ซึ่งเว็บไซต์ที่ RomCom ทำการปลอมแปลง จะเกี่ยวของกับโปรแกรม Remote Desktop Management Application เพื่อเพิ่มโอกาสที่ Hacker จะใช้การโจมตีแบบ Phishing หรือ Social Engineering ในการเข้าถึงเป้าหมาย

แคมเปญการโจมตีใหม่ของ RomCom

Trend Micro เผยแพร่รายงานแคมเปญการโจมตีใหม่ของ RomCom ที่ได้พบการโจมตีมาตั้งแต่เดือนธันวาคม 2022 ถึงเมษายน 2023 โดยได้ปลอมแปลงเป็นเว็บไซต์ของซอฟต์แวร์ยอดนิยม เช่น Gimp, Go To Meeting, ChatGPT, WinDirStat, AstraChat, System Ninja, Devolutions' Remote Desktop Manager และอื่น ๆ

ซึ่งได้พบเว็บไซต์ ที่เป็นอันตรายบางส่วนที่ถูกใช้ในช่วงเวลาดังกล่าวได้แก่:

- com (ออฟไลน์) – เลียนแบบโปรแกรมแก้ไขรูปภาพฟรี และโอเพ่นซอร์ส

- us (ออฟไลน์) – เลียนแบบแอปการประชุมทางวิดีโอบนคลาวด์ และแอปการประชุม

- org (ออฟไลน์) – เลียนแบบเครื่องมือทำความสะอาดข้อมูลบนพีซี

- chatgpt4com (ออนไลน์) – เลียนแบบแพลตฟอร์มแชทบอทที่ขับเคลื่อนด้วย AI

- com (ออฟไลน์) – เลียนแบบซอฟต์แวร์แชท

- com (ออนไลน์) – เลียนแบบเครื่องมือการจัดการเดสก์ท็อปจากระยะไกล

- cosy-sofware.com (ออฟไลน์) – เลียนแบบเครื่องมือการจัดการเดสก์ท็อปจากระยะไกล

- com (ออฟไลน์) – เลียนแบบเครื่องมือการจัดการเดสก์ท็อปจากระยะไกล

- com (ออนไลน์) – เลียนแบบเครื่องมือการจัดการเดสก์ท็อปจากระยะไกล

- com (ออนไลน์) – ปลอมตัวเป็นแอปตรวจสอบการใช้ดิสก์ และเครื่องมือสำหรับล้างข้อมูล

ซึ่งเว็บไซต์ที่เป็นอันตรายเหล่านี้ถูกโปรโมตผ่านโฆษณาของ Google ad และอีเมลฟิชชิ่ง โดยเหยื่อส่วนใหญ่อยู่ในยุโรปตะวันออก

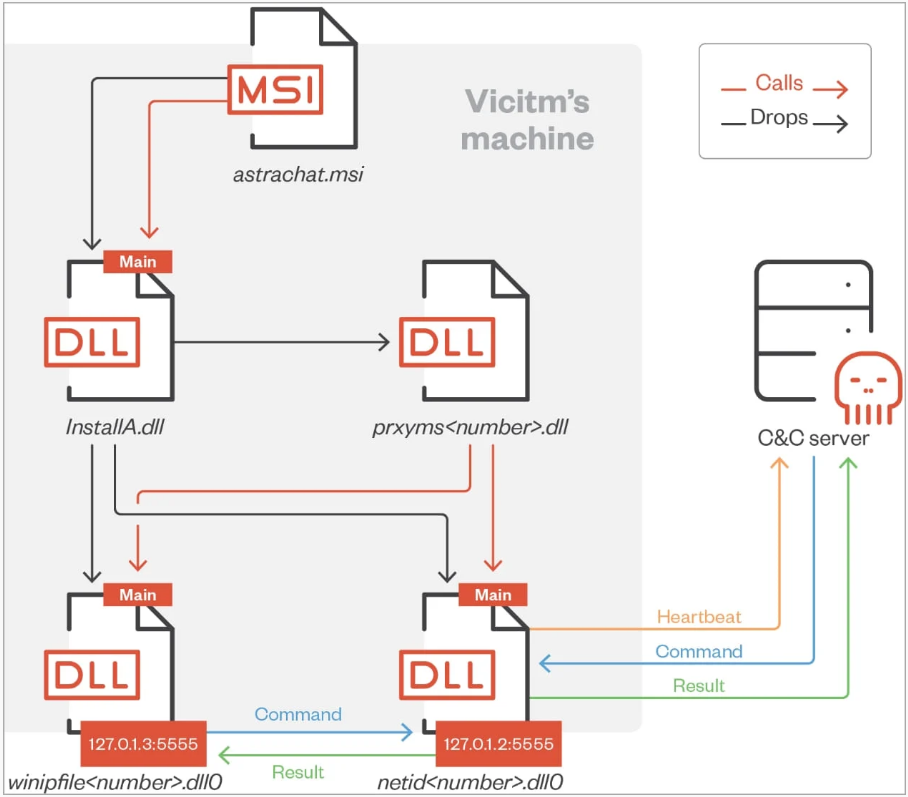

ตัวอย่างการโจมตีที่ทาง Trend Micro ได้ทำการวิเคราะห์ เช่น เว็บไซต์แจกจ่ายโปรแกรมติดตั้ง MSI ที่ปลอมตัวเป็นแอปข้างต้น แต่ถูกฝังโทรจันด้วยไฟล์ DLL ที่เป็นอันตราย (“InstallA.dll”) ซึ่งไฟล์นี้จะแตกไฟล์ DLLs อีกสามรายการไปยังโฟลเดอร์ %PUBLIC%\Libraries ของเหยื่อ เพื่อเรียกใช้คำสั่ง และเชื่อมต่อไปยัง command and control (C2) server ของ Hacker รวมถึงพบว่า Hacker ได้พยายามใช้คำสั่งที่เป็นอันตรายเพิ่มเติม โดยจำนวนคำสั่งเพิ่มขึ้นจาก 20 เป็น 42

คำสั่งบางส่วนที่สามารถส่งไปยังอุปกรณ์ที่ถูกควบคุมจาก RomCom แล้ว ได้แก่:

- การเริ่มทำงาน cmd.exe

- การวางไฟล์ลงในคอมพิวเตอร์ของเหยื่อ เพื่อดำเนินการเพย์โหลดเพิ่มเติม

- การปลอม process ด้วยการปลอมแปลง PID เพื่อทำให้ดูเหมือน process ที่ปกติ

- การส่งออกข้อมูลจากระบบที่ถูกโจมตี

- การตั้งค่าพร็อกซีผ่าน SSH

- การอัปเดตมัลแวร์บนอุปกรณ์

- การเรียกใช้ AnyDesk บนหน้าต่างที่ซ่อนอยู่

- การบีบอัดโฟลเดอร์ที่กำหนด และส่งกลับไปยังเซิร์ฟเวอร์ของผู้โจมตี

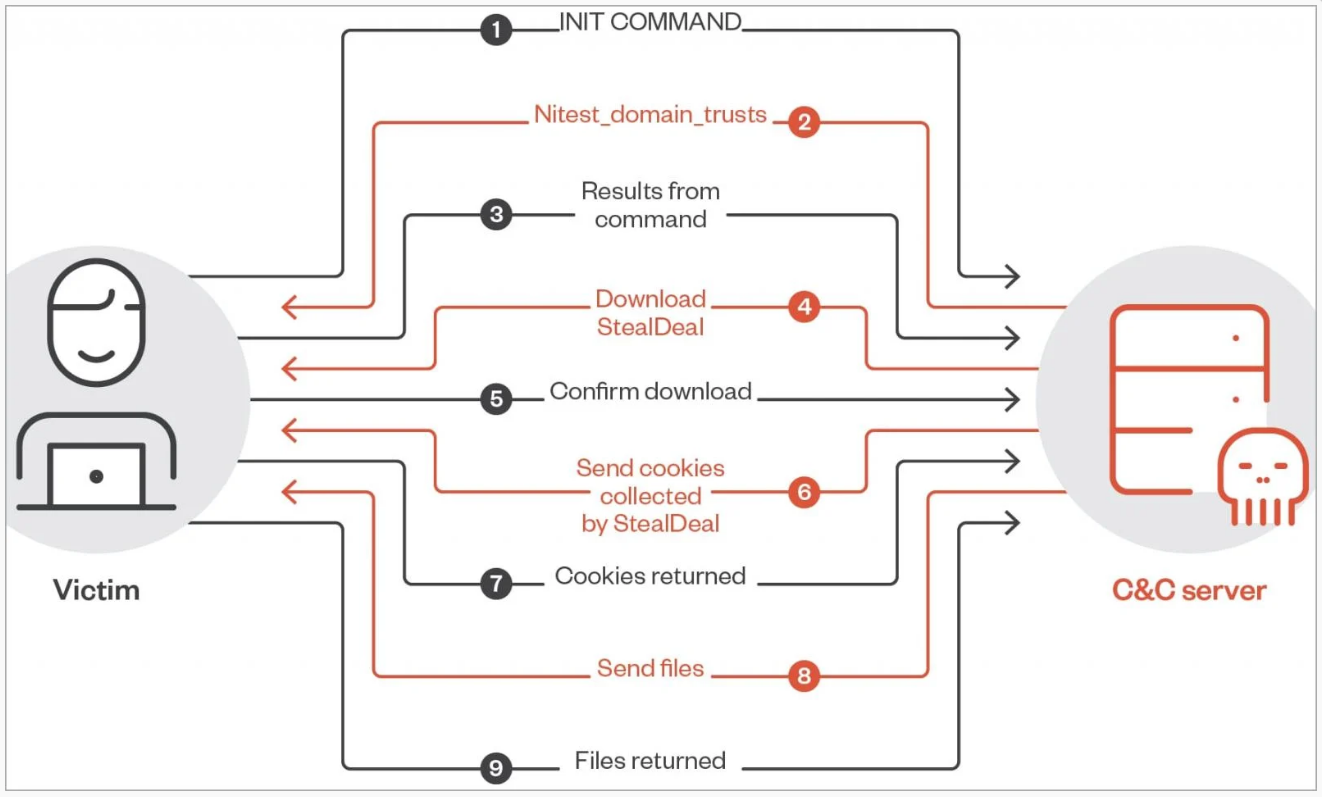

รวมถึงยังพบว่ามีการติดตั้งเพย์โหลดมัลแวร์อื่นเพิ่มเติมผ่าน RomCom โดย มัลแวร์ Stealer และ downloader ที่ติดตั้งเพิ่มเติมมีดังนี้

- dll – เครื่องมือจับภาพหน้าจอที่บีบอัดรูปภาพในไฟล์ ZIP สำหรับเตรียมการส่งข้อมูลออกไป

- dll – เครื่องมือขโมยคุกกี้บนเว็บเบราว์เซอร์ (Chrome, Firefox, Edge)

- exe – เครื่องมือขโมยข้อมูลกระเป๋าเงิน cryptocurrency

- dll – เครื่องมือขโมยข้อมูลในข้อความสนทนา

- dll – เครื่องมือขโมยข้อมูล FTP credentials ที่อัปโหลดข้อมูลไปยังเซิร์ฟเวอร์ FTP

นอกจากนี้นักวิจัยยังพบว่า RomCom ได้มีการใช้ซอฟต์แวร์ VMProtect สำหรับการป้องกันการตรวจสอบ และวิเคราะห์ผ่าน VM นอกจากนี้ยังใช้การเข้ารหัสสำหรับเพย์โหลด ซึ่งเป็นคีย์ที่ไม่ได้ hard coded ไว้ แต่ใช้การดึงข้อมูลจากภายนอก โดยมัลแวร์จะใช้ null bytes ในการเชื่อมต่อกับ C2 server เพื่อหลบเลี่ยงการตรวจจับจากอุปกรณ์ด้านความปลอดภัย

ความเกี่ยวข้องกับ Cuba ransomware

มีรายงานการใช้งาน RomCom ครั้งแรกในเดือนสิงหาคม 2023 โดย Palo Alto Networks ที่พบว่า Cuba ransomware ได้ใช้เครื่องมือโจมตีเช่นเดียวกับ RomCom รวมถึงมีการรายงานว่าในเดือนตุลาคม 2023 ทาง CERT-UA ของยูเครนรายงานว่ามีการใช้มัลแวร์ RomCom ในการโจมตีเครือข่ายที่สำคัญในประเทศ ในขณะที่ทาง BlackBerry อ้างว่าการโจมตีดังกล่าวมีความเกี่ยวข้องกับ Cuba ransomware และมีเหยื่อที่ถูกโจมตีในสหรัฐอเมริกา บราซิล และฟิลิปปินส์อีกด้วย ต่อมาในเดือนพฤศจิกายน 2022 ทาง BlackBerry พบว่า RomCom ได้ใช้โปรแกรม SolarWinds Network Performance Monitor (NPM), KeePass password manager, และ PDF Reader Pro ปลอมในการโจมตีเป้าหมาย

IOC

ที่มา : bleepingcomputer, trendmicro

You must be logged in to post a comment.