KeePass ได้ออกแพตซ์อัปเดต v2.54 เพื่อแก้ไขช่องโหว่ CVE-2023-32784 ที่ทำให้ผู้โจมตีสามารถขโมย master password ในรูปแบบ cleartext ออกจากหน่วยความจำของแอปพลิเคชันได้

โดยเมื่อสร้าง KeePass password manager database ผู้ใช้จะต้องสร้าง master password ซึ่งใช้ในการเข้ารหัสฐานข้อมูล เพื่อให้เมื่อเปิดฐานข้อมูลในภายหลัง ผู้ใช้จะต้องป้อน master password นี้เพื่อถอดรหัส และเข้าถึงข้อมูลประจำตัวที่เก็บไว้ภายในฐานข้อมูล

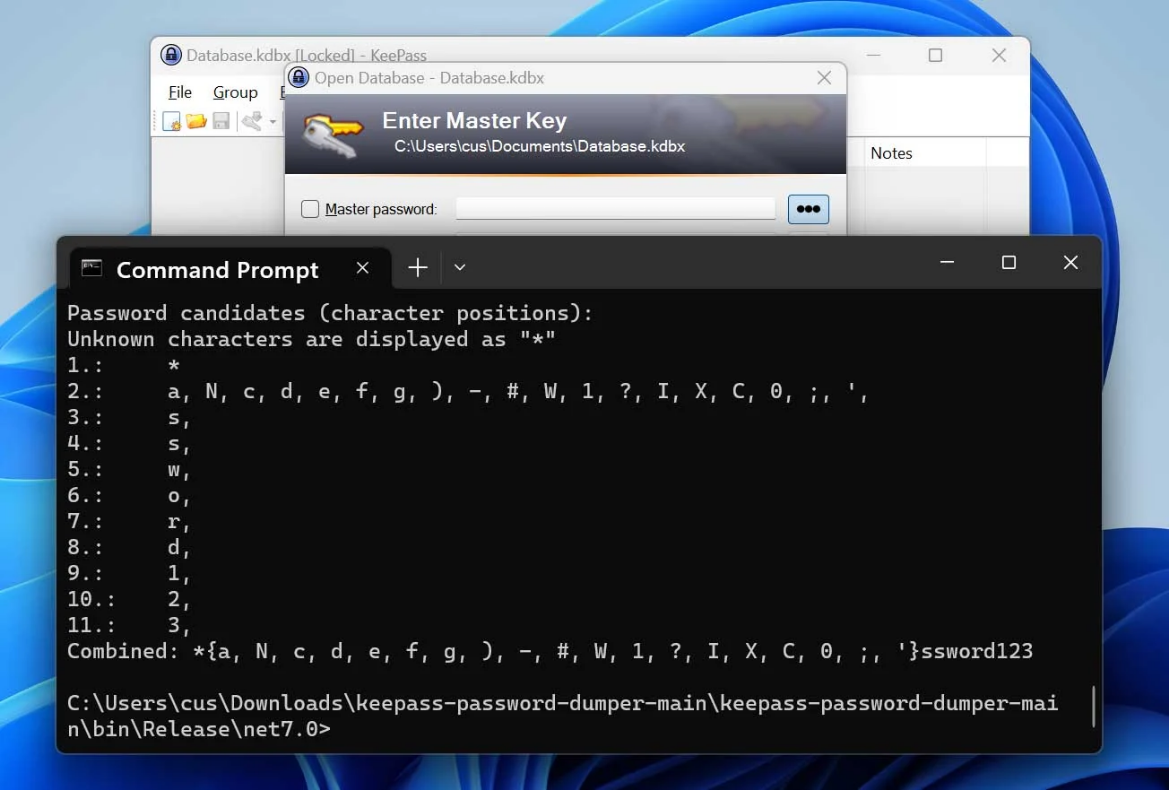

ซึ่งในเดือนพฤษภาคม 2023 นักวิจัยของ vdohney ได้เปิดเผยช่องโหว่ และตัวทดสอบการโจมตี PoC (proof-of-concept exploit) ที่ทำให้สามารถดึง master password ในรูปแบบ cleartext บางส่วนออกจากหน่วยความจำของแอปพลิเคชัน โดยปัญหาเกิดจาก SecureTextBoxEx ของ keepass ซึ่งใช้วิธีการประมวลผล input ที่เมื่อผู้ใช้พิมพ์รหัสผ่าน จะมีสตริงที่เหลืออยู่ ตัวอย่างเช่น เมื่อพิมพ์ "รหัสผ่าน" จะทำให้เกิดสตริงที่เหลือ : “•a, ••s, •••s, ••••w, •••••o, •••••• r, •••••••d” ซึ่ง dumper ดังกล่าว ทำให้สามารถกู้คืนข้อความของ master password ได้เกือบทั้งหมด ยกเว้นหนึ่ง หรือสองตัวแรก แม้ KeePass จะถูกล็อคอยู่ หรือเพิ่งปิดโปรแกรมไปเมื่อไม่นานมานี้

Hacker สามารถใช้เทคนิคนี้เพื่อดัมพ์หน่วยความจำของโปรแกรม และฐานข้อมูล KeePass ส่งกลับไปยัง C2 server ของ Hacker เพื่อดึงรหัสผ่านแบบออฟไลน์ เมื่อได้รับรหัสผ่านแล้ว Hacker ก็สามารถเปิดฐานข้อมูลรหัสผ่านของ KeePass และเข้าถึงข้อมูลประจำตัวของบัญชีที่บันทึกไว้ทั้งหมดได้

KeePass ออกแพตซ์อัปเดต v2.54

ต่อมาทาง KeePass ได้ออกแพตซ์อัปเดต v2.54 และแนะนำให้ผู้ใช้งานทั้งหมดของเวอร์ชัน 2.x ทำการอัปเดตเป็นเวอร์ชันใหม่โดยด่วน นอกจากให้ยังได้แจ้งว่าผู้ที่ใช้ KeePass 1.x, Strongbox หรือ KeePassXC ซึ่งไม่ได้รับผลกระทบจาก CVE-2023-32784 ยังไม่จำเป็นต้องทำการอัปเดตก็ได้

ในการออกแพตซ์อัปเดต v2.54 ทาง KeePass ได้ใช้ Windows API เพื่อตั้งค่า หรือดึงข้อมูลจากกล่องข้อความ ป้องกันการสร้างสตริงที่มีการจัดการที่อาจถูกดัมพ์จากหน่วยความจำ รวมถึงการใช้ "dummy strings" ที่มีอักขระแบบสุ่มในหน่วยความจำของ KeePass process เพื่อทำให้ยากต่อการดึงข้อมูลบางส่วนของรหัสผ่านจากหน่วยความจำ และรวมเข้าด้วยกันเป็นรหัสผ่านหลักที่ถูกต้องได้

นอกจากนี้ใน KeePass 2.54 ยังมีการปรับปรุงความปลอดภัยอื่น ๆ เช่น การย้าย 'Triggers', 'Global URL overrides' และ 'Password generator profiles' ไปยังไฟล์ configuration ที่ใช้มาตรการความปลอดภัยเพิ่มเติมจากการโจมตีที่แก้ไขไฟล์ configuration ของ KeePass

ทั้งนี้ผู้ใช้งานที่ยังไม่สามารถอัปเกรดเป็น KeePass 2.54 ได้นั้น ทาง KeePass แนะนำให้ทำการรีเซ็ต master password, ลบ crash dumps, การทำ hibernation files และสลับไฟล์ที่อาจมีส่วนของรหัสผ่านมาสเตอร์ หรือทำการติดตั้งระบบปฏิบัติการใหม่

โดยปัญหาจากช่องโหว่ดังกล่าว มีผลต่อรหัสผ่านที่พิมพ์ใน input forms ของโปรแกรมเท่านั้น แต่ถ้าหากข้อมูลประจำตัวถูกคัดลอก และวางลงในช่อง จะไม่ส่งผลต่อการเกิดข้อมูลรั่วไหลในหน่วยความจำ

ที่มา : bleepingcomputer

You must be logged in to post a comment.