พบมัลแวร์ที่ใช้โจมตี Linux ชื่อว่า 'BPFDoor' เวอร์ชันใหม่ ที่มีความสามารถในการซ่อนเร้นตัวเองดีกว่าเดิม ซึ่งมีการเข้ารหัสที่มีประสิทธิภาพมากขึ้น รวมถึงมีการใช้งาน reverse shell ที่มีประสิทธิภาพมากขึ้นเช่นเดียวกัน

BPFDoor เป็นมัลแวร์ที่มีความสามารถในการการแฝงตัวทำงานมาตั้งแต่ปี 2017 เป็นอย่างน้อย โดยพึ่งถูกค้นพบจากนักวิจัยด้านความปลอดภัยเมื่อประมาณ 12 เดือนที่ผ่านมาเท่านั้น

มัลแวร์ได้ชื่อมาจากการใช้ 'Berkley Packet Filter' (BPF) สำหรับรับคำสั่ง ในขณะเดียวกันกับที่ Bypass ไฟร์วอลล์ที่ใช้ป้องกันการเข้าถึงจากภายนอก

โดยนักวิจัยคาดว่า BPFDoor ได้รับการออกแบบมาเพื่อให้ผู้ไม่หวังดีสามารถแฝงตัวอยู่ในระบบ Linux ได้นานโดยไม่ถูกตรวจพบ

BPFDoor เวอร์ชันใหม่

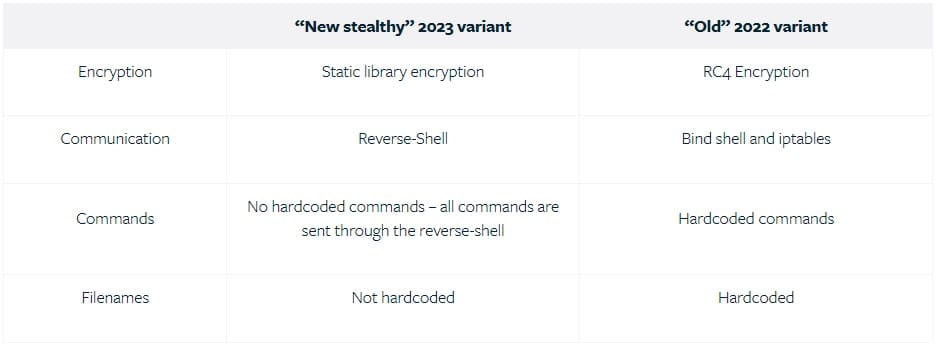

จนถึงปี 2022 มัลแวร์ใช้การเข้ารหัส RC4, bind shell และ iptables สำหรับการสื่อสาร, ขณะที่คำสั่ง และชื่อไฟล์เป็นแบบ hardcoded แต่เวอร์ชันใหม่ที่ถูกวิเคราะห์โดย Deep Instinct มีคุณสมบัติการเข้ารหัสแบบ static library, การสื่อสารผ่าน reverse shell และคำสั่งทั้งหมดจะถูกส่งมาจาก C2 เซิร์ฟเวอร์

ด้วยการเข้ารหัสแบบ static library นักพัฒนามัลแวร์ได้ใส่ความสามารถในการซ่อนตัว และการหลีกเลี่ยงการตรวจจับ โดยการนำฟีเจอร์ไลบรารี่การเข้ารหัสแบบ RC4 ออกไป

ส่วนข้อได้เปรียบหลักของ Reverse Shell เมื่อเทียบกับ Bind Shell คือจะมีการสร้างการเชื่อมต่อจากโฮสต์ที่ติดมัลแวร์ไปยังเซิร์ฟเวอร์ C2 ของผู้ไม่หวังดี ทำให้สามารถสื่อสารกับเซิร์ฟเวอร์ของผู้ไม่หวงดีได้แม้ว่าจะมีการใช้งานไฟร์วอลล์ก็ตาม

สุดท้ายการลบคำสั่ง hardcoded ออกไป ทำให้ซอฟต์แวร์ป้องกันไวรัสมีโอกาสน้อยลงในการตรวจจับมัลแวร์โดยใช้การวิเคราะห์แบบ static เช่น การตรวจจับด้วย signature-based และในทางทฤษฎีวิธีนี้ยังมีความยืดหยุ่นมาก ทำให้สามารถรองรับชุดคำสั่งที่หลากหลายได้

Deep Instinct รายงานว่า BPFDoor เวอร์ชันล่าสุดไม่ได้มีการรายงานว่าเป็นอันตรายจากเครื่องมือ AV ใด ๆ ที่มีอยู่ใน VirusTotal แม้ว่าจะมีการอัปโหลดขึ้นไปตรวจสอบครั้งแรกบนแพลตฟอร์ม VirusTotal เมื่อเดือนกุมภาพันธ์ 2023

ชั้นตอนการทำงาน

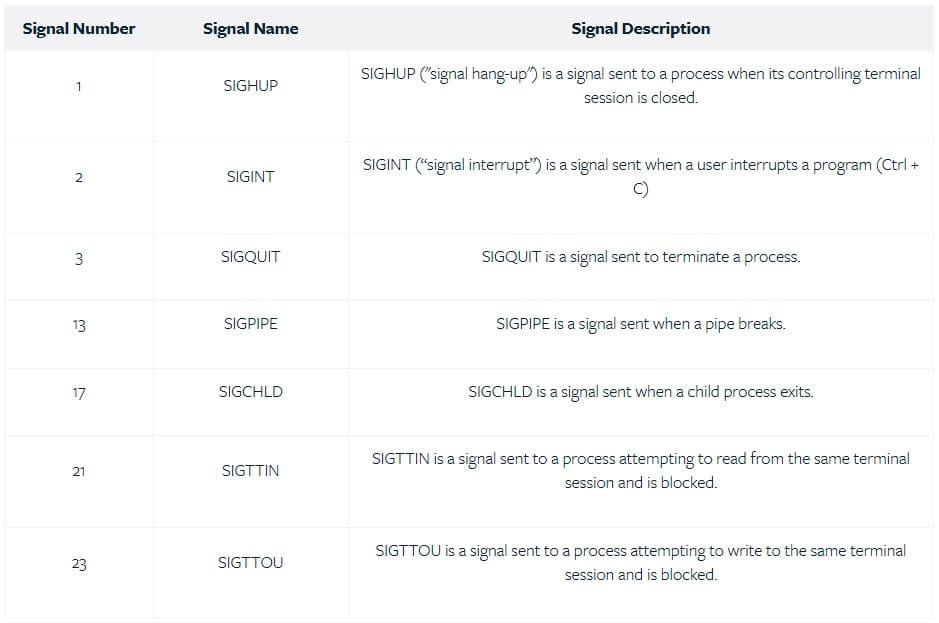

เมื่อทำงานครั้งแรก BPFDoor จะสร้าง และล็อคไฟล์รันไทม์ที่ "/var/run/initd.lock" และจากนั้นทำการแบ่งตัวเองเป็น child process เพื่อทำงาน และสุดท้ายกำหนดตัวเองให้ไม่สนใจการสั่งการต่าง ๆ ที่เกิดจากระบบปฏิบัติการที่อาจกระทบกับการทำงานของมัน

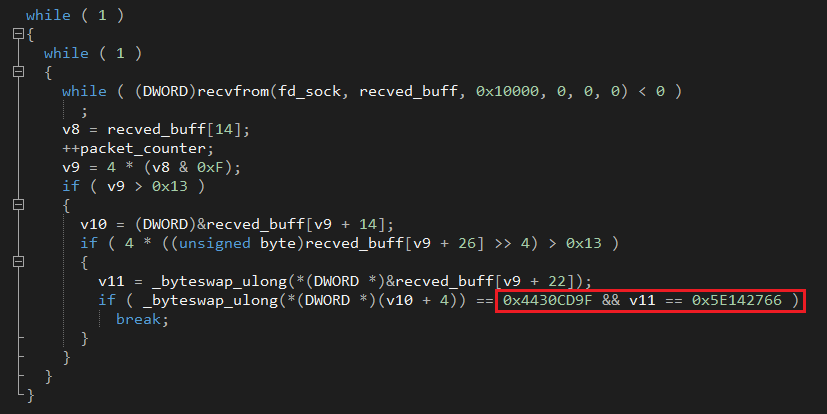

ต่อมามัลแวร์จะจัดสรรหน่วยความจำ และสร้าง packet sniffing socket ที่จะใช้ตรวจสอบ และดักจับการส่งข้อมูลขาเข้าเพื่อหา "magic" byte sequence ("\x44\x30\xCD\x9F\x5E\x14\x27\x66")

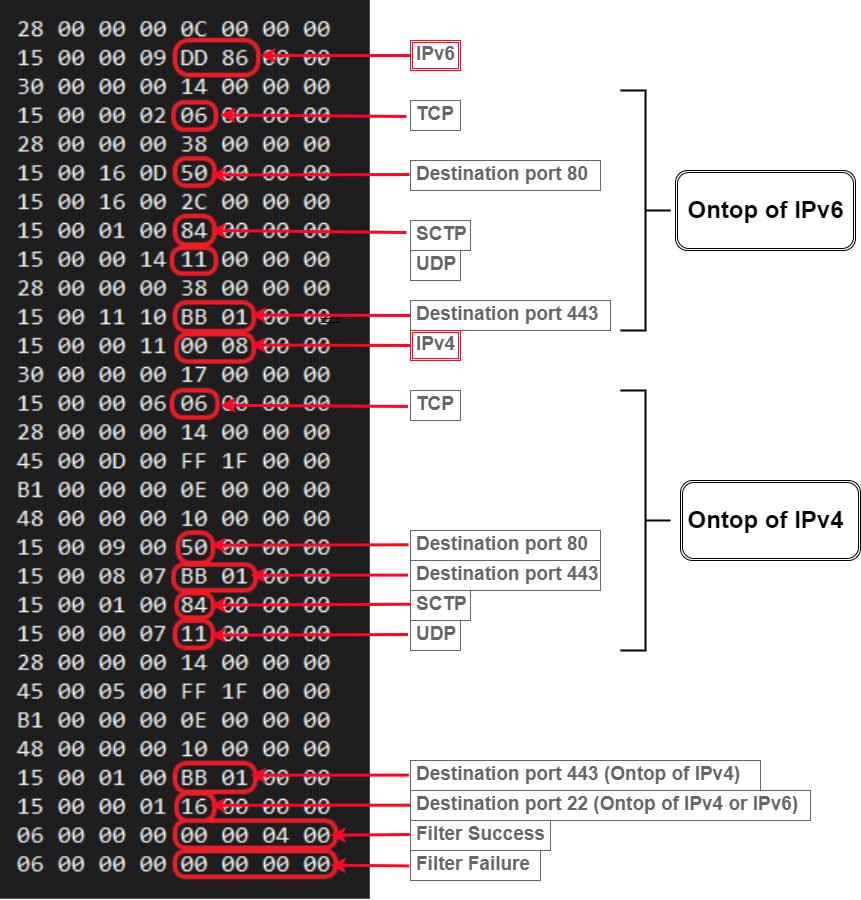

ในขั้นตอนนี้ BPFDoor จะแนบ Berkley Packet Filter เข้ากับ socket เพื่ออ่านเฉพาะการเข้าถึงข้อมูลแบบ UDP, TCP, และ SCTP ผ่านพอร์ต 22 (ssh), 80 (HTTP) และ 443 (HTTPS) เท่านั้น

การป้องกันของไฟร์วอลที่มีอยู่ในเครื่องที่ถูกบุกรุกจะไม่กระทบต่อการดักจับข้อมูลของมัลแวร์เนื่องจาก BPFDoor ทำงานอยู่ในระดับ low level

โดย Deep Instinct ระบุว่า "เมื่อ BPFDoor พบแพ็คเก็ตที่มี "magic" byte อยู่ในการเข้าถึงข้อมูลที่ผ่านการดักจับ มันจะรู้ว่าเป็นข้อความจากผู้โจมตี และจะแยกฟิลด์ออกเป็นสองฟิลด์ และทำการแบ่งตัวเองอีกครั้ง"

จากนั้น Parent process จะดำเนินต่อ และตรวจสอบการเข้าถึงข้อมูลที่ผ่านการดักจับที่เข้ามาผ่าน socket ในขณะที่ child process จะถือว่าฟิลด์ที่แยกไว้ก่อนหน้านี้ว่าเป็นชุดคำสั่ง, IP-Port จากเซิฟเวอร์ C2 และจะพยายามเชื่อมต่อกับมัน

หลังจากสร้างการเชื่อมต่อกับ C2 แล้ว มัลแวร์จะตั้งค่า reverse shell และรอรับคำสั่งจากเซิร์ฟเวอร์

.png)

BPFDoor ยังคงไม่ถูกตรวจจับโดยซอฟต์แวร์รักษาความปลอดภัย ดังนั้นผู้ดูแลระบบอาจต้องพึ่งพาการตรวจสอบ Traffic ในเครือข่าย รวมถึงใช้งาน endpoint protection ที่ทันสมัยเพื่อตรวจสอบความถูกต้องของไฟล์ที่ "/var/run/initd.lock"

นอกจากนี้ รายงานเดือนพฤษภาคม 2022 โดย CrowdStrike ยังเน้นย้ำว่า BPFDoor ใช้ช่องโหว่ของปี 2019 เพื่อให้แฝงตัวอยู่ในระบบเป้าหมาย ดังนั้นการอัปเดตแพตซ์ด้านความปลอดภัยจึงเป็นวิธีสำคัญในการป้องกันมัลแวร์ทุกประเภท

ที่มา : www.bleepingcomputer.com