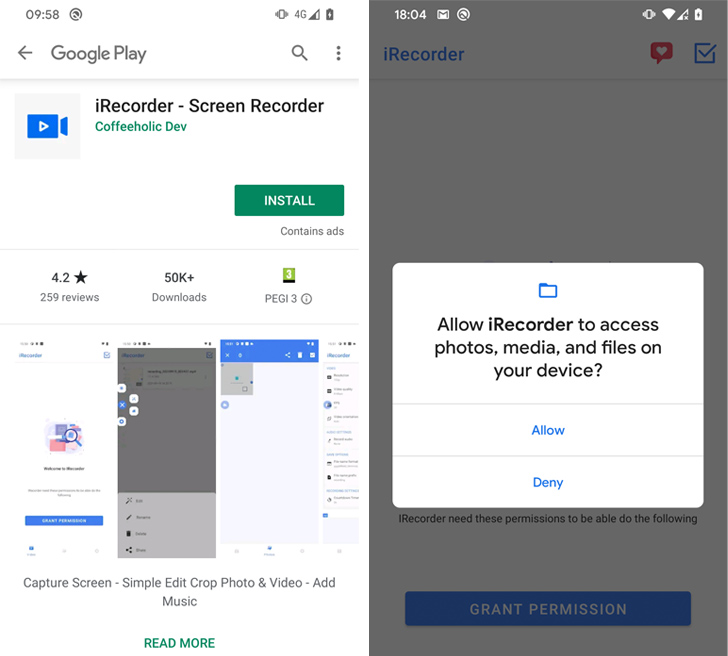

Google ได้ลบแอปพลิเคชันบันทึกหน้าจอที่ชื่อว่า "iRecorder - Screen Recorder" ออกจาก Play Store หลังพบว่าแอปดังกล่าวมีการขโมยข้อมูลผู้ใช้งานมาเป็นเวลาเกือบ 1 ปี ซึ่งแอป iRecorder (ชื่อแพ็กเกจ APK "com.tsoft.app.iscreenrecorder") มีการติดตั้งไปแล้วมากกว่า 50,000 ครั้ง โดยมีการอัปโหลดครั้งแรกเมื่อวันที่ 19 กันยายน 2564 แต่คาดว่ามีฟังก์ชันที่เป็นอันตรายในเวอร์ชัน 1.3.8 ซึ่งเปิดตัวเมื่อวันที่ 24 สิงหาคม 2565

Lukáš Štefanko นักวิจัยด้านความปลอดภัยของ ESET ระบุในรายงานทางเทคนิคว่า "เป็นเรื่องที่แปลกมากสำหรับนักพัฒนาที่มีการอัปโหลดแอปที่ถูกต้องตามปกติ จากนั้นใช้เวลาเกือบหนึ่งปีเพื่อทำการอัปเดตด้วยเวอร์ชันที่เป็นอันตราย" โดยโค้ดอันตรายที่ถูกเพิ่มเข้ามาใน iRecorder นั้นคือโอเพนซอร์ส AhMyth Android RAT (remote access trojan) เวอร์ชันที่มีการดัดแปลง ซึ่งถูกเรียกว่า AhRat

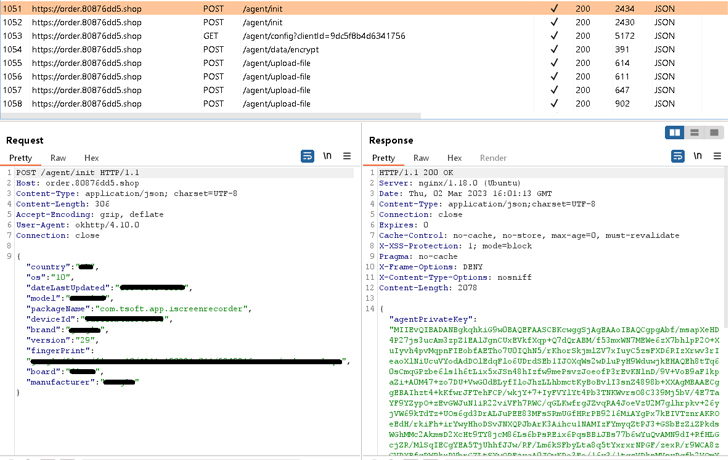

เมื่อวันที่ 28 ตุลาคม 2565 iRecorder ถูกประกาศเป็นครั้งแรกว่าเป็น AhMyth trojan โดย Igor Golovin นักวิเคราะห์ด้านความปลอดภัยของ Kaspersky ระบุว่าแอปดังกล่าวยังสามารถถูกดาวน์โหลดได้ และยังได้รับการอัปเดตครั้งล่าสุดในวันที่ 26 กุมภาพันธ์ 2566 โดยพฤติกรรมที่เป็นอันตรายของแอปพลิเคชันนี้เกี่ยวข้องกับการบันทึกเสียงจากไมโครโฟน และการเก็บรวบรวมไฟล์ที่มีนามสกุลที่กำหนดไว้โดยเฉพาะ โดย ESET อธิบายว่า AhRat เป็นเวอร์ชันที่ขนาดเล็กของ AhMyth

การรวบรวมข้อมูลลักษณะนี้ชี้ให้เห็นถึงแรงจูงใจในการขโมยข้อมูล แต่ยังไม่มีหลักฐานที่เชื่อมโยงกับกลุ่มผู้โจมตีที่เป็นที่รู้จัก อย่างไรก็ตาม AhMyth เคยถูกใช้โดย Transparent Tribe ในการโจมตีที่มีเป้าหมายในเอเชียใต้มาก่อน

iRecorder เป็นผลงานของนักพัฒนาซอฟต์แวร์ที่ชื่อ Coffeeholic Dev ซึ่งได้เผยแพร่แอปพลิเคชันอื่น ๆ อีกหลายตัวในช่วงหลายปีที่ผ่านมา ซึ่งปัจจุบันไม่สามารถดาวน์โหลดได้แล้วทั้งหมด ตัวอย่างแอปพลิเคชันของนักพัฒนาดังกล่าวมีดังนี้

- iBlock (com.tsoft.app.iblock.ad)

- iCleaner (com.isolar.icleaner)

- iEmail (com.tsoft.app.email)

- iLock (com.tsoft.app.ilock)

- iVideoDownload (com.tsoft.app.ivideodownload)

- iVPN (com.ivpn.speed)

- File speaker (com.teasoft.filespeaker)

- QR Saver (com.teasoft.qrsaver)

- Tin nóng tin lạnh (read: Hot news and cold news in Vietnamese) (com.teasoft.news)

รายงานนี้เป็นตัวอย่างล่าสุดของมัลแวร์ที่ใช้เทคนิคที่เรียกว่า versioning ซึ่งหมายถึงการอัปโหลด clean version ของแอปพลิเคชันไปยัง Play Store เพื่อสร้างความไว้วางใจให้กับผู้ใช้งาน แล้วจึงเพิ่มโค้ดอันตรายในภายหลังผ่านการอัปเดตแอป เพื่อให้ผ่านกระบวนการตรวจสอบ

Štefanko ระบุว่ากรณีศึกษาของ Ahrat เป็นตัวอย่างที่ดีของวิธีการที่แอปพลิเคชันที่ถูกกฎหมายในตอนแรกจะสามารถเปลี่ยนเป็นแอปพลิเคชันที่เป็นอันตรายได้หลังจากผ่านไปหลายเดือน โดยทำการแอบบขโมยข้อมูล และความเป็นส่วนตัวของผู้ใช้งาน

ที่มา : thehackernews

You must be logged in to post a comment.