มัลแวร์ QBot เริ่มใช้ช่องโหว่ DLL hijacking ในโปรแกรม WordPad บนวินโดวส์ 10 เพื่อทำให้คอมพิวเตอร์ติดมัลแวร์ เพื่อหลีกเลี่ยงการตรวจจับจากซอฟต์แวร์รักษาความปลอดภัย

DLL คือไฟล์ไลบรารีที่มีฟังก์ชันที่สามารถถูกใช้โดยโปรแกรมมากกว่าหนึ่งโปรแกรมในเวลาเดียวกัน โดยเมื่อมีการเปิดแอปพลิเคชัน แอปพลิเคชันจะพยายามโหลด DLL ที่จำเป็นต้องเรียกใช้งาน ซึ่งวินโดวส์จะจัดลำดับความสำคัญของ DLL ให้กับไฟล์ DLL ที่อยู่ในโฟลเดอร์เดียวกันกับไฟล์ของแอปพลิเคชัน โดยจะโหลดก่อนเป็นอันดับแรก

DLL hijacking คือวิธีการที่ผู้โจมตีสร้าง DLL ที่เป็นอันตรายซึ่งมีชื่อเดียวกันกับไฟล์ DLL ที่ถูกต้อง และวางไว้ในเส้นทางการค้นหาไฟล์ DLL ของวินโดวส์ก่อน ซึ่งมักจะเป็นโฟลเดอร์เดียวกับไฟล์ของแอปพลิเคชัน ทำให้เมื่อเรียกใช้ไฟล์ของแอปพลิเคชันนั้น มันจะโหลด DLL ของมัลแวร์แทนไฟล์ที่ถูกต้อง และดำเนินการคำสั่งที่เป็นอันตราย

QBot หรือที่รู้จักกันในชื่อ Qakbot เป็นมัลแวร์ชื่อดังบนวินโดวส์ ซึ่งเดิมทีเป็นโทรจันที่ถูกใช้สำหรับขโมยข้อมูลธนาคาร แต่ต่อมาถูกพัฒนาจนกลายมาเป็นมัลแวร์เริ่มต้นของกลุ่มแรนซัมแวร์ต่าง ๆ ได้แก่ Black Basta, Egregor และ Prolock ซึ่งร่วมมือกันในการใช้มัลแวร์เพื่อเข้าถึงเครือข่ายขององค์กรเพื่อทำการเรียกค่าไถ่

ProxyLife นักวิจัยด้านความปลอดภัยให้ข้อมูลกับ BleepingComputer ว่า แคมเปญฟิชชิ่งของ QBot แคมเปญใหม่ เริ่มใช้วิธีการโจมตีแบบ DLL hijacking ในโปรแกรม WordPad บน Windows 10

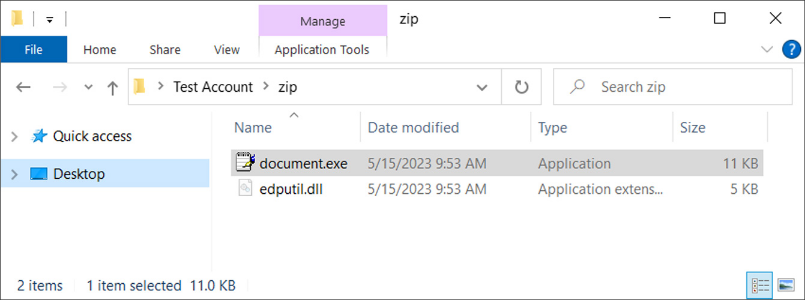

แม้ว่า BleepingComputer จะยังไม่เห็นอีเมลฟิชชิ่งต้นฉบับ แต่มีข้อมูลของลิงก์ที่ใช้สำหรับดาวน์โหลดไฟล์ ซึ่งเมื่อคลิกลิงก์มันจะทำการดาวน์โหลดไฟล์ ZIP มา ซึ่งไฟล์ ZIP นี้จะประกอบด้วยไฟล์สองไฟล์คือ document.exe (ไฟล์ติดตั้งของ WordPad บน Windows 10) และไฟล์ DLL ชื่อ edputil.dll (ใช้ในการทำ DLL hijack)

เมื่อเปิดใช้ document.exe ระบบจะพยายามโหลดไฟล์ DLL ที่ชื่อ edputil.dll โดยอัตโนมัติ ซึ่งโดยปกติจะอยู่ในโฟลเดอร์ C:\Windows\System32

แต่จากข้อมูลข้างต้น ดังนั้นเมื่อโปรแกรมทำการโหลดไฟล์ edputil.dll วินโดวส์จะโหลด DLL ที่มีชื่อเดียวกันซึ่งอยู่ในโฟลเดอร์เดียวกันกับไฟล์ document.exe ก่อน ซึ่งทำให้ DLL เวอร์ชันที่เป็นอันตราย และจัดเก็บไว้ในโฟลเดอร์เดียวกับ document.exe ถูกเรียกใช้งานแทน

เมื่อไฟล์ DLL ถูกเรียกใช้งาน มัลแวร์จะใช้ C:\Windows\system32\curl.exe เพื่อดาวน์โหลด DLL ที่ปลอมเป็นไฟล์ PNG จากภายนอก ไฟล์ PNG นี้ (จริง ๆ แล้วเป็น DLL) จะถูกเรียกใช้งานโดยใช้ rundll32.exe ด้วยคำสั่งต่อไปนี้:

"rundll32 c:\users\public\default.png,print"

ซึ่งในขณะเดียวกัน QBot จะแอบทำงานอย่างเงียบ ๆ เพื่อขโมยข้อมูลอีเมลเพื่อใช้ในการโจมตีแบบฟิชชิงต่อไป และดาวน์โหลดเพย์โหลดอื่น ๆ มาติดตั้ง เช่น Cobalt Strike

จากนั้นอุปกรณ์นี้จะถูกใช้เป็นเครื่องตั้งต้นในการโจมตีต่อไปยังเครื่องอื่น ๆ ภายในเครือข่าย ซึ่งโดยทั่วไปจะนำไปสู่การขโมยข้อมูลขององค์กร และการโจมตีด้วยแรนซัมแวร์ ซึ่งการติดตั้ง QBot ผ่านโปรแกรมที่เชื่อถือได้ เช่น WordPad (write.exe) เนื่องจากผู้โจมตีต้องการหลีกเลี่ยงการตรวจจับของซอฟต์แวร์รักษาความปลอดภัย

อย่างไรก็ตามวิธีการนี้จะใช้ได้กับวินโดวส์ 10 ขึ้นไปเท่านั้น เนื่องจากระบบปฏิบัติการเวอร์ชันก่อนหน้าไม่มีโปรแกรม Curl

ที่มา : .bleepingcomputer

You must be logged in to post a comment.