Microsoft เผยแพร่คำแนะนำเพื่อช่วยให้ผู้ใช้งานสามารถตรวจจับ หรือค้นหาสัญญาณของการโจมตีจากช่องโหว่ใน Microsoft Outlook

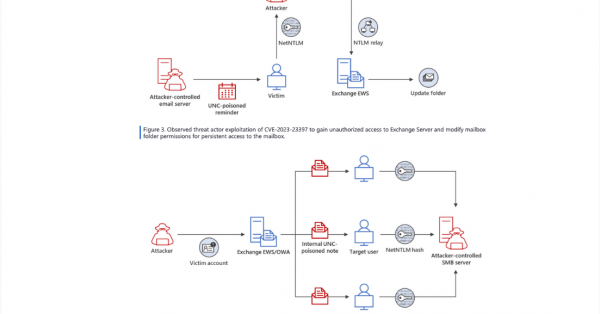

CVE-2023-23397 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ที่ทำให้สามารถยกระดับสิทธิ์ใน Outlook client for Windows ทำให้สามารถขโมย NTLM Hash โดยที่ผู้ใช้งานไม่รู้ตัว โดยการส่งข้อความที่มีคุณสมบัติ extended MAPI ที่มี UNC path ไปยัง SMB share (445) ที่ถูกควบคุมจากผู้โจมตี โดยช่องโหว่ดังกล่าวส่งผลกระต่อระบบ Windows เท่านั้น

รายงานการตรวจจับการโจมตีจากช่องโหว่ CVE-2023-23397

Microsoft ได้เผยแพร่เทคนิคต่าง ๆ เพื่อค้นหาสัญญาณของการโจมตีช่องโหว่ใน Microsoft Outlook ดังกล่าว รวมไปถึงวิธีการป้องกันจากช่องโหว่ดังกล่าว ไม่ว่าจะเป็นสคริปต์ที่เอาไว้ตรวจสอบว่า Exchange Server ได้ถูกโจมตีอยู่หรือไม่ รวมถึง IOC ต่าง ๆ ในกรณีที่ Hacker ได้ลบร่องรอยการโจมตีออกไปแล้ว

โดยแหล่งที่มาของ Indicators of Compromise (IOC) ที่บ่งชี้ถึงสัญญาณของการถูกโจมตีจากช่องโหว่ Outlook มาจากหลากหลายแหล่งเช่น firewall, proxy, VPN, RDP Gateway logs รวมถึงบันทึก Azure Active Directory sign-in logs for Exchange Online users และ IIS Logs for Exchange Server

นอกจากนี้ยังรวมไปถึงจาก security team เช่น Windows event log และ Alert จาก Endpoint Detection and Response (EDR) เนื่องจากในเหตุการณ์การโจมตีช่องโหว่ จะมี IOC ที่เชื่อมโยงกับการโจมตีผู้ใช้ Exchange EWS/OWA รวมถึงการเปลี่ยนแปลง permission ในโฟลเดอร์ mailbox ซึ่งจะทำให้ Hacker สามารถเข้าถึงอีเมลของเป้าหมายได้อย่างต่อเนื่อง

คำแนะนำในการป้องกันช่องโหว่ CVE-2023-23397

นอกจากนี้ Microsoft ได้ให้คำแนะนำเกี่ยวกับวิธีการป้องกันการโจมตีจากช่องโหว่ดังกล่าว โดยแนะนำให้รีบทำการอัปเดตแพตซ์ด้านความปลอดภัยของ Outlook ทั้งใน Exchange Online, Exchange Server และแพลตฟอร์มอื่นๆ

รวมถึงมาตรการอื่น ๆ ที่องค์กรสามารถใช้เพื่อป้องกันการโจมตีจากช่องโหว่ CVE-2023-23397 ได้ ดังนี้ :

- หากในองค์กรมีการใช้งาน Microsoft Exchange Server ภายในองค์กร ควรทำการอัปเดตด้านความปลอดภัยโดยด่วนเพื่อป้องกันการโจมตีจากช่องโหว่ดังกล่าว

- เมื่อพบเห็นการแจ้งเตือนที่น่าสงสัยหรือเป็นอันตราย ให้ทำการตรวจสอบให้แน่ใจว่าได้มีการใช้สคริปต์เพื่อลบข้อความ หรือคุณสมบัติบางอย่างหรือไม่ รวมไปถึงเตรียมแผนการตอบสนองต่อเหตุการณ์ ในกรณีที่พบการโจมตี

- ให้ทำการรีเซ็ตรหัสผ่านของบัญชีใด ๆ ที่สามารถเข้าสู่ระบบคอมพิวเตอร์ สำหรับผู้ใช้งานที่มีการใช้งานที่ผิดปกติ หรือมีการแจ้งเตือนด้านความปลอดภัยของบัญชีผู้ใช้งานรายนั้น

- ใช้การตรวจสอบสิทธิ์แบบ multifactor authentication เพื่อลดผลกระทบของการโจมตี Net-NTLMv2 Relay (ใช้ในการป้องการโจมตีทางออนไลน์)

- ปิดservice ที่ไม่จำเป็นใน Exchange

- จำกัดการรับส่งข้อมูล SMB โดยบล็อกการเชื่อมต่อบนพอร์ต 135 และ 445 จากที่อยู่ IP ขาเข้าทั้งหมด ยกเว้นที่อยู่ในรายการที่อนุญาตให้ใช้งาน

- ปิดใช้งาน NTLM บนเครือข่าย

การโจมตีของ hacker ชาวรัสเซีย โดยใช้ช่องโหว่ CVE-2023-23397

Microsoft ได้รายงานการพบเหตุการณ์โจมตีโดยใช้ช่องโหว่ CVE-2023-23397 ที่มีความเกี่ยวข้องกับกลุ่ม hacker ชาวรัสเซียในชื่อ APT28 (STRONTIUM, Sednit, Sofacy และ Fancy Bear) ซึ่งพบความเชื่อมโยงไปยังหน่วยงานทางทหารของรัสเซีย หรือ General Staff of the Armed Forces of the Russian Federation (GRU) โดยได้พบการเริ่มโจมตีด้วยช่องโหว่ดังกล่าวตั้งแต่เดือนเมษายน 2022 ซึ่งได้ทำการโจมตีไปยังองค์กรรัฐบาล กองทัพ พลังงาน และการขนส่งอย่างน้อย 15 แห่งในยุโรป

ที่มา : bleepingcomputer

Script ในการตรวจสอบ : techcommunity

You must be logged in to post a comment.