สำนักงานปกป้องรัฐธรรมนูญแห่งสหพันธรัฐเยอรมัน (BfV) และหน่วยข่าวกรองแห่งชาติของสาธารณรัฐเกาหลี (NIS) แจ้งเตือนการพบการโจมตีของกลุ่ม Hacker ชาวเกาหลีเหนือที่รู้จักกันในชื่อ Kimsuky โดยการใช้ Chrome extension และแอปพลิเคชันใน Android เพื่อขโมยข้อมูล Gmail ของเป้าหมาย

Kimsuky (หรือที่รู้จักกันในชื่อ Thallium, Velvet Chollima) เป็นกลุ่ม Hacker จากเกาหลีเหนือที่มักใช้วิธีการ Phishing ในการโจมตีทางไซเบอร์ ซึ่งมีเป้าหมายการโจมตีไปยังนักการทูต นักข่าว หน่วยงานรัฐบาล อาจารย์มหาวิทยาลัย และนักการเมือง โดยเป้าหมายการโจมตีส่วนใหญ่อยู่ในเกาหลีใต้ แต่ต่อมาได้มีการกำหนดเป้าหมายเพิ่มเติมไปยังหน่วยงานในสหรัฐอเมริกา และยุโรป

การขโมยข้อมูล Gmail

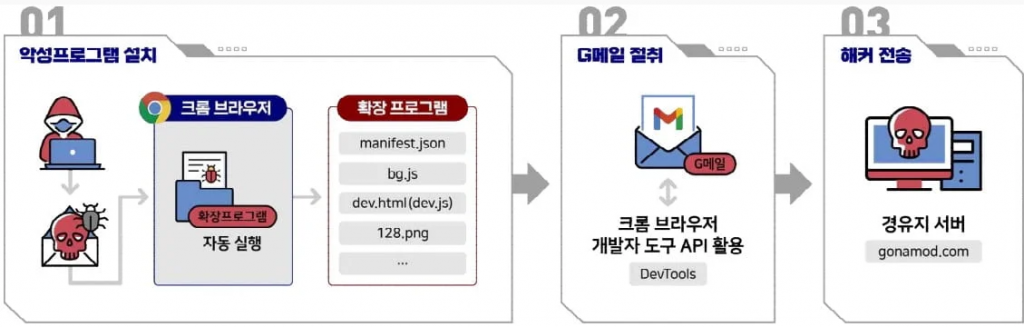

การโจมตีจะเริ่มจากการส่ง Phishing Email เพื่อหลอกล่อให้เยื่อทำการติดตั้ง Chrome extension ที่เป็นอันตราย ซึ่งจะติดตั้งในเบราว์เซอร์ที่ใช้ Chromium base เช่น Microsoft Edge หรือ Brave ซึ่ง extension จะมีชื่อว่า 'AF' สามารถดูได้ในรายการ extension เมื่อทำการใส่ "(chrome|edge| Brave)://extensions" ในแถบของเบราว์เซอร์

ซึ่งเมื่อเหยื่อทำการเข้า Gmail ผ่านเบราว์เซอร์ extension จะเปิดใช้งานโดยอัตโนมัติเพื่อขโมยเนื้อหาอีเมลของเหยื่อ โดย extension บนเบราว์เซอร์นี้ถูกสร้างขึ้นด้วย devtools API (developer tools API) เพื่อส่งข้อมูลที่ถูกขโมยไปยัง relay server ของ Hacker โดยไม่จำเป็นต้องหลบหลีกการตรวจสอบ หรือการยืนยันตัวตน ซึ่งได้พบค่า hash จากไฟล์ที่เป็นอันตรายในการโจมตีครั้งล่าสุด คือ

- 012D5FFE697E33D81B9E7447F4AA338B (manifest.json)

- 582A033DA897C967FAADE386AC30F604 (js)

- 51527624E7921A8157F820EB0CA78E29 (js)

อีกทั้งยังพบว่าในเดือนกรกฎาคม 2022 ทาง Volexity บริษัทด้านความปลอดภัยทางไซเบอร์ ได้เผยแพร่แคมเปญการโจมตีโดยใช้ extension ชื่อ "SHARPEXT" ที่มีลักษณะคล้ายกับการโจมตีของ Kimsuky

การโจมตีใน Android

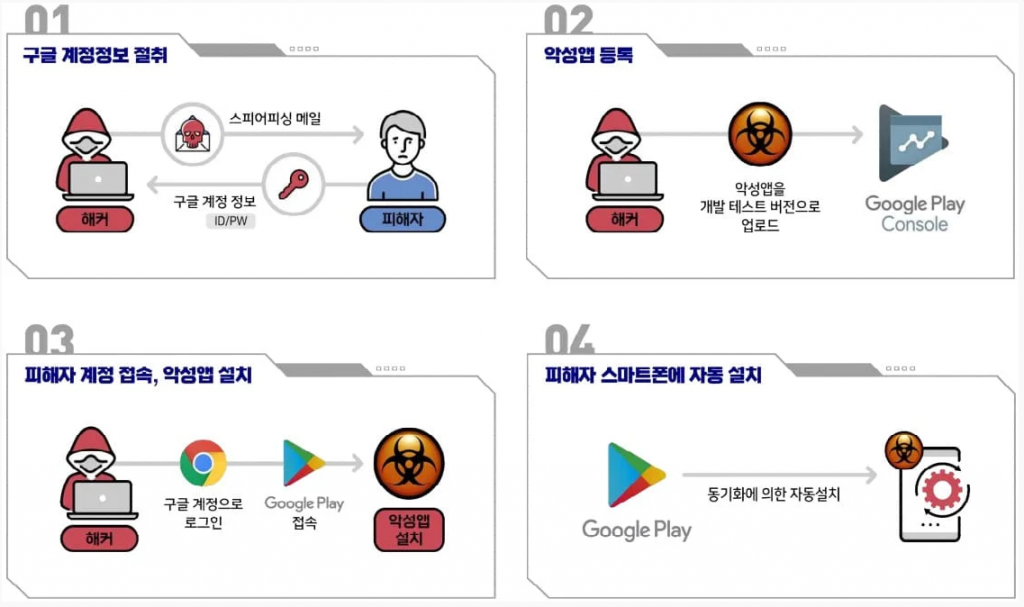

โดยยังพบว่า Android malware ที่ถูกใช้โดย Kimsuky มีชื่อว่า FastViewer," "Fastfire" หรือ "Fastspy DEX" ซึ่งถูกพบในเดือนตุลาคม 2022 โดยมันจะทำการปลอมแปลงเป็นปลั๊กอินด้านความปลอดภัย หรือโปรแกรมดูเอกสาร รวมถึงทาง AhnLab บริษัทรักษาความปลอดภัยทางไซเบอร์ของเกาหลีได้พบว่า Hacker ได้เผยแพร่ FastViewer ในช่วงเดือน ธันวาคม 2565

การโจมตีจะเริ่มขึ้นโดย Kimsuky จะลงชื่อเข้าใช้บัญชี Google ของเหยื่อ ซึ่งได้ข้อมูลมาจากการโจมตี Phishing Email รวมถึงวิธีการอื่น ๆ หลังจากนั้นจะใช้ฟีเจอร์ web-to-phone synchronization ของ Google Play เพื่อให้เหยื่อทำการติดตั้งแอปบนอุปกรณ์ที่เชื่อมโยงจากคอมพิวเตอร์ (Play Store website) เพื่อติดตั้งมัลแวร์

หลังจากนั้นก็จะทำการส่ง request ไปยัง Google Play เพื่อติดตั้งแอปบนเครื่องเหยื่อ โดยปลอมแปลงเป็นลักษณะที่เหมือนเป็นเพียงการทดสอบภายในเท่านั้น หลังจากนั้นเครื่องของเป้าหมายก็จะถูกติดตั้งแอปที่เป็นอันตราย

โดยวิธีการโจมตีดังกล่าวของกลุ่ม Kimsuky จะใช้กับการโจมตีแบบกำหนดเป้าหมายเท่านั้น ซึ่งจะช่วยในการอำพรางตัวในขณะที่ทำการโจมตี โดย Android malware เป็น RAT (remote access trojan) ที่มีความสามารถในการติดตั้ง, สร้าง, ลบ หรือขโมยไฟล์รายชื่อผู้ติดต่อ, ข้อมูลการโทร, ข้อมูล SMS, การเปิดใช้งานกล้อง, การบันทึกแป้นพิมพ์ และการบันทึกหน้าจอ

ที่มา : www.bleepingcomputer.com

You must be logged in to post a comment.