นักวิจัยด้านความปลอดภัย AhnLab Security Emergency response Center (ASEC), SEKOIA.IO และ Zscaler เปิดเผยรายงานการพบกลุ่ม Advanced Persistent Threat (APT) สัญชาติเกาหลีเหนือ หรือที่รู้จักกันในชื่อ ScarCruft ได้ปรับปรุง และปรับเปลี่ยนกลยุทธ์เพื่อหลีกเลี่ยงการตรวจจับจากอุปกรณ์ป้องกันด้านความปลอดภัยในระหว่างการโจมตี โดยการใช้ไฟล์ Microsoft Compiled HTML Help (CHM) เพื่อดาวน์โหลดมัลแวร์ไปยังเครื่องเป้าหมาย

ScarCruft หรือที่รู้จักกันในชื่อ APT37, Reaper, RedEyes และ Ricochet Chollima เป็นกลุ่ม Advanced Persistent Threat (APT) สัญชาติเกาหลีเหนือ ที่กำลังถูกพบการปฏิบัติการมากขึ้นตั้งแต่ต้นปี 2023 โดยมีการกำหนดเป้าหมายไปยังหน่วยงานต่าง ๆ ของประเทศเกาหลีใต้เพื่อวัตถุประสงค์ในการจารกรรมข้อมูล โดยถูกพบครั้งแรกตั้งแต่ปี 2012

การโจมตีของ ScarCruft

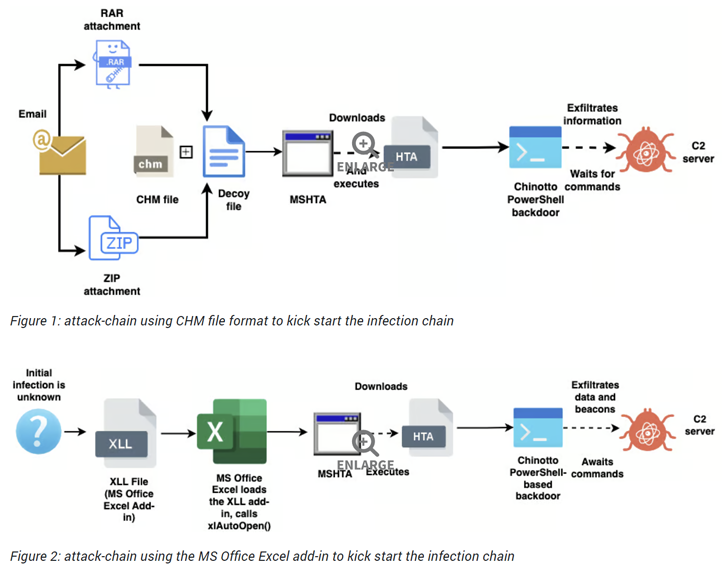

โดยเมื่อเดือนกุมภาพันธ์ 2023 ทาง ASEC ได้เปิดเผยรายงานการค้นพบแคมเปญการโจมตี ซึ่งได้ใช้ไฟล์ HWP ที่มีช่องโหว่ด้านความปลอดภัยใน Hangul word processing เพื่อเรียกใช้แบ็คดอร์ที่ชื่อว่า M2RAT นอกจากนี้ยังพบว่า Hacker ได้ใช้รูปแบบไฟล์อื่น ๆ เช่น CHM, HTA, LNK, XLL และเอกสาร Microsoft Office ที่ใช้มาโครในการโจมตีแบบ phishing email กับเป้าหมายชาวเกาหลีใต้

เมื่อโจมตีได้สำเร็จ ผู้โจมตีจะทำการเรียกใช้ PowerShell เพื่อโหลดมัลแวร์ที่มีชื่อว่า Chinotto ซึ่งมีความสามารถในการเรียกใช้คำสั่งที่มาจาก C2 Server และส่งข้อมูลที่ขโมยออกมากลับไป รวมไปถึงสามารถบันทึกภาพหน้าจอทุก ๆ ห้าวินาที และบันทึกการกดแป้นพิมพ์ จากนั้นข้อมูลที่รวบรวมจะถูกบันทึกไว้ในไฟล์ ZIP และส่งออกไปยัง C2 Server

โดยข้อมูลเชิงลึกที่เกี่ยวกับการโจมตีต่างๆ ของ ScarCruft ถูกเก็บไว้ใน GitHub repository เพื่อใช้เป็นเครื่องโฮสต์สำหรับเรียกใช้เพย์โหลดที่เป็นอันตรายตั้งแต่เดือนตุลาคม 2020 นอกจากนี้ยังพบว่า ScarCruft ได้สร้างหน้าเว็บ phishing webpage เพื่อหลอกล่อเหยื่อ เช่น Naver, iCloud, Kakao, Mail.ru และ 163.com โดยมุ่งเป้าไปยังข้อมูลอีเมล และข้อมูลบริการคลาวด์อื่น ๆ

แม้จะยังไม่สามารถยืนยันได้ว่าผู้โจมตีใช้วิธีใดเพื่อให้เหยื่อเข้าถึง phishing webpage แต่มีความเป็นไปได้ที่จะถูกโจมตีผ่านคำสั่งที่ถูกฝังอยู่ภายใน iframe บนเว็บของ Hacker หรือการส่งไฟล์แนบ HTML มาทางอีเมล

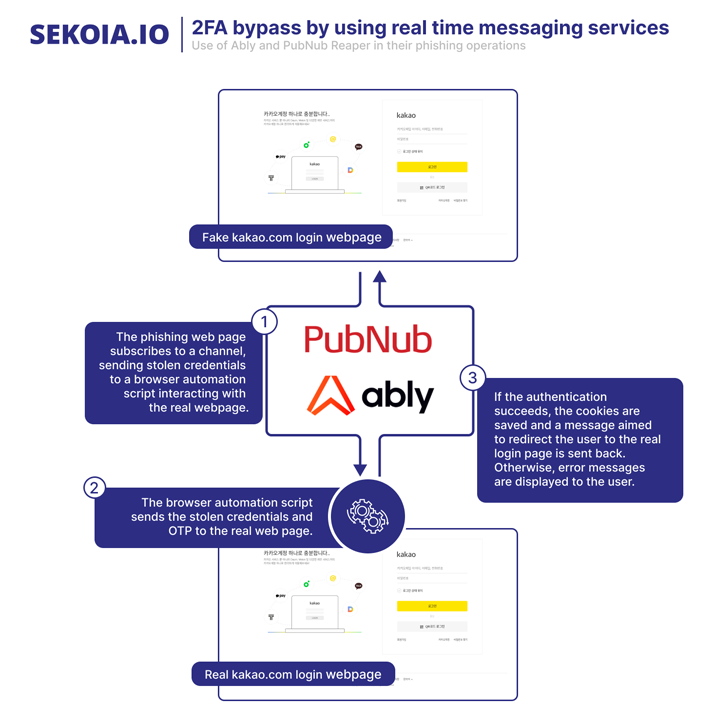

นอกจากนี้ SEKOIA.IO ยังได้พบร่องรอยของมัลแวร์ชื่อมีชื่อว่า AblyGo ซึ่งเป็นแบ็คดอร์ที่เขียนด้วยภาษา Go ที่ใช้ Ably real-time messaging framework เพื่อรับคำสั่งต่าง ๆ

รวมไปถึงทาง ASEC ยังพบว่าการใช้ไฟล์ CHM ในการโจมตีเพื่อแพร่กระจายมัลแวร์ ยังเป็นวิธีการที่นิยมของ Hacker เกาหลีเหนือ เช่นเดียวกับ Kimsuky ที่โจมตีโดยใช้ phishing email เพื่อแพร่กระจายแบ็คดอร์ที่สามารถเก็บข้อมูลบนคลิปบอร์ด และบันทึกการกดแป้นพิมพ์ ซึ่งกำลังพบปฏิบัติการอยู่ในปัจจุบัน

ที่มา : thehackernews

You must be logged in to post a comment.