PlugX Trojan ถูกพบว่าปลอมตัวเป็นเครื่องมือโอเพนซอร์สที่ใช้ตรวจสอบข้อผิดพลาดของ Windows ที่เรียกว่า x64dbg เพื่อหลบเลี่ยงการตรวจจับด้านความปลอดภัย และเข้าควบคุมระบบเป้าหมาย

โดย Buddy Tancio, Jed Valderama และ Catherine Loveria นักวิจัย Trend Micro ระบุในรายงานเมื่อสัปดาห์ที่ผ่านมาว่า "ไฟล์ดังกล่าวเป็นเครื่องมือโอเพนซอร์สที่ใช้สำหรับตรวจสอบข้อผิดพลาดบน Windows ในการตรวจสอบ kernel-mode, user-mode code, crash dumps, และ CPU registers"

PlugX หรือที่รู้จักกันในอีกชื่อว่า Korplug เป็น post-exploitation โมดูลที่มีความสามารถหลากหลาย เช่น การขโมยข้อมูล และความสามารถในการควบคุมเครื่องคอมพิวเตอร์ที่ถูกโจมตี

PlugX ถูกรายงานเป็นครั้งแรกในปี 2012 แต่ตัวอย่างตัวแรกของมัลแวร์ ถูกพบตั้งแต่เมื่อเดือนกุมภาพันธ์ 2008 จากรายงานของ Trend Micro ซึ่งในระหว่างนั้น PlugX ได้ถูกใช้โดยกลุ่มผู้โจมตีที่มีความเกี่ยวข้องกับรัฐบาลจีน รวมถึงกลุ่มอาชญากรรมทางด้านไซเบอร์ต่าง ๆ

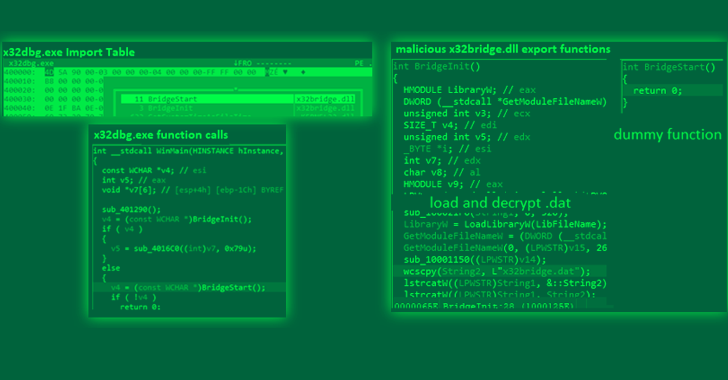

หนึ่งในวิธีการหลักที่ PlugX ใช้คือ DLL side-loading เพื่อโหลด DLL ที่เป็นอันตรายจากซอฟแวร์ที่มี digital signed อย่างถูกต้อง ซึ่งในกรณีนี้คือเครื่องมือสำหรับ Debugging ที่ชื่อ x64dbg (x32dbg.exe)

การโจมตีแบบ DLL side-loading ใช้กลไกลำดับการค้นหาไฟล์ DLL บน Windows เพื่อให้แอปพลิเคชันที่ถูกต้องเรียกใช้งาน payload ที่เป็นอันตราย

การโจมตีโดยการนำ x64dbg มาโหลด PlugX Trojan เคยถูกเปิดเผยเมื่อเดือนที่ผ่านมาโดย Palo Alto Networks Unit 42 ซึ่งพบว่ามีมัลแวร์ที่ซ่อนไฟล์ไว้บนอุปกรณ์ USB และใช้วิธีการนี้เพื่อกระจายมัลแวร์ไปยัง Windows

รายงานการวิเคราะห์ของ Trend Micro เกี่ยวกับการโจมตียังพบว่า มีการใช้ x32dbg.exe เพื่อติดตั้ง backdoor ซึ่งเป็น UDP shell client ที่เก็บรวบรวมข้อมูลบนระบบ และรอรับคำสั่งเพิ่มเติมจาก C2 เซิร์ฟเวอร์

นักวิจัยระบุว่า "แม้จะมีความก้าวหน้าในเทคโนโลยีด้านความปลอดภัย แต่ผู้โจมตียังคงใช้วิธีการโจมตีแบบ DLL side-loading ได้อยู่ เนื่องจากมันสามารถใช้ประโยชน์จากการดำเนินการผ่านทางแอปพลิเคชันที่ถูกต้อง เพื่อติดตั้งมัลแวร์ และเข้าถึงข้อมูลที่มีความสำคัญได้"

ที่มา : thehackernews

You must be logged in to post a comment.