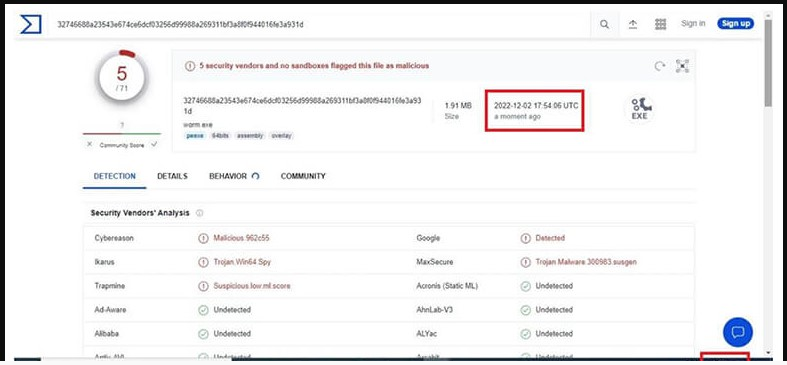

นักวิจัยด้านภัยคุกคามทางไซเบอร์จาก CYFIRMA ได้ออกมาเปิดเผยข้อมูลของ Exfiltrator-22 ซึ่งเป็นเครื่องมือที่ใช้สำหรับ post-exploitation framework โดยมีความสามารถในการแพร่กระจาย ransomware ในเครือข่ายของเป้าหมาย และสามารถหลีกเลี่ยงการตรวจจับได้อีกด้วย

Exfiltrator-22

โดย Exfiltrator-22 ได้ถูกสร้างขึ้นจาก อดีต Hacker ในเครือข่ายของ Lockbit 3.0 ที่มีความเชี่ยวชาญในการสร้างวิธีการหลีกเลี่ยงการตรวจจับระหว่างการโจมตี โดยได้สร้างชุดเครื่องมือการโจมตีนี้ขึ้นเพื่อให้กลุ่ม Hacker อื่น ๆ นำไปใช้โดยต้องจ่ายค่าธรรมเนียมการสมัครสมาชิก ซึ่งมีราคาอยู่ที่ระหว่าง $1,000 ต่อเดือนถึง $5,000 สำหรับการเข้าถึงตลอดอายุการใช้งาน ซึ่งมีการอัปเดต และการสนับสนุนอย่างต่อเนื่อง

หลังจาก Hacker ได้ทำการซื้อเครื่องมือนี้จะได้รับ admin panel host บน bulletproof VPS (virtual private server) ที่ไว้ใช้สำหรับควบคุม และสั่งการมัลแวร์ รวมถึงส่งการโจมตีไปยังระบบของเป้าหมาย

การพัฒนา Exfiltrator-22

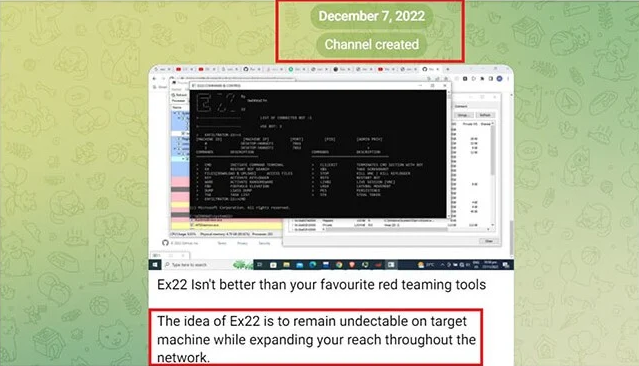

โดยเวอร์ชันแรกของ Exfiltrator-22 (EX-22) เปิดตัวในวันที่ 27 พฤศจิกายน 2022 และได้ทิ้งช่องทางการติดต่อผ่าน Telegram channel ไว้โฆษณา รวมถึงในช่วงสิ้นปีได้เปิดตัวคุณสมบัติใหม่ที่ช่วยปกปิดการเชื่อมต่อบนอุปกรณ์ของเป้าหมาย ซึ่งแสดงให้ห็นถึงการพัฒนาเครื่องมืออย่างต่อเนื่อง

ในเดือนมกราคม 2023 Exfiltrator-22 ได้ประกาศว่าขณะนี้ระบบได้ถูกพัฒนาไปแล้วกว่า 87% ซึ่งใกล้จะพร้อมใช้งานแล้ว รวมถึงได้มีการประกาศราคาการสมัครสมาชิก พร้อมทั้งเชิญชวนให้กลุ่ม Hacker ต่าง ๆ มาใช้งาน

เมื่อวันที่ 10 กุมภาพันธ์ 2023 Exfiltrator-22 ได้โพสต์วิดีโอสาธิตสองรายการบน YouTube เพื่อแสดงวิธีการโจมตีต่อไปยังระบบอื่น ๆ ของ EX-22 และความสามารถในการแพร่กระจายแรนซัมแวร์ ซึ่งแสดงให้เห็นถึงความพร้อมในการให้บริการ

คุณสมบัติของ Exfiltrator-22

Exfiltrator-22 มีคุณสมบัติทั่วไปเหมือนกับ post-exploitation toolkit อื่น ๆ ยังรวมถึงคุณสมบัติเพิ่มเติมที่มุ่งเน้นไปที่การติดตั้งแรนซัมแวร์ และการขโมยข้อมูล

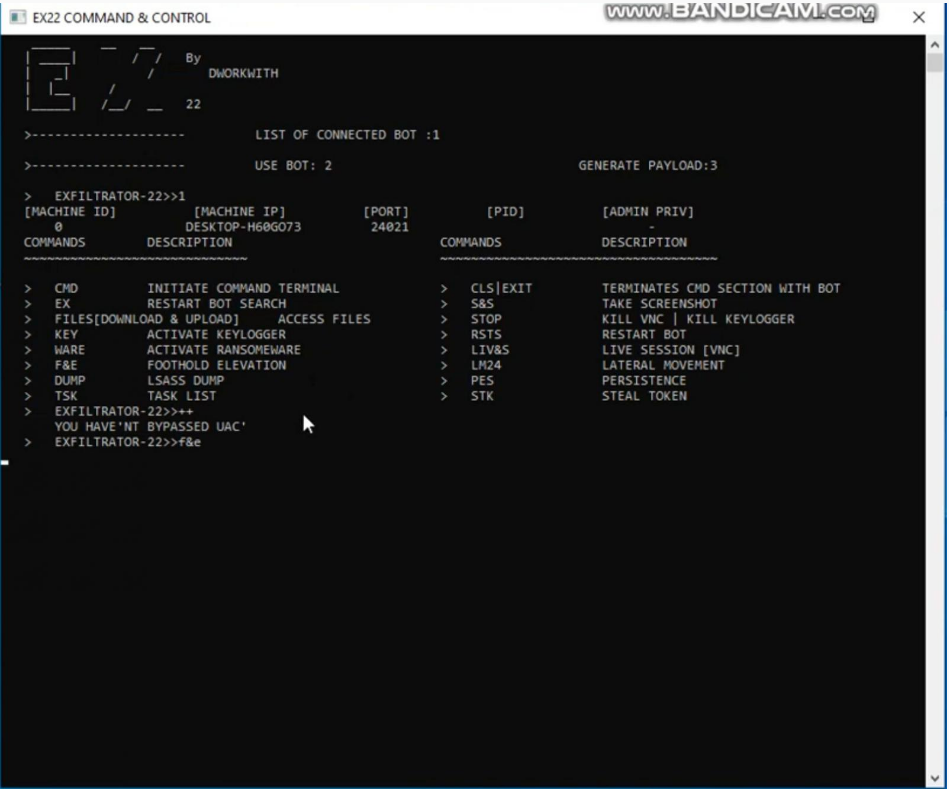

คุณสมบัติเด่นที่อยู่ในเฟรมเวิร์ก :

- การสร้าง reverse shell ด้วยสิทธิ์ระดับสูง

- การอัปโหลดไฟล์ไปยังระบบของเป้าหมาย หรือดาวน์โหลดไฟล์จากเครื่องเป้าหมายไปยัง C2 Server (Command & Control)

- การเปิดใช้งาน keylogger เพื่อบันทึกข้อมูลจากแป้นพิมพ์

- การเปิดใช้งาน ransomware module เพื่อเข้ารหัสไฟล์บนอุปกรณ์

- การจับภาพหน้าจอจากคอมพิวเตอร์ของเหยื่อ

- เริ่มเซสชัน live VNC (Virtual Network Computing) สำหรับการเข้าถึงแบบเรียลไทม์บนอุปกรณ์

- การยกระดับเป็นสิทธิสูงบนอุปกรณ์ของเหยื่อ

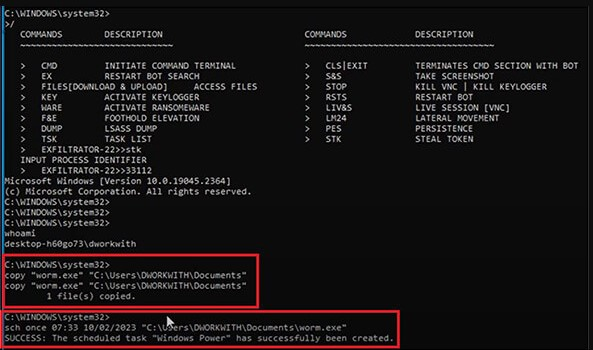

- การฝังตัวระหว่างการรีบูตระบบ (persistence)

- การแพร่กระจายตัวไปยังอุปกรณ์อื่น ๆ ในเครือข่ายเดียวกัน หรืออินเทอร์เน็ตสาธารณะ

- การคัดแยกข้อมูล (รหัสผ่าน และ token) จาก LSAAS (Local Security Authority Subsystem Service)

- สร้าง cryptographic hash บนเครื่องเป้าหมาย เพื่อช่วยตรวจสอบตำแหน่งไฟล์ และเหตุการณ์การเปลี่ยนแปลงเนื้อหาอย่างสม่ำเสมอ

- ตรวจสอบ running processes บนเครื่องเป้าหมาย

- แยก token การตรวจสอบสิทธิ์ออกจากระบบเป้าหมาย

คำสั่งต่าง ๆ เหล่านี้ จะถูกส่งไปยังอุปกรณ์ที่ถูกบุกรุกผ่านโปรแกรมคอนโซล 'EX22 Command & Control' ของ Windows โดยข้อมูลจะถูกส่งกลับไปยัง C2 Server และแสดงผลในคอนโซลกลางของ Exfiltrator-22 รวมถึง Hacker ยังสามารถกำหนดงานตามกำหนดเวลา, อัปเดต Agent เป็นเวอร์ชันใหม่, เปลี่ยนแปลงการกำหนดค่าของแคมเปญ หรือสร้างแคมเปญใหม่ผ่าน web panel

การเชื่อมโยงกับสมาชิก LockBit ransomware

นักวิจัยยังพบว่า Exfiltrator-22 มีความเกี่ยวข้องกับ LockBit ransomware ไม่ว่าจะเป็นการใช้เทคนิค framework "domain fronting" เช่นเดียวกันกับ LockBit และ TOR plugin Meek ซึ่งช่วยซ่อนการรับส่งข้อมูลที่เป็นอันตรายภายในการเชื่อมต่อ HTTPS ไปยังแพลตฟอร์มสาธารณะ รวมถึงยังใช้ C2 infrastructure แบบเดียวกันกับ LockBit 3.0 อีกด้วย

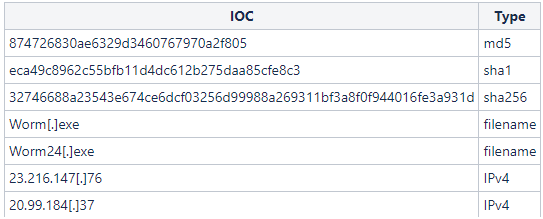

IOC

ที่มา : bleepingcomputer, cyfirma

You must be logged in to post a comment.