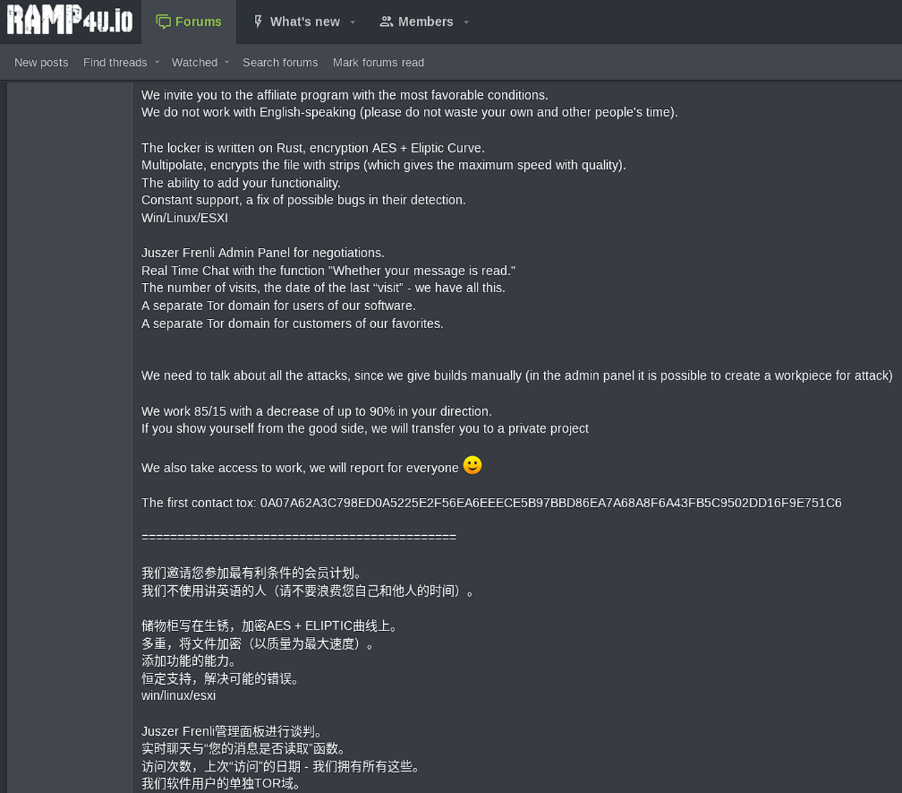

Nevada ransomware ได้โปรโมตตัวเองบนฟอรัม RAMP darknet เมื่อวันที่10 ธันวาคม 2022 ที่ผ่านมา โดยเชิญชวนเหล่าHackersชาวรัสเซียและชาวจีนเข้าใช้งาน เพื่อรับส่วนแบ่ง85%จากค่าไถ่ที่ได้จากเหยื่อ รวมถึงยังให้ส่วนแบ่ง90%กับHackersที่สามารถโจมตี และนำข้อมูลเหยื่อมาเผยแพร่เป็นจำนวนมาก เพื่อเป็นรางวัลจูงใจรวมถึงยังสามารถให้ตรวจสอบการทำงานได้จากทุกที่และแสดงจุดยืนในการไม่ให้บริการแก่Hackersชาวตะวันตก

โดย RAMP darknet เป็นฟอรั่มในการสนทนาและสื่อสารของเหล่าHackersชาวจีนและชาวรัสเซีย

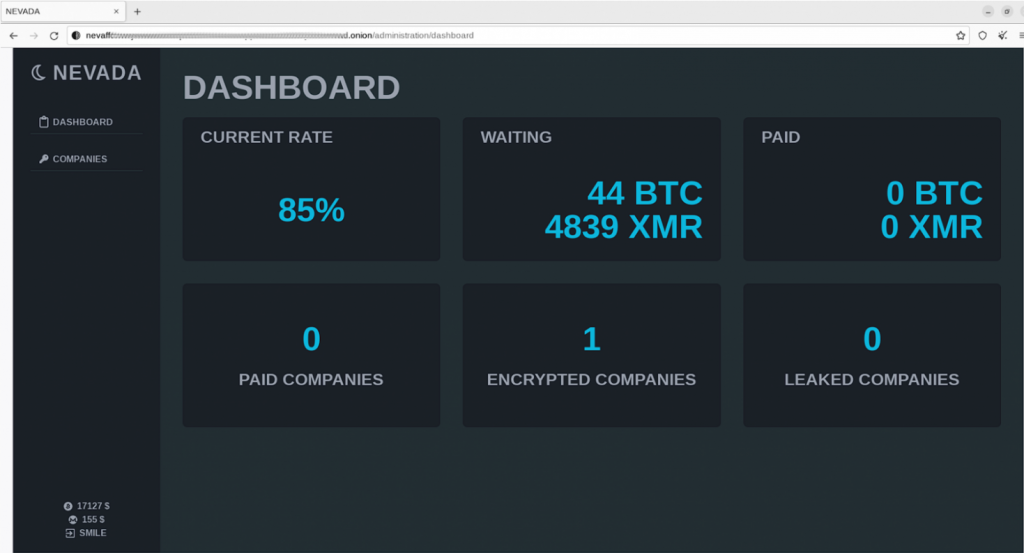

Nevada ransomware เป็นแรนซัมแวร์ที่ใช้ภาษา Rust เพื่อเพิ่มประสิทธิภาพในการเข้ารหัสข้อมูล รวมถึงยังมี chat portal ไว้ใช้สนทนาแบบเรียลไทม์และโดเมนแยกต่างหากที่อยู่ในเครือข่าย Tor สำหรับผู้ร่วมขบวนการและผู้ที่ตกเป็นเหยื่อ

การกำหนดเป้าหมายไปที่ระบบ Windows

Nevada ransomware มุ่งเป้าการโจมตีไปยังระบบ Windows โดยสามารถสั่งการผ่าน“console and supports”เพื่อให้ทำการเข้ารหัสข้อมูลของเป้าหมาย

- file > เข้ารหัสไฟล์ที่เลือก

- dir > เข้ารหัสไดเร็กทอรีที่เลือก

- sd > ลบร่องรอยหลังจากการโจมตีเสร็จสิ้น

- sc > ลบ shadow copies ที่สำรองข้อมูล

- lhd > โหลดไดรฟ์ที่สามารถซ่อนตัว

- nd > ค้นหาและเข้ารหัส network shares

- sm >การเข้ารหัส safe mode

รวมถึงการใช้เพย์โหลด MPR.dll เพื่อรวบรวมข้อมูลเกี่ยวกับทรัพยากรในเครือข่าย,เพิ่มไดเรกทอรีที่ใช้ร่วมกัน,ไดรฟ์ที่ซ่อนอยู่,ไดรฟ์ที่ถูกกำหนดด้วยตัวอักษร และไฟล์ทั้งหมดในไดรฟ์นั้นจะถูกเพิ่มลงในคิวสำหรับการเข้ารหัสข้อมูล หลังจากนั้นเครื่องที่ถูกโจมตีจะรีบูตเข้าสู่ safe mode ของ Windows แต่ยังมีการเชื่อมต่อเครือข่ายที่ใช้งานอยู่

โดยตัวเข้ารหัสจะใช้ Salsa20 algorithm ในการเข้ารหัสแบบ intermittent encryption กับไฟล์ที่มีขนาดใหญ่กว่า 512KB ขึ้นไป เพื่อเพิ่มความเร็วในการเข้ารหัสข้อมูล นอกจากนี้ไฟล์ Executables, DLLs, LNKs, SCRs, URLs และ INI ในโฟลเดอร์ระบบ Windows และไฟล์โปรแกรมของเหยื่อจะไม่ถูกเข้ารหัสเพื่อหลีกเลี่ยงความเสี่ยงที่เครื่องของเหยื่อจะไม่สามารถบูตได้

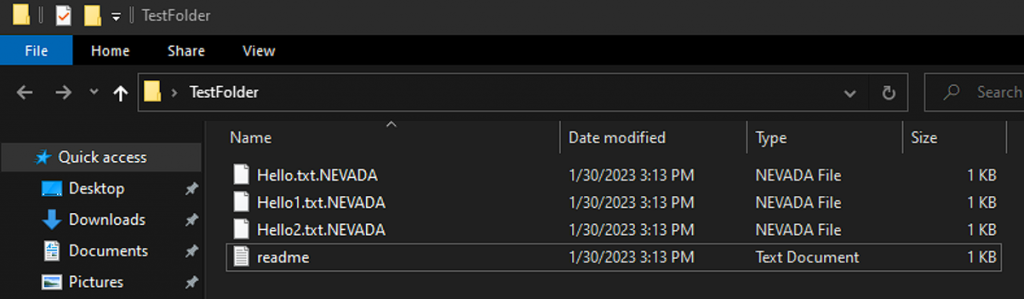

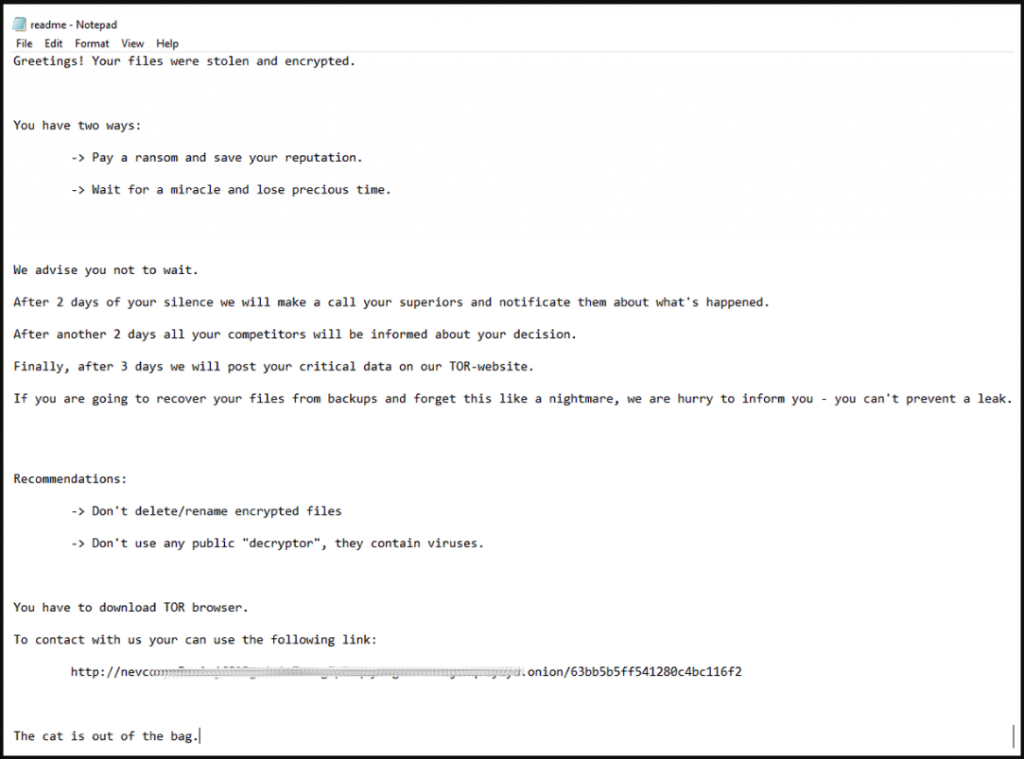

ไฟล์ที่ถูกเข้ารหัสจะถูกต่อท้ายด้วยนามสกุลไฟล์ ".NEVADA" และแต่ละโฟลเดอร์จะมีบันทึกเรียกค่าไถ่ซึ่งให้เวลาเหยื่อห้าวันในการติดต่อกลับไป หากไม่ติดต่อกลับไปในเวลาดังกล่าวข้อมูลที่ถูกขโมยจะถูกเผยแพร่บนเว็บไซต์ของ Nevada ransomware

การกำหนดเป้าหมายไปที่ระบบ VMware ESXi

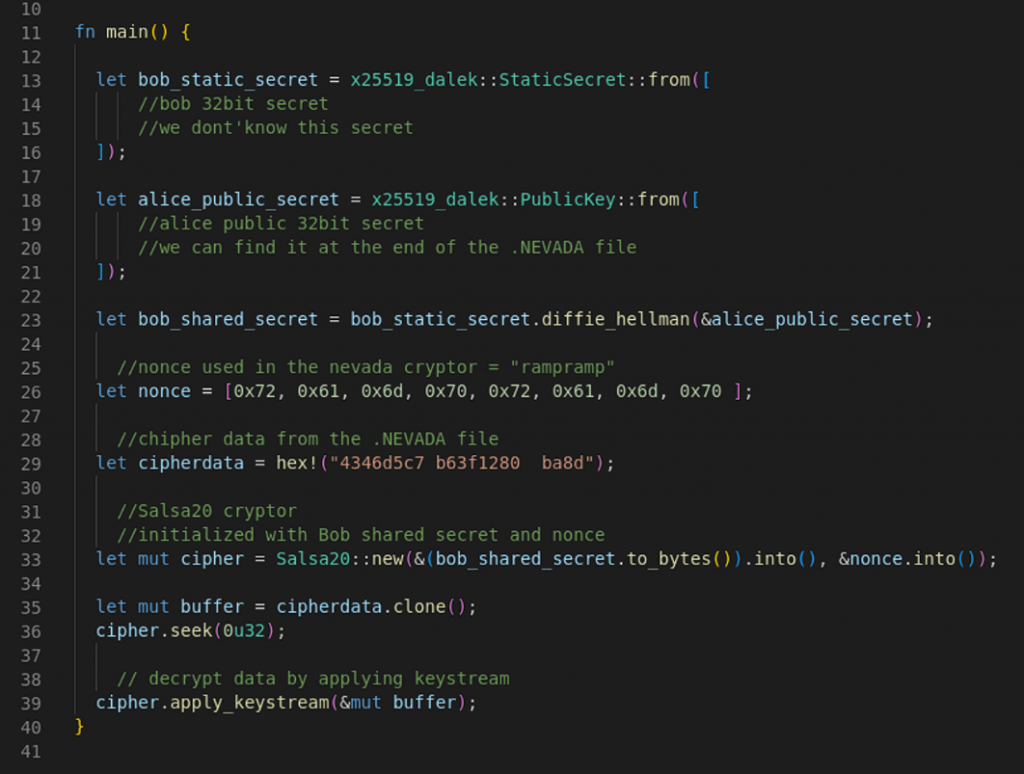

Nevada ransomware เวอร์ชัน Linux/VMware ESXi ใช้Salsa20 algorithm ในการเข้ารหัสเช่นเดียวกับเวอร์ชัน Windows ซึ่งคล้ายกับ Petya ransomware (รวมไปถึงช่องโหว่การใช้งาน/การเข้ารหัสที่อาจทำให้สามารถดึง private key ออกมาได้ ทำให้สามารถกู้คืนข้อมูลได้โดยไม่ต้องจ่ายค่าไถ่)

ตัวเข้ารหัสบน Linux ใช้การเข้ารหัสแบบ intermittent encryption กับไฟล์ที่มีขนาดใหญ่กว่า 512KB และเข้ารหัสอย่างเต็มที่เฉพาะไฟล์ที่มีขนาดเล็กกว่า 512KB นอกจากนี้นักวิจัยยังได้พบข้อบกพร่องของ Nevada ในเวอร์ชัน Linux ที่จะยกเว้นการเข้ารหัสไฟล์ทั้งหมดที่มีขนาดระหว่าง 512KB และ 1.25MB

การเรียกโจมตีผ่าน “console and supports” ใน เวอร์ชัน Linux เพื่อเข้ารหัสข้อมูลของเป้าหมาย มีดังนี้

- help > ความช่วยเหลือ

- daemon > การสร้างและเรียกใช้ 'nevada' service

- file > เข้ารหัสไฟล์เฉพาะ

- dir > เข้ารหัสโฟลเดอร์เฉพาะ

- esxi > ปิดใช้งานvirtual machine ทั้งหมด

ซึ่งบนระบบ Linux นั้น public key จะถูกเก็บไว้ที่ส่วนท้ายของไฟล์ที่เข้ารหัสในรูปแบบเพิ่มเติม 38 ไบต์ (ในการกู้คืนข้อมูลที่เข้ารหัสโดย Nevada Ransomware เราจำเป็นต้องมี private key "B" และ public key "A" ซึ่งถูกเพิ่มเข้าไปที่ส่วนท้ายของไฟล์)

นอกจากนี้ยังพบประเด็นที่น่าใจ โดยพบว่าปกติแล้วกลุ่มแรนซัมแวร์ดังกล่าวจะยกเว้นเป้าหมายการโจมตีในประเทศรัสเซีย และ CIS (Commonwealth of Independent States) (ประเทศที่ก่อตั้งขึ้นหลังจากการสลายตัวของสหภาพโซเวียตในปี พ.ศ. 2534) แต่ Nevada Ransomware ยังได้เพิ่ม แอลเบเนีย ฮังการี เวียดนาม มาเลเซีย ไทย ตุรกี และอิหร่าน ในกลุ่มที่ได้รับการยกเว้นอีกด้วย

ที่มา : bleepingcomputer

You must be logged in to post a comment.