แฮกเกอร์ที่เกี่ยวข้องกับการทำแคมเปญมัลแวร์เพื่อเปลี่ยนเส้นทาง ได้มีการขยายขนาดของแคมเปญโดยการใช้โดเมนปลอมมากกว่า 70 โดเมน ที่เลียนแบบตัวย่อ URL และทำให้เว็บไซต์กว่า 10,800 เว็บไซต์ติดมัลแวร์ โดยมีวัตถุประสงค์หลัก คือเพิ่มการเข้าชมหน้าเว็บไซต์ที่มี AdSense ID ที่มีโฆษณาของ Google เพื่อสร้างรายได้ให้แฮกเกอร์จากการเพิ่มจำนวนการเข้าชมที่เกินจริง และทำให้ Google เข้าใจว่ายอดผู้ชมเหล่านั้นเป็นคนจริง ๆ ที่คลิกเข้าชมจาก IP ที่ต่างกัน

Ben Martin นักวิจัยของ Sucuri ผู้ให้บริการแพลตฟอร์ม Web Security กล่าวในรายงานที่เผยแพร่เมื่อสัปดาห์ที่แล้วว่าพบแคมเปญที่เป็นอันตรายที่ถูกเปิดเผยครั้งแรกโดยบริษัท GoDaddy ในเดือนพฤศจิกายน 2022 โดยแฮกเกอร์ได้เพิ่มประสิทธิ์ภาพของเว็บไซต์เหล่านี้ให้แสดงในผลลัพธ์ของเครื่องมือค้นหาเพื่อนำผู้ชมไปยังเว็บไซต์อื่น โดยสิ่งสำคัญของแคมเปญในครั้งนี้ คือการใช้ลิงก์ผลการค้นหาของ Bing และบริการย่อลิงก์ (t[.]co) ของ Twitter ร่วมกับ Google ในการเปลี่ยนเส้นทาง

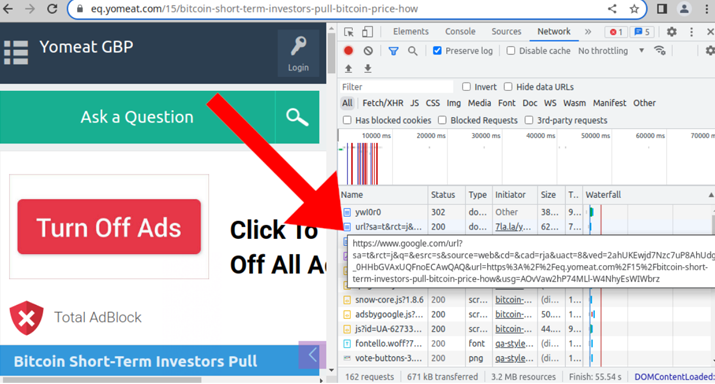

นอกจากนี้ยังมีโดเมน URL ปลอมยอดนิยม เช่น Bitly, Cuttly หรือ ShortURL ที่จะนำพาผู้ชมไปยังเว็บไซต์ Q&A ที่สร้างขึ้นมาโดยแฮกเกอร์ Sucuri ระบุว่าเว็บไซต์ Q&A นั้นเป็นเว็บไซต์ที่เกี่ยวกับ blockchain และ cryptocurrency ซึ่งโดเมน URL เหล่านี้อยู่บน DDoS-Guard ที่เป็นผู้ให้บริการโครงสร้างพื้นฐานอินเทอร์เน็ตของรัสเซียที่ให้บริการป้องกันด้าน DDoS สำหรับโฮสติ้ง และแฮกเกอร์ยังเพิ่มมัลแวร์เข้าไปในไฟล์ wp-blog-header.php ที่จะทำให้ติดมัลแวร์ทุกครั้งเมื่อมีการโหลดเว็บไซต์

Ben Martin กล่าวว่าแคมเปญนี้มีขนาดใหญ่โดยถูกสร้างขึ้นมาเพื่อหลอกเอาเงินผ่านโฆษณา โดยตอนนี้ยังไม่มีคำตอบแน่ชัดว่าทำไม WordPress ถึงได้ติดมัลแวร์เป็นที่แรก แต่เมื่อเว็บไซต์ถูกโจมตีแฮกเกอร์จะทำการแทรกโค้ด PHP เพื่อที่จะสามารถควบคุมการโจมตีได้จากระยะไกล รวมถึงเปลี่ยนเส้นทางผู้เยี่ยมชมเว็บไซต์ และทำให้แฮกเกอร์หลอกเอาเงินค่าโฆษณาได้สำเร็จ ดังนั้นเพื่อเป็นการป้องกันก่อนจะคลิกลิงก์ดาวน์โหลดโปรแกรมใด ควรตรวจสอบ และเช็คให้มั่นใจก่อนว่าเป็นลิงก์ที่ถูกต้อง และน่าเชื่อถือหรือไม่ และควรใช้ ad-blocker เพื่อเป็นการเสริมการป้องกันอีกชั้นหนึ่ง

ที่มา : thehackernews

You must be logged in to post a comment.