พบมัลแวร์ตัวใหม่ที่มีชื่อว่า 'ProxyShellMiner' ได้ใช้ประโยชน์จากช่องโหว่ของ Microsoft Exchange ProxyShell เพื่อติดตั้งเครื่องขุด cryptocurrency ผ่านทาง Windows domain เพื่อขุดเหรียญ cryptocurrency ให้กับ Hacker

ProxyShell เป็นชื่อของช่องโหว่ Exchange สามรายการที่ถูกพบ และได้รับการแก้ไขไปแล้วโดย Microsoft ในปี 2021 โดยเมื่อใช้งานร่วมกันทั้งสามช่องโหว่ จะทำให้สามารถหลบเลี่ยงการตรวจสอบ และเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ (Remote Code Execution (RCE)) จึงทำให้สามารถเข้าควบคุมเซิร์ฟเวอร์ Exchange ได้อย่างสมบูรณ์และเข้าถึงระบบอื่น ๆ บนเครือข่ายของเป้าหมายได้อีกด้วย

ProxyShellMiner

Morphisec บริษัทด้านความปลอดภัยทางไซเบอร์ ได้เปิดเผยการค้นพบมัลแวร์ตัวใหม่ที่ชื่อว่า 'ProxyShellMiner' ที่ใช้ประโยชน์จากช่องโหว่ CVE-2021-34473 และ CVE-2021-34523 ในการเข้าถึงเครือข่ายของเหยื่อ

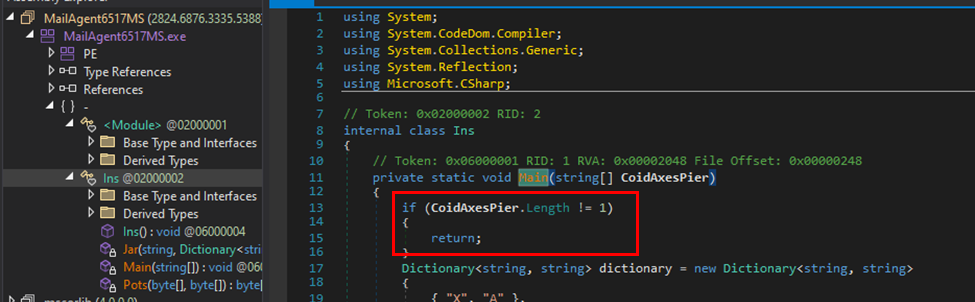

จากนั้น Hacker จะปล่อยเพย์โหลดมัลแวร์ .NET ลงในโฟลเดอร์ NETLOGON ของ domain controller เพื่อให้แน่ใจว่าอุปกรณ์ทั้งหมดบนเครือข่ายจะเรียกใช้มัลแวร์ อีกทั้งเพื่อให้มัลแวร์สามารถใช้งานได้ จำเป็นต้องมีพารามิเตอร์บรรทัดคำสั่งที่เหมือนกับรหัสผ่านสำหรับส่วนประกอบของ XMRig miner

โดย ProxyShellMiner ใช้ embedded dictionary ซึ่งเป็นอัลกอริธึมแบบ XOR decryption ที่ดาวน์โหลดจากเซิร์ฟเวอร์ภายนอก จากนั้นจะใช้ตัวสั่งการที่ใช้ภาษา C# ในชื่อ CSC.exe และพารามิเตอร์ "InMemory" เพื่อดำเนินการใช้โมดูล embedded code ต่อไป

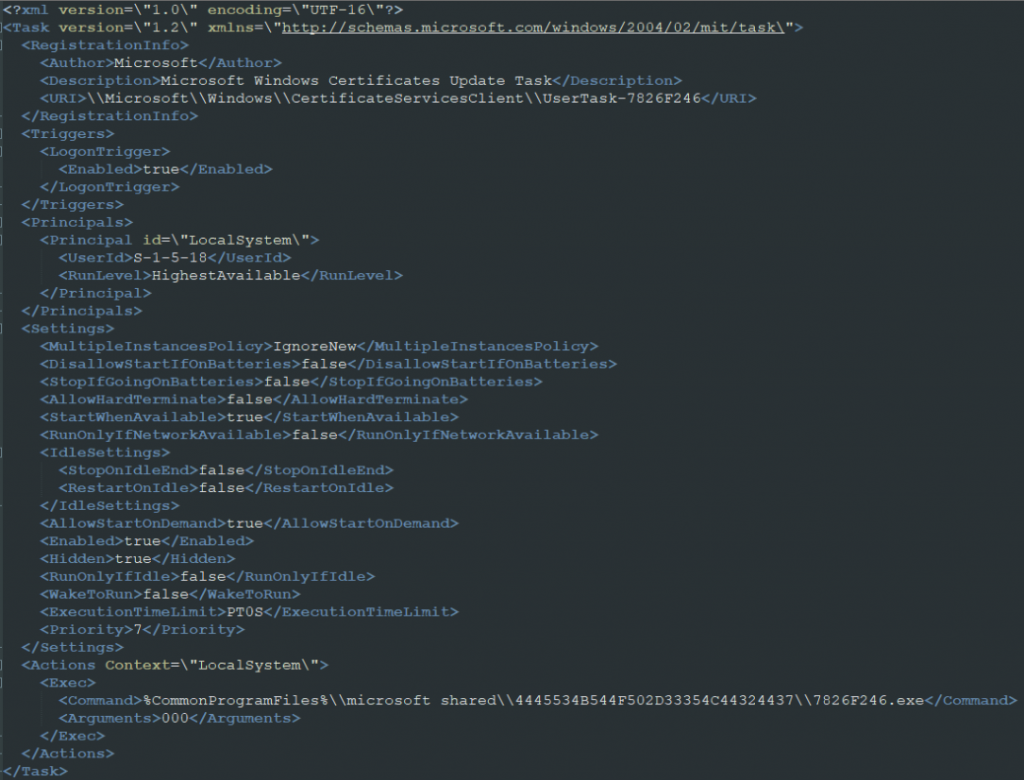

ต่อมา ProxyShellMiner จะดาวน์โหลดไฟล์ชื่อ "DC_DLL" และสั่ง .NET reflection เพื่อแยกอาร์กิวเมนต์สำหรับตัวกำหนด task scheduler, ค่า XML และ XMRig key ซึ่งไฟล์ DLL จะใช้สำหรับการถอดรหัสไฟล์เพิ่มเติม นอกจากนี้โปรแกรมทั้งสองรายการที่ทำการดาวน์โหลดมาก่อนหน้านี้จะทำการฝังตัวในระบบ (Persistence) ด้วยการสร้าง task scheduler ให้ทำงานเมื่อมีผู้ใช้งานเข้าสู่ระบบ และทำการดาวน์โหลด malware loader มาอีก 2 รายการพร้อมไฟล์อื่น ๆ อีกสี่ไฟล์

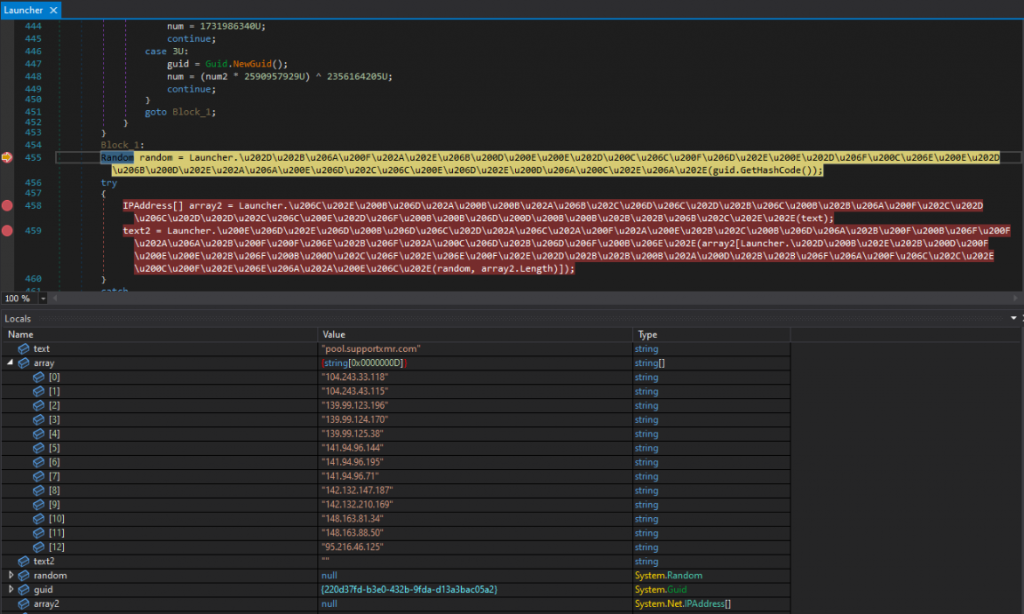

หลังจากนั้นจะทำการติดตั้งไปยัง browser ในระบบของเหยื่อเพื่อทำการฝังตัวในพื้นที่หน่วยความจำ ซึ่งเรียกกระบวนการนี้ว่า "process hollowing" จากนั้นจะเลือกกลุ่มการขุดแบบสุ่มจากรายการในฮาร์ดโค้ด และเริ่มการขุดเหรียญ cryptocurrency บนระบบของเหยื่อ

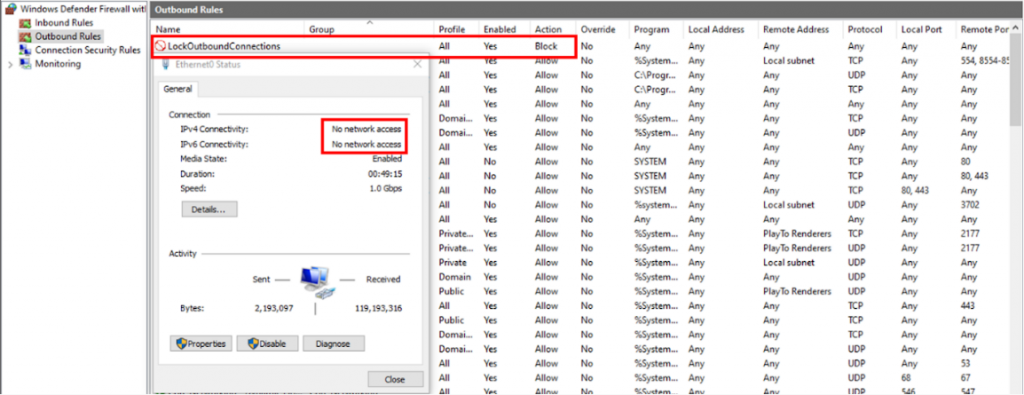

ในขั้นตอนสุดท้ายของกระบวนการโจมตี ProxyShellMiner จะทำการสร้าง firewall rule เพื่อบล็อกการรับส่งข้อมูลขาออกทั้งหมด โดยปรับใช้กับ Windows Firewall profile เพื่อป้องกันไม่ให้เหยื่อรู้ตัว รวมไปการถึงป้องกันการตรวจจับจากอุปกรณ์ป้องกันด้านความปลอดภัย โดยมัลแวร์จะรออย่างน้อย 30 วินาทีหลังจากที่ติดตั้งบน browser และก่อนที่จะสร้าง firewall rule เพื่อสร้าง backdoor ในการเรียกออกไปภายนอก

Morphisec ระบุว่า นอกจากผลกระทบที่จะทำให้ระบบเกิดปัญหา ประสิทธิภาพของเซิร์ฟเวอร์ลดลง และเครื่องร้อนเกินไปแล้วนั้น Hacker ยังสามารถโจมตีในรูปแบบอื่น ๆ ได้อีกด้วย เช่น เรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกล (RCE) จึงแนะนำให้ผู้ดูแลระบบทำการอัปเดตแพตซ์ด้านความปลอดภัยอย่างสม่ำเสมอ รวมไปถึงจัดหาระบบตรวจจับ และป้องกันภัยคุกคามที่ครอบคลุม และหลากหลายเพื่อป้องกันระบบ

ที่มา : bleepingcomputer

You must be logged in to post a comment.