หลังจากที่ QNAP บริษัทด้านอุปกรณ์สำรองข้อมูลได้เผยแพร่อัปเดตเพื่อแก้ไขช่องโหว่ระดับ Critical บนอุปกรณ์เก็บสำรองข้อมูลที่เชื่อมต่อกับเครือข่าย Network-Attached Storage (NAS) ซึ่งอาจนำไปสู่การโจมตี และสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้

CVE-2022-27596 (CVSS 9.8/10 ระดับความรุนแรงสูงมาก) เป็นช่องโหว่ที่เกี่ยวข้องกับ SQL Injection ทำให้อุปกรณ์ NAS ที่มีช่องโหว่ดังกล่าวสามารถถูกแทรกคำสั่ง SQL ที่อันตรายในการหลีกเลี่ยงการตรวจสอบสิทธิ และสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้ (Remote Code Execution RCE) โดยกระทบต่อ NAS Version QTS 5.0.1 และ QuTS hero h5.0.1.

พบอุปกรณ์ QNAP ที่ยังไม่ได้รับการอัปเดตเพื่อปิดช่องโหว่

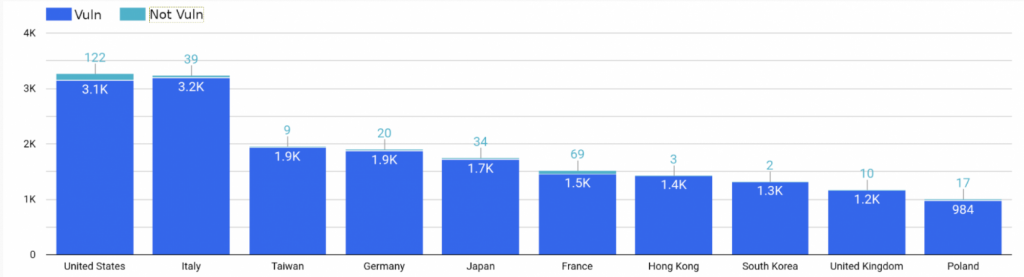

Censys บริษัทด้านความปลอดภัย ได้เผยแพร่รายงานที่พบอุปกรณ์ NAS จำนวน 30,520 รายการ ที่สามารถระบุ version ได้ จาก 67,415 รายการที่ออนไลน์อยู่

โดยพบว่า มีเพียง 550 รายการที่ได้อัปเดตเพื่อปิดช่องโหว่ ซึ่งหมายความว่า NAS อีกกว่า 29,968 รายการที่ออนไลน์อยู่ อาจตกเป็นเป้าหมายของการโจมตีได้

แม้ว่าปัจจุบันยังไม่มีการเปิดเผยข้อมูลของการนำช่องโหว่ไปใช้ในการโจมตี แต่เนื่องจากอุปกรณ์ QNAP เคยตกเป็นเป้าหมายในการโจมตีของกลุ่ม Hackers ในช่วงไม่กี่ปีที่ผ่านมา เช่น Muhstik, eCh0raix/QNAPCrypt, QSnatch, Agelocker, Qlocker, DeadBolt และ Checkmate ทาง QNAP จึงประกาศเตือนให้ผู้ใช้งานอุปกรณ์ NAS เร่งอัปเดตเพื่อปิดช่องโหว่โดยด่วน

วิธีป้องกัน

- อัพเดทไปยัง Version QTS 0.1.2234 build 20221201 หรือใหม่กว่า รวมถึง Version QuTS hero h5.0.1.2248 build 20221215 หรือใหม่กว่า

- ปิดใช้งานฟังก์ชัน Port Forwarding ของเราเตอร์ : ไปที่อินเทอร์เฟซการจัดการของเราเตอร์ ตรวจสอบการตั้งค่า Virtual Server, NAT และ Port Forwarding รวมถึงปิดการตั้งค่า port forwarding ของ NAS management service port (port 8080 and 433 by default)

- ปิดใช้งานฟังก์ชัน UPnP ของ QNAP NAS : ไปที่ myQNAPcloud บนเมนู QTS คลิก "การกำหนดค่าเราเตอร์อัตโนมัติ" และยกเลิกการเลือก "Enable UPnP Port forwarding"

- นอกจากนี้ควร ปิดการเชื่อมต่อ SSH/Telnet, เปลี่ยนหมายเลข system port,เปลี่ยนรหัสผ่านอุปกรณ์ และเปิดใช้งานการป้องกันการเข้าถึง IP และบัญชี

ที่มา : bleepingcomputer

You must be logged in to post a comment.