ผู้เชี่ยวชาญจาก Mandiant ตรวจพบกลุ่มแฮ็กเกอร์ชาวเกาหลีเหนือใช้งาน PuTTY SSH ในการติดตั้งแบ็คเดอร์ที่มีชื่อว่า AIRDRY.V2 บนเครื่องเป้าหมาย ผ่านการส่งอีเมลสมัครงานที่แอบอ้างว่ามาจาก Amazon

ผู้เชี่ยวชาญจาก Mandiant ตรวจพบกลุ่มแฮ็กเกอร์ชาวเกาหลีเหนือใช้งาน PuTTY SSH ในการติดตั้งแบ็คเดอร์ที่มีชื่อว่า AIRDRY.V2 บนเครื่องเป้าหมาย ผ่านการส่งอีเมลสมัครงานที่แอบอ้างว่ามาจาก Amazon

เหตุการณ์ในครั้งนี้เกิดจากกลุ่มที่มีชื่อว่า "UNC4034" (หรือที่รู้จักกันในชื่อว่า "Temp.Hermit" หรือ "Labyrinth Chollima") และแคมเปญนี้ต่อเนื่องมาจากเคมเปญ Operation Dream Job ที่เกิดขึ้นเมื่อเดือนมิถุนายน ในปี 2563

ลักษณะการทำงาน

- เริ่มต้นจากผู้โจมตีจะส่งอีเมลหาเป้าหมาย ในเนื้อหาอีเมลเป็นข้อเสนองานใหม่ในนามของ Amazon โดยระบุว่าต้องใช้ WhatsApp ในการสัมภาษณ์หรือติดต่อสื่อสาร พร้อมกับส่งไฟล์ amazon_assessment.iso ให้กับเป้าหมาย

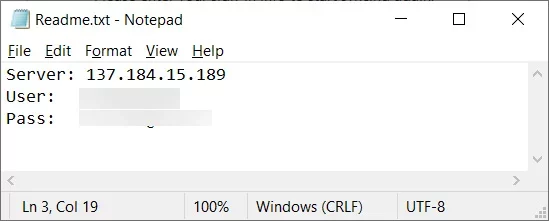

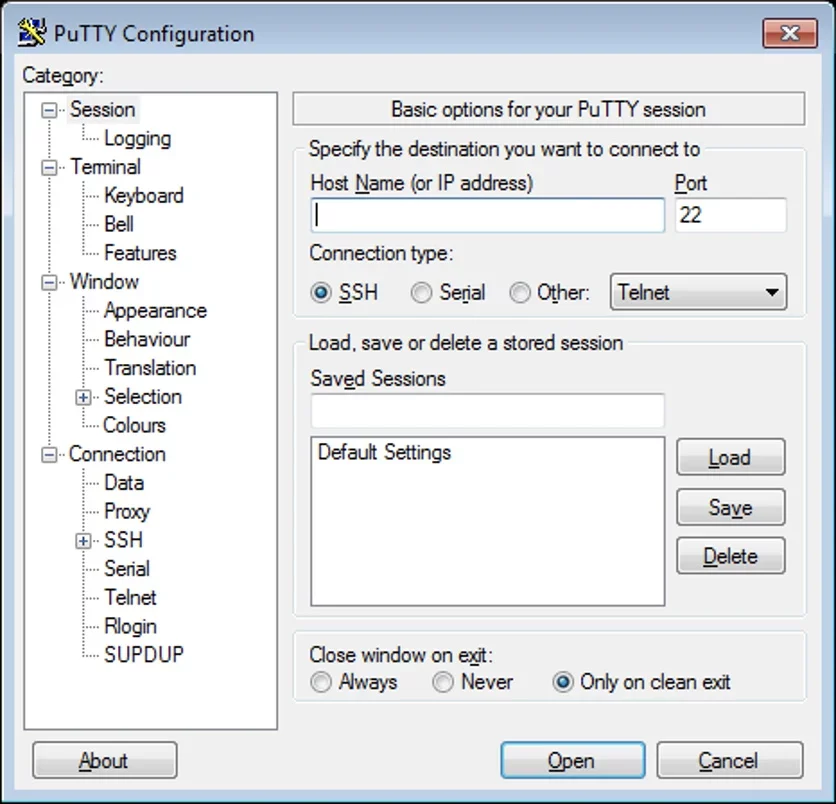

- ในไฟล์ .iso ประกอบด้วยไฟล์ readme.txt ภายในไฟล์ระบุ IP Address พร้อมกับข้อมูลที่ใช้ในการ Login เพื่อสัมภาษณ์งาน นอกจากนี้ยังมีไฟล์ KiTTY SSH ที่ชื่อว่า Amazon-KiTTY.exe เพื่อให้เป้าหมาย Login อีกด้วย

- จากนั้น ผู้โจมตีจะใช้วิธีการพูดคุยกับเป้าหมายเพื่อหลอกให้เปิดไฟล์ ISO พร้อมกับให้เป้าหมาย Login SSH โดยใช้ Username และ Password ที่ระบุไว้ในไฟล์ readme.txt โดยอ้างว่าเป็นขั้นตอนที่ใช้ในการประเมิณทักษะความสามารถ

- ไฟล์ PuTTY ที่ผู้โจมตีใช้ในครั้งนี้ มีการเพิ่มเพย์โหลดที่เป็นอันตรายลงไป นอกจากนี้ยังแก้ไขฟังก์ชัน connect_to_host() เพื่อให้สามารถเชื่อมต่อ SSH ได้โดยใช้ Username และ Password ที่ระบุไว้ ทำให้ไฟล์มีขนาดใหญ่กว่าเวอร์ชันปกติมาก แต่ฟังก์ชันอื่นๆยังใช้งานได้เหมือนเวอร์ชันปกติทุกประการ

- ในเบื้องหลัง โปรแกรมจะทำงานโดยปรับใช้เพย์โหลด DAVESHELL shellcode ที่เป็นอันตรายในรูปแบบของไฟล์ DLL ("colorui.dll") ซึ่งไฟล์นี้จะเรียกใช้งาน colorcpl.exe ที่เป็นไฟล์ปกติของ Windows เพื่อโหลด DLL ที่เป็นอันตรายมาเพิ่ม โดยไฟล์สุดท้ายที่ถูกติดตั้งคือแบ็คดอร์ที่ชื่อว่า AIRDRY.V2 ที่ทำงานโดยตรงจาก Memory ของเครื่อง

- ความสามารถของ AIRDRY.V2 คือสามารถติดต่อกับ C2 Server ปลายทางผ่าน HTTP, File หรือ SMB ได้ และมีฟังก์ชันดังต่อไปนี้

1. อัพโหลดข้อมูล System Information ของเป้าหมาย

2. อัพเดท Beacon Interval ให้เป็นไปตามที่ C2 Server ระบุไว้

3. อัพเดท Beacon Interval ให้เป็นไปตามค่าที่ configuration

4. ปิดการทำงานของ Start date and time

5. Upload ค่า configuration ขณะนั้นไปยัง C2 Server

6. Upload ค่า configuration ทั้งหมดไปยัง C2 Server

7. ความสามารถในการแฝงตัวอยู่บนระบบ

8. อัปเดตคีย์ AES ที่ใช้ในการเข้ารหัสให้เป็นไปตาม C2 Server ระบุ

9. Download และ execute ปลั๊กอินโดยตรงผ่าน Memory

แนวทางการป้องกัน

- ในการใช้งาน PuTTY ผู้ใช้งานต้องตรวจสอบให้แน่ใจว่ามี digital signed ที่ถูกต้อง

- หากมีความจำเป็นต้องใช้งาน KiTTY SSH ผู้ใช้งานต้องทำการสแกนไวรัสทุกครั้งก่อนใช้งาน

ที่มา : bleepingcomputer.

You must be logged in to post a comment.