มัลแวร์บน IoT ตัวใหม่ RapperBot ถูกพบว่ามีการพัฒนาความสามารถขึ้นอย่างรวดเร็วตั้งแต่ที่ถูกพบครั้งแรกเมื่อช่วงกลางเดือนมิถุนายน 2022 “มัลแวร์ตัวนี้นำ Source code ส่วนใหญ่มาจาก Mirai botnet แต่สิ่งที่แตกต่างจากมัลแวร์ IoT ตัวอื่น ๆ คือความสามารถแบบ Built-in ในการ Brute-force Credentials และเข้าถึง SSH Server แทนการเข้าถึง Telnet เหมือนอย่าง Mirai botnet” Fortinet FortiGuard Labs ระบุในรายงาน

ชื่อของมัลแวร์ตัวนี้ได้มาจากการที่มี URL ที่ลิงก์ไปยังวิดีโอเพลงแร็ปบน Youtube ในเวอร์ชันแรก ๆ ปัจจุบันพบว่าจำนวน SSH Server ที่ถูกเข้าควบคุมมีเพิ่มมากขึ้น โดยมัลแวร์ตัวนี้ได้ใช้ Unique IP addresses มากกว่า 3,500 IP ในการ Scan และ Brute-force ไปยัง Server ต่าง ๆ

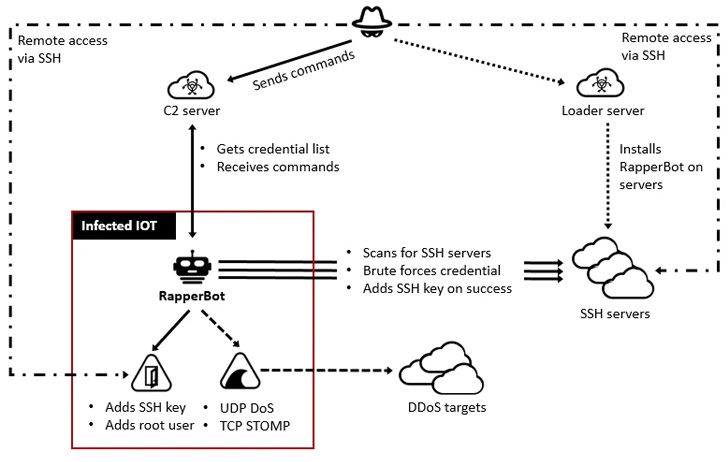

RapperBot เวอร์ชันปัจจุบันมีฟังก์ชันการทำงานเหมือนกับ Mirai botnet ทำให้สามารถใช้เป็นเครื่องมือในการทำ SSH Brute-force ได้ และยังมีความสามารถในการโจมตีด้วย Distributed Denial-of-Service (DDoS) ได้อีกด้วย

พฤติกรรมที่แตกต่างจาก Mirai botnet ดั้งเดิมนั้น คือการที่ RapperBot พยายามจะสร้างช่องทางการเชื่อมต่อแบบถาวรบนเครื่อง Host ที่ถูกเข้าควบคุม ซึ่งจะทำให้ผู้โจมตีสามารถเข้าถึงเครื่อง Host ได้ แม้มัลแวร์จะถูกลบไปแล้ว หรืออุปกรณ์นั้นจะถูก Reboot ก็ตาม

การโจมตีด้วย Brute-force ไปยังเป้าหมายนั้นจะใช้ รายการ Credentials ที่ได้รับมาจาก Remote Server เมื่อสามารถเข้าควบคุมเครื่อง SSH Server ได้แล้ว Credentials ที่ถูกต้องจะถูกส่งกลับไปยัง Command-and-Control Server

การทำให้ผู้โจมตีสามารถเข้าถึงเครื่อง Host ได้ในครั้งถัดไป มันจะทำการเพิ่ม SSH Public Key ไปยังไฟล์ที่อยู่ที่ "~/.ssh/authorized_keys" ซึ่งจะทำให้ผู้โจมตีสามารถทำการเชื่อมต่อไปยัง Server ได้ด้วย Private Key โดยไม่จำเป็นต้องใช้ Password “เหตุการณ์นี้เป็นอันตรายกับ SSH Server ที่ถูกเข้าควบคุม เนื่องจากมันสามารถทำให้ผู้โจมตีสามารถเข้าถึงเครื่องได้ถึงแม้ว่า SSH Credentials จะถูกเปลี่ยน หรือแม้จะปิดใช้งานการ SSH Password Authentication ไปแล้วก็ตาม” นักวิจัยอธิบายเพิ่มเติม ยิ่งไปกว่านั้นเนื่องจากไฟล์ดังกล่าวถูกแทนที่ ทำให้ Keys ที่ได้รับการอนุญาตอยู่แล้วทั้งหมดถูกลบไปด้วย ซึ่งจะทำให้ผู้ใช้งานจะไม่สามารถเข้าใช้งาน SSH Server ผ่านทาง Public Key Authentication ได้อีกต่อไป การทำแบบนี้ยังทำให้มัลแวร์สามารถรักษาสิทธิ์การเข้าถึงอุปกรณ์ที่ถูกแฮ็กผ่านทาง SSH เพื่อนำไปใช้เป็นเครื่องมือสำหรับการโจมตี Denial-of-Service ได้อีกด้วย

เป้าหมายของแคมเปญนี้ยังคงคลุมเครือเนื่องจากยังไม่พบการเคลื่อนไหวตามมาหลังจากได้ทำการเข้าควบคุมเครื่อง SSH Server แต่สิ่งที่ชัดเจนแล้วคือ SSH Server ที่ใช้ Default Credentials หรือ Credentials ที่เดาได้ง่ายนั้นตกเป็นเป้าหมายของ RapperBot เพื่อจุดประสงค์บางอย่างในอนาคตที่ยังไม่สามารถระบุได้ เพื่อป้องกันการติดมัลแวร์ดังกล่าว ขอแนะนำให้ผู้ใช้งานตั้ง Password ให้มีการคาดเดาได้ยาก หรือปิดการใช้งาน SSH ด้วยวิธี Password Authentication หากเป็นไปได้

ที่มา : thehackernews

You must be logged in to post a comment.