ผู้เชี่ยวชาญจาก Ahnlab และ ReversingLabs ได้ค้นพบ Ransomware ตระกูลใหม่ที่ชื่อว่า 'GwisinLocker' ซึ่งในครั้งนี้เป้าหมายคือบริษัทด้านการดูแลสุขภาพ อุตสาหกรรม และเภสัชกรรมของเกาหลีใต้ โดยมันสามารถเข้ารหัสได้ทั้งระบบปฏิบัติการ Windows, Linux และ ESXi Server

จากการตรวจสอบเพิ่มเติม พบว่ามัลแวร์ตัวใหม่นี้เป็นผลงานของกลุ่มแฮ็กเกอร์ที่มีชื่อว่าว่า Gwisin ซึ่งแปลว่า "ผี" ในภาษาเกาหลี โดยปัจจุบันยังไม่มีข้อมูลเกี่ยวกับแฮ็กเกอร์กลุ่มนี้มากนัก โดยการโจมตีเกิดขึ้นในช่วงวันหยุดราชการของเกาหลี และเกิดในช่วงเช้ามืด ดังนั้น Gwisin จึงอาจเป็นกลุ่มที่เข้าใจภาษาเกาหลี รวมไปถึงวัฒนธรรม และลักษณะธุรกิจในประเทศได้เป็นอย่างดี

ลักษณะการทำงาน

- บนระบบปฏิบัติการ Windows การทำงานของ GwisinLocker เริ่มจากไฟล์ MSI ที่ถูกติดตั้ง จะทำการดาวน์โหลดไฟล์ DLL ผ่าน Command Line ซึ่งสาเหตุที่เป็น Command Line เนื่องจากยากต่อการตรวจสอบ และวิเคราะห์ข้อมูล ซึ่งภายหลัง ไฟล์ DLL ที่ดาวน์โหลดมาจะทำหน้าที่เป็นตัวเข้ารหัสของ Ransomware

- หลังจากระบุพารามิเตอร์บน Command Line เรียบร้อบ ไฟล์ DLL จะถูกติดตั้งเข้าไปใน Process ของ Windows เพื่อหลบเลี่ยงการตรวจจับจาก AntiVirus และทำการเข้ารหัสเครื่องเป้าหมาย

- ในบางครั้ง GwisinLocker จะทำงานใน Safe Mode โดยจะคัดลอกตัวมันเองลงใน ProgramData และสร้าง Services ขึ้นมาสำหรับ Reboot เครื่องเป้าหมายไปยัง Safe Mode

- สำหรับระบบปฏิบัติการ Linux การเข้ารหัสจะเน้นไปที่ระบบ VMware ESXi Server โดยมี Command Line ดังต่อไปนี้

Usage: Usage

-h, --help แสดงข้อความช่วยเหลือ

Options

-p, --vp Path ที่จะทำการเข้ารหัส

-m, --vm ใช้สำหรับหยุดการทำงานของ VM โดยมีตัวเลือกให้ STOP หรือ KILL ทิ้ง

-s, --vs กำหนดเวลาที่จะเข้าสู่โหมด Sleep ก่อนทำการเข้ารหัส

-z, --sf ข้ามการเข้ารหัสไฟล์ที่เกี่ยวข้องกับ ESXi

-d, --sd คำสั่งลบตัวเองหลังติดตั้งเสร็จ

-y, --pd สร้าง text message ลงบนไฟล์ที่เข้ารหัส

-t, --tb เข้าสู่ Loop การทำงานใหม่ หาก Unix Epoch Time น้อยกว่า 4 ชั่วโมง

ซึ่งการเข้ารหัสจะเริ่มหลังจากมีการระบุพารามิเตอร์ต่างๆ บน Command Line สำเร็จ

- เมื่อเข้ารหัสไฟล์ ตัวเข้ารหัสจะใช้การเข้ารหัสแบบ AES symmetric-key โดยค่า Hash คือ SHA256

- อย่างไรก็ตาม ตัวเข้ารหัสทั้งหมดได้รับการปรับแต่งให้รวมกับชื่อบริษัทเป้าหมายในไฟล์เรียกค่าไถ่ และมีการใช้นามสกุลเฉพาะสำหรับไฟล์ที่เข้ารหัส ทำให้ผู้เชี่ยวชาญเข้าใจว่ากลุ่มแฮ็กเกอร์เองก็เป็นชาวเกาหลี หรือผู้ที่มีความรู้เกี่ยวกับบริษัทในเกาหลีเป็นอย่างมาก

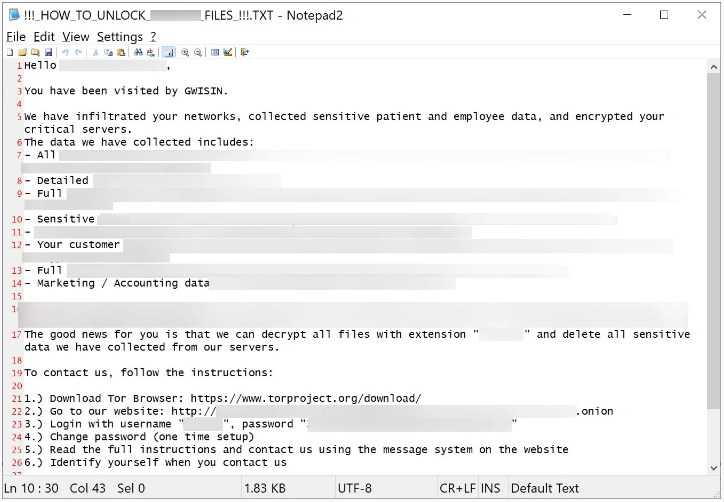

- ไฟล์ที่ระบุสำหรับเรียกค่าไถ่ ใช้ชื่อว่า '!!Unable to render embedded object: File (_HOW_TO_UNLOCK_[company_name]_FILES_) not found.!!.TXT' มีการเขียนเป็นภาษาอังกฤษ และมีคำเตือนให้เป้าหมายห้ามติดต่อหน่วยงานบังคับใช้กฎหมายของเกาหลีใต้หรือ KISA (Korea Internet and Security Agency) ซึ่งข้างในมี URL และบัญชีสำหรับเข้า Tor Browser เพื่อให้เป้าหมายปฏิบัติตามคำแนะนำในการจ่ายค่าไถ่ และกู้คืนไฟล์

ที่มา : bleepingcomputer

You must be logged in to post a comment.