นักวิเคราะห์ภัยคุกคามได้สังเกตเห็นการโจมตีคลื่นลูกใหม่ที่ติดตั้ง Cobalt Strike beacons บน Microsoft SQL Servers ที่มีช่องโหว่ซึ่งนำไปสู่การโจมตี และติดมัลแวร์

Cobalt Strike เป็น Penetration testing framework ที่มีคุณสมบัติหลายอย่าง ซึ่งช่วยให้ผู้โจมตีสามารถปรับใช้ และติดตั้ง Beacon Payload บนเครื่อง ซึ่งจะทำให้ผู้โจมตีสามารถเข้าถึงระบบได้จากระยะไกล แม้ว่า Cobalt Strike จะเป็น Penetration testing framework ที่ถูกใช้ในการทำ Pentest อย่างถูกกฎหมาย แต่ก็ถูกผู้โจมตีนำไป Crack และนำไปใช้งานอย่างไม่ถูกต้อง และถูกใช้โดย Squirrelwaffle, Emotet, ผู้ให้บริการ Malware หรือกลุ่ม Ransomware เป็นต้น

ขั้นตอนการโจมตี

- ผู้โจมตีจะสแกนหาเซิร์ฟเวอร์ที่มีพอร์ต TCP 1433 เปิดอยู่ ซึ่งหมายความว่าน่าจะเป็นเซิร์ฟเวอร์ MS-SQL ที่เชื่อมต่อกับ Public (ไม่ได้หมายความว่า Server ที่ไม่ได้เชื่อมต่อกับ Public ไม่มีความเสี่ยง)

- ผู้โจมตีจะดำเนินการ Brute-forcing, Dictionary attacks เพื่อถอดรหัสรหัสผ่าน

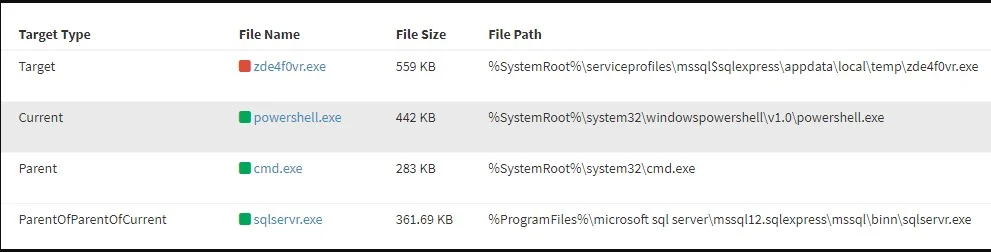

- เมื่อผู้โจมตีสามารถเข้าถึงบัญชีผู้ดูแลระบบ และเข้าสู่ระบบเซิร์ฟเวอร์สำเร็จ จะทำการติดตั้ง Cobalt Strike ผ่าน Command Shell (cmd.exe และ powershell.exe) ไปยัง MS-SQL และดำเนินการรัน Process ใน MSBuild.exe ที่ถูกต้อง และรอคำสั่งของผู้โจมตีในขณะที่ซ่อนตัวอยู่ในไฟล์ไลบรารีระบบเพื่อหลบเลี่ยงการตรวจจับ และสามารถแอบฝังตัวเองอยู่ภายในระบบได้

นักวิจัย ASEC พบว่าหลังจากการโจมตีจะมีการติดตั้ง Coin-miners ต่าง ๆ เช่น Lemon Duck, KingMiner และ Vollgar อีกด้วย

เหตุผลที่ผู้โจมตีเลือกใช้ Cobalt Strike เพราะมีฟังก์ชันที่ดีหลายอย่าง เช่น

- Command execution

- Keylogging

- File operations

- SOCKS proxying

- Privilege escalation

- Mimikatz (credential-stealing)

- Port scanning

และ Cobalt Strike เป็นเครื่องมือประเภท file-less shellcode ดังนั้นโอกาสที่จะถูกตรวจพบโดยเครื่องมือรักษาความปลอดภัยจึงน้อยลง โดยเฉพาะในระบบที่มีการจัดการความปลอดภัยได้ไม่ดี ยิ่งมีความเสี่ยงมากขึ้น

เพื่อป้องกันเซิร์ฟเวอร์ MS-SQL จากการโจมตีประเภทนี้ ให้ใช้รหัสผ่านที่มีความยากต่อการคาดเดาหรือการสุ่ม ควรวางเซิร์ฟเวอร์ไว้ข้างหลังไฟร์วอลล์ และตั้งค่า Policy ให้เหมาะสม รวมถึงต้องมีการมอนิเตอร์พฤติกรรมต่าง ๆ บนระบบ และหมั่นอัปเดตเวอร์ชันของซอฟต์แวร์ให้เป็นเวอร์ชันล่าสุดอย่างสม่ำเสมอ

ที่มา : Bleepingcomputer, Thehackernews

You must be logged in to post a comment.