Apache ได้ออกอัพเดทอีกครั้งสำหรับ Log4j เวอร์ชัน 2.17.1 เพื่อแก้ไขช่องโหว่การเรียกใช้งานโค้ดที่เป็นอันตรายจากระยะไกลที่พบในเวอร์ชัน 2.17.0 (CVE-2021-44832)

โดยก่อนหน้านี้เวอร์ชั่น 2.17.0 ถือว่าเป็นเวอร์ชั่นล่าสุดที่มีความปลอดภัยจากช่องโหว่ของ Log4j แล้ว และ Apache แนะนำผู้ใช้งานให้ทำการอัพเกรดเป็นเวอร์ชันนี้ แต่ตอนนี้คำแนะนำนั้นได้เปลี่ยนไปแล้วเนื่องจากมีการค้นพบช่องโหว่ใหม่ในเวอร์ชั่นดังกล่าว

มีการค้นพบช่องโหว่ CVE log4j เป็นครั้งที่่ 5 ในเวลาไม่ถึงเดือน

มีการพบการโจมตีโดยใช้ช่องโหว่แรกของ Log4j ที่เรียกกันว่า Log4Shell (CVE-2021-44228) เป็นจำนวนมาก โดยผู้ไม่หวังดีได้เริ่มมีการใช้ประโยชน์จากช่องโหว่ดังกล่าวในช่วงประมาณวันที่ 9 ธันวาคม 2564 หลังจากมีการเปิดเผย PoC exploit บน GitHub

ด้วยการที่ Log4j มีการถูกใช้งานเป็นจำนวนมากในแอปพลิเคชัน Java ส่วนใหญ่ ทำให้ภายในระยะเวลาไม่นาน Log4Shell จึงกลายเป็นฝันร้ายสำหรับองค์กร และรัฐบาลทั่วโลก และถึงแม้ว่าความเสี่ยงที่สำคัญจะเกิดจากช่องโหว่เดิมของ Log4Shell แต่ช่องโหว่ที่มีระดับความรุนแรงที่น้อยกว่าก็ได้มีการถูกค้นพบใน Log4j เวอร์ชัน 2.15 และ 2.16 ที่ซึ่งก่อนหน้านี้เชื่อว่าเวอร์ชั่นเหล่านั้นได้รับการแพตช์ที่สมบูรณ์แล้ว

ก่อนหน้าทาง BleepingComputer ได้มีรายงานเกี่ยวกับรายการช่องโหว่ CVE ที่ต่างกัน 4 ตัวที่ส่งผลกระทบต่อ Log4j และช่องโหว่อีก 1 รายการที่ได้ถูกค้นพบในเฟรมเวิร์ก 'logback' หลังจากที่มีการค้นพบช่องโหว่เรื่อง DoS ในเวอร์ชัน 2.16 และคำแนะนำได้ถูกเปลี่ยนเป็นให้ทำการอัปเกรดเป็นเวอร์ชัน 2.17.0 ที่มีความปลอดภัยมากขึ้น

ปัจจุบันได้มีการค้นพบช่องโหว่รายการที่ 5 ที่เป็นช่องโหว่ที่ทำให้ผู้ไม่หวังดีสามารถรันโค้ดที่เป็นอันตรายจากระยะไกลได้ (CVE-2021-44832) ซึ่งถูกค้นพบในเวอร์ชั่น 2.17.0 และได้มีการถูกแก้ไขในเวอร์ชั่น 2.17.1 ที่ได้มีการปล่อยอัปเดตออกมาแล้ว

ช่องโหว่ CVE-2021-44832 มีระดับคะแนน CVSS คือ 6.6 ที่นับได้ว่าเป็นคะแนนระดับกลางๆ โดยช่องโหว่นี้เกิดจากการควบคุมการเข้าถึง JDNI ใน log4j

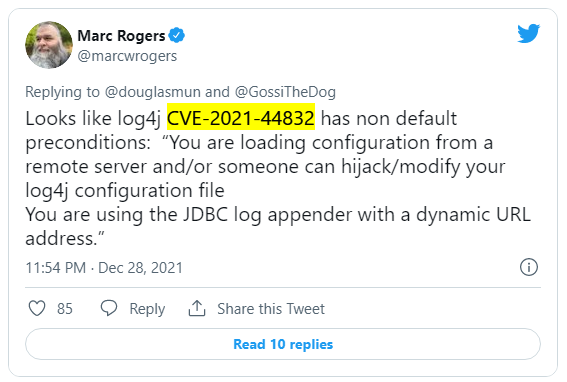

ช่องโหว่ CVE-2021-44832 จะสามารถทำได้ก็ต่อเมื่อผู้โจมตีมีสิทธิ์เข้าถึง และสามารถแก้ไขไฟล์ logging configuration และต้องกำหนดค่าที่เป็นอันตรายโดยใช้ JDBC Appender ด้วย JNDI URL ที่สามารถใช้รันโค้ดที่เป็นอันตรายจากระยะไกลได้อีกด้วย

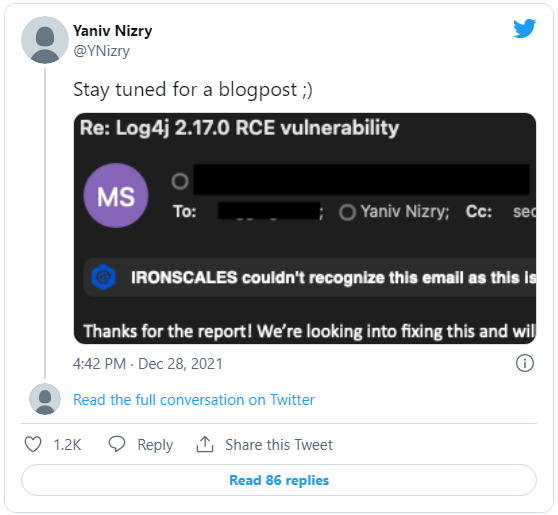

นักวิจัยด้านความปลอดภัยของ Checkmarx ที่ชื่อว่า Yaniv Nizry ได้ออกมาอ้างสิทธิ์ในเรื่องการรายงานช่องโหว่นี้แก่ Apache

ต่อมาทวีตของ Nizry ได้รับความสนใจ และดึงดูดให้ผู้เชี่ยวชาญด้านความปลอดภัย และผู้ดูแลระบบที่ทำงานอย่างหนักในการแพตช์ log4j เข้ามาพูดคุยกันผ่าน Twitter ของเขาอย่างต่อเนื่อง

มีการเปิดเผยเร็วไปหรือไม่ ?

ภายในทวีตของ Nizry ทาง BleepingComputer ไม่พบคำแนะนำ หรือบันทึกรายงานอย่างเป็นทางการที่ระบุถึงรายละเอียดของช่องโหว่ที่ทำให้สามารถรันคำสั่งที่เป็นอันตรายจากระยะไกลได้ใน log4j เวอร์ชั่น 2.17 ต่อมาผู้เชี่ยวชาญด้านความปลอดภัย และชาวเน็ตก็ได้เริ่มมีการตรวจสอบถึงการเรียกร้องอ้างสิทธิ์ในการพบช่องโหว่ดังกล่าว

การเปิดเผยรายละเอียดช่องโหว่ด้านความปลอดภัยก่อนเวลาที่เหมาะสม อาจทำให้ผู้ไม่หวังดีทำการสแกนหาช่องโหว่ และทำการโจมตีเพื่อแสวงหาผลประโยชน์ได้ โดยสามารถเห็นพฤติกรรมดังกล่าวได้จากการเหตุการณ์ของช่องโหว่ Log4Shell เองเมื่อวันที่ 9 ธันวาคม 2564 ที่ผ่านมา

Marc Rogers รองประธานผ่ายความปลอดภัยทางไซเบอร์ที่ Okata ได้มีการออกมาพูดถึงช่องโหว่ CVE-2021-44832 เป็นครั้งแรกบนทวีตของตน และการใช้ประโยชน์จากช่องโหว่นั้นขึ้นอยู่กับการตั้งค่า log4j ที่ไม่ใช่ค่าเริ่มต้น

ในปัจจุบันช่องโหว่ของ log4j ได้ถูกนำมาใช้ในการโจมตีโดยผู้ไม่หวังดีทุกประเภท ตั้งแต่แฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐ ไปจนถึงกลุ่มแรนซัมแวร์ และอื่นๆ เพื่อทำการ inject Monero miners บนระบบที่มีช่องโหว่

กลุ่ม Conti ransomware ได้มุ่งเป้าในการโจมตีไปที่ VMware Vcenter Server ที่มีช่องโหว่ ในขณะเดียวกันก็พบว่าบริษัทคริปโตสัญชาติเวียดนามชื่อ ONUS ก็ถูกโจมตีผ่านช่องโหว่ Log4shell และถูกเรียกค่าไถ่เป็นจำนวนเงิน $5M USD

คำแนะนำจาก i-secure

หากผู้ใช้งาน log4j ได้มีการอัพเดทให้เป็น Version 2.17.0 ไปแล้วในช่วงก่อนหน้านี้ อาจจะทำการประเมินถึงความพร้อมในการอัพเดทก่อนอีกครั้ง เนื่องจากช่องโหว่ที่ถูกรายงานข้างต้นอยู่ในระดับความรุนแรงปานกลาง และโอกาส รวมถึงวิธีการที่ทำให้เกิดการโจมตีได้สำเร็จค่อนข้างซับซ้อน เนื่องจากต้องมีการตั้งค่า Configuration ต่างๆที่ไม่ใช่ค่าเริ่มต้น แต่หากยังไม่ได้มีการอัพเดทเวอร์ชันของ Log4j มาก่อนเลย แนะนำให้รีบอัปเดท Log4j ให้เป็นเวอร์ชั่น 2.17.1 (Java8) และในส่วนของ Backported เวอร์ชั่น 2.12.4 (Java7), เวอร์ชั่น 2.3.2 (Java 6) ที่ได้มีการถูกแก้ไขนั้นคาดว่าจะปล่อยออกมาในอีกไม่ช้า

ที่มา: bleepingcomputer

You must be logged in to post a comment.