Google ได้ออกแพตช์อัปเดตเร่งด่วนเพื่อแก้ไขช่องโหว่ Zero-day ของ Chrome ซึ่งกำลังถูกนำไปใช้ในการโจมตีแล้ว นับเป็นช่องโหว่ด้านความปลอดภัยคร้ังที่แปด ที่ได้รับการแก้ไขตั้งแต่ต้นปี

Google ระบุในประกาศด้านความปลอดภัย โดยระบุว่า "บริษัทรับทราบถึงการที่ช่องโหว่หมายเลข 466192044 กำลังถูกนำไปใช้ในการโจมตีจริงอยู่ในปัจจุบัน"

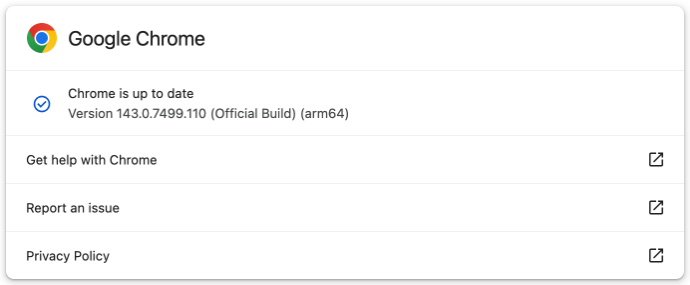

ปัจจุบันบริษัทได้มีการแก้ไขช่องโหว่นี้สำหรับผู้ใช้งานในช่องทาง Stable Desktop แล้ว โดยมีการอัปเดตเวอร์ชันใหม่ทั่วโลกสำหรับผู้ใช้ Windows (143.0.7499.109), macOS (143.0.7499.110) และ Linux (143.0.7499.109) แม้ว่าแพตช์ความปลอดภัยอาจใช้เวลาหลายวัน หรือหลายสัปดาห์กว่าจะส่งถึงผู้ใช้ทั้งหมด

หากไม่ต้องการอัปเดตด้วยตนเอง คุณสามารถตั้งค่าให้เว็บเบราว์เซอร์ตรวจสอบการอัปเดตโดยอัตโนมัติ และติดตั้งหลังจากเปิดใช้งานครั้งถัดไป

แม้ว่า Google จะไม่ได้เปิดเผยรายละเอียดอื่น ๆ เกี่ยวกับช่องโหว่ Zero-day นี้ รวมถึงหมายเลข CVE ที่ใช้ในการติดตาม และระบุว่ายังคงอยู่ระหว่างการประสานงาน

โดย Google ระบุเพิ่มเติมว่า "การเข้าถึงรายละเอียดช่องโหว่ และลิงก์ต่าง ๆ อาจถูกจำกัดไว้จนกว่าผู้ใช้ส่วนใหญ่จะได้รับการแก้ไขแล้ว นอกจากนี้จะยังจำกัดการเข้าถึงไว้หากช่องโหว่นี้มีอยู่ในไลบรารีของ third party ที่โปรเจกต์อื่น ๆ ต้องใช้งานในลักษณะเดียวกัน แต่ยังไม่ได้ทำการแก้ไข"

อย่างไรก็ตาม จากข้อมูลของ Chromium bug ID พบว่าช่องโหว่ดังกล่าวอยู่ในไลบรารี LibANGLE แบบโอเพนซอร์สของ Google ซึ่งทำหน้าที่แปลงคำสั่งกราฟิก OpenGL ES ไปเป็น API อื่น ๆ เช่น Direct3D, Vulkan หรือ Metal และช่วยให้แอปพลิเคชัน OpenGL ES สามารถทำงานบนระบบที่ไม่รองรับโดยตรง หรือระบบที่มี API กราฟิกทางเลือกที่ให้ประสิทธิภาพที่ดีกว่าได้

ตามรายงานช่องโหว่ของ Chromium พบว่าช่องโหว่ Zero-day นี้คือช่องโหว่ buffer overflow ใน Metal renderer ของ ANGLE ซึ่งเกิดจากการกำหนดขนาดบัฟเฟอร์ที่ไม่เหมาะสม ซึ่งอาจนำไปสู่ memory corruption, การหยุดทำงาน, การรั่วไหลของข้อมูลที่สำคัญ และและการรันโค้ดโดยพลการ

นับตั้งแต่ต้นปีนี้ Google ได้แก้ไขช่องโหว่ Zero-day ที่ถูกใช้ในการโจมตีไปแล้วเจ็ดรายการ ในเดือนพฤศจิกายน, กันยายน และกรกฎาคม บริษัทได้แก้ไขช่องโหว่ Zero-day ที่กำลังถูกใช้ในการโจมตีจริง (CVE-2025-13223, CVE-2025-10585, และ CVE-2025-6558) ซึ่งรายงานโดยนักวิจัยจากกลุ่มวิเคราะห์ภัยคุกคาม (TAG) ของ Google เอง

ในเดือนพฤษภาคม Google ได้ปล่อยอัปเดตความปลอดภัยเพิ่มเติมเพื่อแก้ไขช่องโหว่ Zero-day (CVE-2025-4664) ที่ทำให้ผู้ไม่หวังดีสามารถเข้ายึดบัญชีได้ และในเดือนมิถุนายน ก็ได้แก้ไขช่องโหว่อีกหนึ่งรายการ (CVE-2025-5419) ในเอ็นจิ้น JavaScript V8 ซึ่งค้นพบโดย Google TAG เช่นกัน

ในเดือนมีนาคม Google ยังได้แก้ไขช่องโหว่ sandbox escape ที่มีระดับความรุนแรงสูง (CVE-2025-2783) ซึ่งรายงานโดย Kaspersky โดยช่องโหว่นี้ถูกนำไปใช้ในการโจมตีเพื่อสอดแนมองค์กรภาครัฐ และสื่อของรัสเซีย

ที่มา : bleepingcomputer

You must be logged in to post a comment.