ผู้ไม่หวังดีกำลังโจมตีโดยใช้ช่องโหว่ zero-day ในไลบรารีการประมวลผลรูปภาพบนระบบ Android ของ Samsung เพื่อแพร่กระจาย Spyware ที่ยังไม่เคยถูกพบมาก่อนชื่อ 'LandFall' โดยใช้รูปภาพอันตรายที่ส่งผ่านทาง WhatsApp

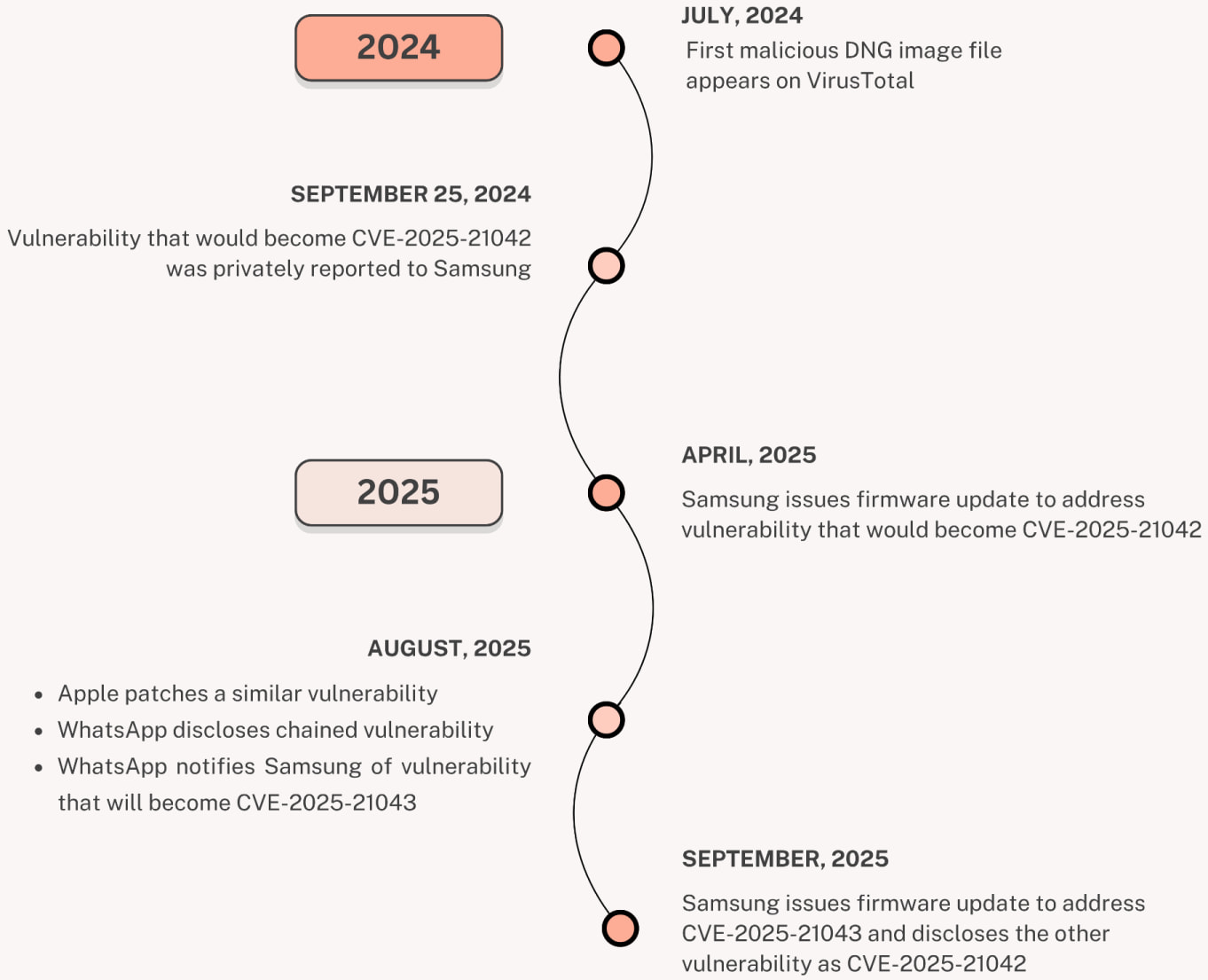

ช่องโหว่ด้านความปลอดภัยดังกล่าวได้รับการแก้ไขแล้วในเดือนเมษายนที่ผ่านมา แต่นักวิจัยพบหลักฐานว่าผู้ไม่หวังดีได้เริ่มใช้ LandFall มาตั้งแต่เดือนกรกฎาคม 2024 เป็นอย่างน้อย และมุ่งเป้าไปที่ผู้ใช้ Samsung Galaxy บางรายในแถบตะวันออกกลาง

ช่องโหว่ zero-day ดังกล่าวมีหมายเลข CVE-2025-21042 ซึ่งเป็นช่องโหว่ประเภท "out-of-bounds write" ในไลบรารี libimagecodec.quram.so และมีความรุนแรงระดับ Critical หากผู้โจมตีสามารถโจมตีช่องโหว่ดังกล่าวได้สำเร็จ จะสามารถเรียกใช้โค้ดได้ตามที่ต้องการบนอุปกรณ์ของเป้าหมาย

จากข้อมูลของนักวิจัยจาก Unit 42 ของ Palo Alto Networks ระบุว่า LandFall Spyware น่าจะเป็น surveillance framework เชิงพาณิชย์ที่ใช้ในการโจมตีระบบแบบมีเป้าหมาย

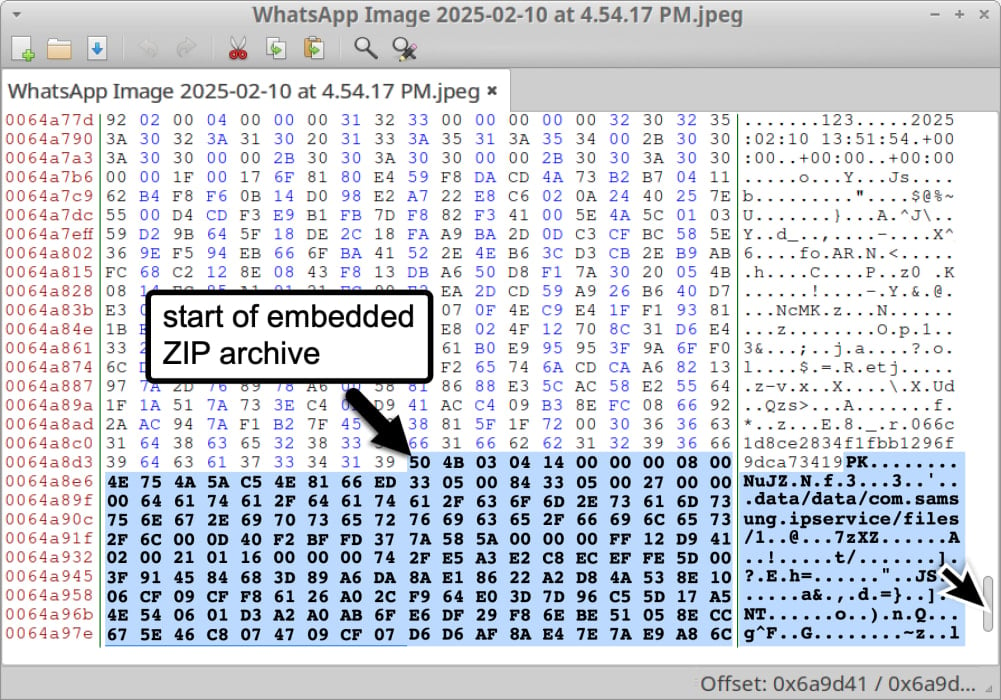

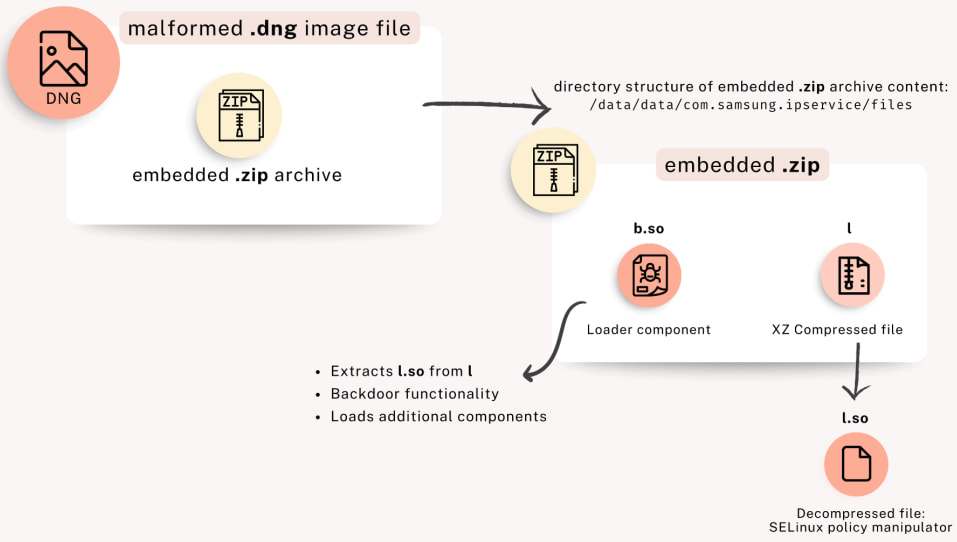

การโจมตีเริ่มต้นด้วยการส่งไฟล์ raw image รูปแบบ .DNG ที่มีโครงสร้างผิดปกติ โดยมีการเอาไฟล์ .ZIP ไปแปะต่อท้ายของไฟล์ภาพนั้น

นักวิจัยจาก Unit 42 ได้ดึง และตรวจสอบตัวอย่างของมัลแวร์ ที่ถูกส่งไปยังแพลตฟอร์ม VirusTotal scanning ตั้งแต่วันที่ 23 กรกฎาคม 2024 โดยชื่อไฟล์ที่ใช้ระบุว่า WhatsApp เป็นช่องทางในการแพร่กระจาย spyware ดังกล่าว

ในเชิงเทคนิค ไฟล์ DNG เหล่านี้ได้ฝังองค์ประกอบหลักไว้ 2 ส่วน คือ ตัว loader (b.so) ซึ่งทำหน้าที่ดึง และโหลดโมดูลเพิ่มเติม และตัว SELinux policy manipulator (l.so) ซึ่งจะแก้ไขการตั้งค่าความปลอดภัยบนอุปกรณ์ เพื่อยกระดับสิทธิ์ และฝังตัวอยู่ในระบบอย่างถาวร

นักวิจัยระบุว่า LandFall สามารถระบุ fingerprint ของอุปกรณ์ได้ โดยอาศัย hardware และ SIM IDs (เช่น IMEI, IMSI, หมายเลขของซิมการ์ด), บัญชีผู้ใช้, Bluetooth, location services หรือรายการแอปพลิเคชันที่มีการติดตั้งไว้

อย่างไรก็ตาม ความสามารถเพิ่มเติมที่พบคือ การรันโมดูล (executing modules), การฝังตัวอยู่ในระบบอย่างถาวร (achieving persistence), การหลบเลี่ยงการตรวจจับ (evading detection) และการหลบหลีกมาตรการป้องกัน (bypassing protections) ในบรรดาคุณสมบัติด้านการสอดแนม มัลแวร์ดังกล่าวมีความสามารถดังต่อไปนี้ :

- การบันทึกเสียงจากไมโครโฟน

- การบันทึกการโทร

- การติดตามตำแหน่ง

- การเข้าถึงรูปภาพ, รายชื่อติดต่อ, SMS, ประวัติการโทร และไฟล์ต่าง ๆ

- การเข้าถึงประวัติการเข้าชมเว็บ

จากการวิเคราะห์ของ Unit 42 spyware ดังกล่าวมุ่งเป้าไปที่อุปกรณ์ Galaxy S22, S23 และ S24 series รวมถึง Z Fold 4 และ Z Flip 4 ซึ่งครอบคลุมโทรศัพท์เรือธงรุ่นล่าสุดส่วนใหญ่ของ Samsung โดยยังไม่รวมอุปกรณ์ S25 series รุ่นล่าสุด

เป็นที่น่าสังเกตว่า LandFall และการใช้การโจมตีจากไฟล์ภาพ DNG ถือเป็นอีกหนึ่งกรณีของการโจมตีโดยใช้ช่องโหว่ในวงกว้างที่พบเห็นได้บ่อยในเครื่องมือ spyware เชิงพาณิชย์ในช่วงไม่กี่ปีที่ผ่านมา

ในอดีต เคยมีการโจมตีที่เกี่ยวข้องกับรูปแบบไฟล์ DNG บน Apple iOS (ด้วยช่องโหว่ CVE-2025-43300) และสำหรับ WhatsApp (ด้วยช่องโหว่ CVE-2025-55177)

เมื่อเร็ว ๆ นี้ Samsung ก็ได้แก้ไขช่องโหว่ CVE-2025-21043 ซึ่งส่งผลกระทบต่อ libimagecodec.quram.so เช่นกัน หลังจากที่นักวิจัยด้านความปลอดภัยของ WhatsApp ค้นพบ และรายงานช่องโหว่ดังกล่าว

จากข้อมูลตัวอย่างบน VirusTotal ที่นักวิจัยได้ตรวจสอบ พบว่าเป้าหมายอาจอยู่ในอิรัก, อิหร่าน, ตุรกี และโมร็อกโก

Unit 42 สามารถระบุ และเชื่อมโยงเซิร์ฟเวอร์ C2 จำนวน 6 เซิร์ฟเวอร์ ที่ใช้ LandFall และยังพบว่าบางเซิร์ฟเวอร์ในนี้เคยถูก CERT ของตุรกีขึ้นบัญชีดำมาก่อนแล้วว่าเป็นเซิร์ฟเวอร์อันตราย

รูปแบบการจดทะเบียน C2 domain และโครงสร้างพื้นฐานมีความคล้ายคลึงกับที่พบในปฏิบัติการ 'Stealth Falcon' ซึ่งมีต้นทางมาจากสหรัฐอาหรับเอมิเรตส์

อีกหนึ่งเบาะแสคือการใช้ชื่อ “Bridge Head” สำหรับ loader component ซึ่งเป็นแบบแผนการตั้งชื่อที่พบเห็นได้ทั่วไปในผลิตภัณฑ์ของ NSO Group, Variston, Cytrox และ Quadream

อย่างไรก็ตาม ยังไม่สามารถเชื่อมโยง LandFall เข้ากับกลุ่มผู้โจมตี หรือผู้จำหน่าย spyware รายใดได้อย่างแน่ชัด

เพื่อป้องกันการโจมตีจากสปายแวร์ ให้ทำการอัปเดตความปลอดภัยสำหรับระบบปฏิบัติการมือถือ และแอปพลิเคชันของคุณทันที, ปิดการดาวน์โหลด Media อัตโนมัติในแอปพลิเคชันส่งข้อความ และพิจารณาเปิดใช้งาน ‘Advanced Protection’ บนระบบ Android และ ‘Lockdown Mode’ บนระบบ iOS

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.