ในช่วงไม่กี่เดือนที่ผ่านมา นักวิจัยด้านความปลอดภัยได้ตรวจพบแคมเปญ Phishing รูปแบบใหม่ที่มุ่งเป้าไปยังผู้ใช้ macOS โดยแฝงตัวมาในรูปแบบกระบวนการยืนยันตัวตนด้วย CAPTCHA

การโจมตีดังกล่าวถูกเรียกว่า “ClickFix” ซึ่งใช้เทคนิคจากการผสมผสานระหว่าง Social engineering และการตรวจจับระบบปฏิบัติการ เพื่อหลอกล่อให้เหยื่อเรียกใช้คำสั่งอันตรายโดยตรงในหน้าต่าง Terminal ของตนเอง

มัลแวร์ใช้วิธีเลียนแบบกระบวนการตรวจสอบที่ดูเหมือนจริงของ Cloudflare เพื่อหลีกเลี่ยงการติดตั้งไฟล์ binary แบบดั้งเดิม แต่จะอาศัยสคริปต์ที่เข้ารหัสแบบ base64 เพื่อดาวน์โหลด และเรียกใช้ payload ของ AppleScript ที่ถูกซ่อนไว้แทน

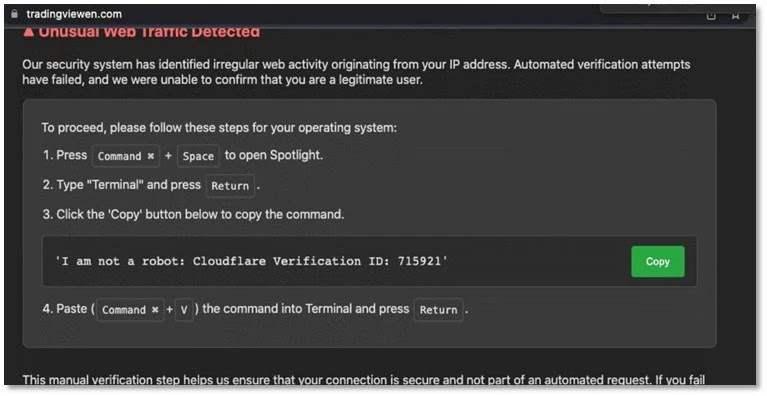

ในขั้นตอนแรก ผู้ใช้ที่ไม่รู้ตัวเมื่อเข้าไปยัง URL ที่ถูกโจมตี (มักจะเป็นเว็บไซต์ที่ปลอมแปลงเลียนแบบแพลตฟอร์มซื้อขายยอดนิยม) จะพบกับหน้าเว็บไซต์ตรวจสอบความเป็นมนุษย์ (human verification) ที่ถูกปรับแต่งให้เข้ากับระบบปฏิบัติการของผู้ใช้เอง

ผู้ที่ใช้ Windows จะได้รับคำแนะนำให้รันคำสั่ง PowerShell ที่ดูไม่เป็นอันตราย ในขณะที่ผู้ใช้ macOS จะได้รับคำแนะนำให้เปิดแอป Terminal, วางคำสั่งที่คัดลอกมา, และกดปุ่ม Return

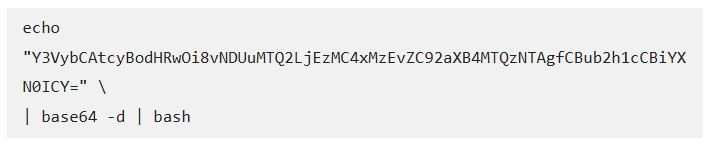

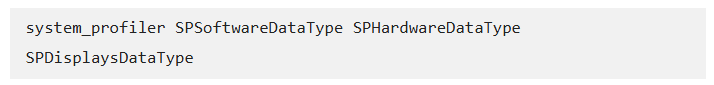

นักวิเคราะห์จาก Forcepoint ระบุว่า ความแตกต่างเพียงเล็กน้อยในคำแนะนำนี้ ถูกออกแบบมาเพื่อหลอกให้เหยื่อที่ใช้ macOS รันคำสั่งที่จะถอดรหัส base64 string แล้วส่งต่อไปยัง bash :

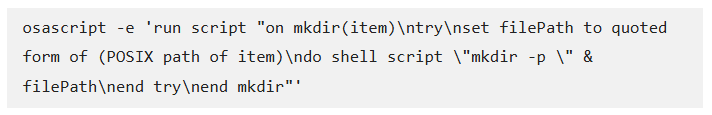

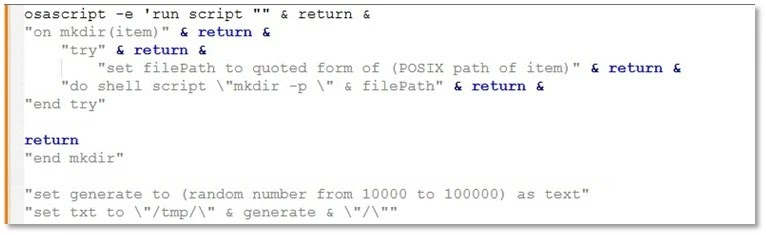

เมื่อรันคำสั่งแล้ว มัลแวร์จะติดตั้งไฟล์ AppleScript แบบ compiled file (.scpt) ที่ถูกซ่อนไว้ ซึ่งทำหน้าที่หลักในการเก็บข้อมูลต่าง ๆ โดยสคริปต์จะเริ่มจากการสร้างไดเรกทอรีชั่วคราวที่ไม่ซ้ำกันภายใต้ /tmp และใช้คำสั่ง osascript เพื่อประกอบ และรันคำสั่งต่าง ๆ :

นักวิจัยจาก Forcepoint ตั้งข้อสังเกตว่า หลังจากสร้างไดเรกทอรีเสร็จ มัลแวร์จะสแกนโฟลเดอร์ Desktop, Documents และ Library ของผู้ใช้ เพื่อค้นหาไฟล์ที่มีนามสกุล เช่น .pdf, .docx, .key และข้อมูลเฉพาะของเบราว์เซอร์ รวมถึงฐานข้อมูล Keychain, คุกกี้ของ Safari และฐานข้อมูลของ Apple Notes

จากนั้น สคริปต์จะทำการไล่ตรวจสอบโปรไฟล์ในเบราว์เซอร์ Firefox และเบราว์เซอร์อื่น ๆ ที่มีพื้นฐานมาจาก Chromium โดยจะคัดลอกข้อมูลการเข้าสู่ระบบที่บันทึกไว้, คุกกี้, ประวัติการกรอกฟอร์ม และไฟล์กระเป๋าเงินดิจิทัลที่เข้ารหัสไว้ สำหรับ extension ของ crypto ที่เป็นที่รู้จัก เช่น MetaMask และ Exodus

การวิเคราะห์เชิงลึกของกระบวนการ Infection

กระบวนการ Infection นี้อาศัยการที่ผู้ใช้รันคำสั่ง “verification” ที่ดูเหมือนไม่เป็นอันตรายด้วยตนเอง โดยผู้โจมตีใช้การเข้ารหัสแบบ base64 เพื่อซ่อนวัตถุประสงค์ที่แท้จริงของ payload ซึ่งจะช่วยให้สามารถหลีกเลี่ยงการตรวจจับซึ่งอิงตาม signature ได้

เมื่อถอดรหัสแล้ว payload จะไปดาวน์โหลด AppleScript ที่ถูกซ่อนไว้อย่างซับซ้อนจากเซิร์ฟเวอร์ภายนอก (hxxp://45.146.130[.]131/d/vipx14350) โดย AppleScript นี้ใช้วิธีการซ่อนโค้ดด้วย string แบบสุ่ม และการเรียกใช้คำสั่ง osascript แบบหลายชั้น เพื่อขัดขวางการวิเคราะห์แบบ static

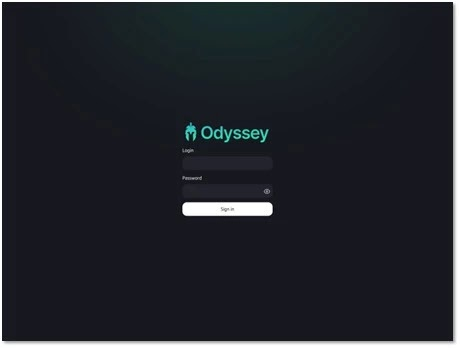

เมื่อเริ่มทำงานแล้ว มันจะแสดงหน้าต่างขึ้นมาเพื่อขอรหัสผ่านจากผู้ใช้เพื่อยกระดับสิทธิ์การเข้าถึง และจากนั้นจะรวบรวมข้อมูลโปรไฟล์ของระบบผ่านคำสั่งดังต่อไปนี้ :

ข้อมูลที่ถูกเก็บรวบรวมมาพร้อมกับไฟล์ต่าง ๆ จะถูกบีบอัดเป็นไฟล์ ZIP ไปไว้ที่ /tmp/out.zip และถูกแอบส่งออกไปยัง C2 Server ของผู้โจมตีที่ 45.146.130.131/log

จากนั้น จะมีขั้นตอนการลบข้อมูลโดยจะทำการลบไดเรกทอรีชั่วคราวทิ้งเพื่อลบร่องรอย ซึ่งทำให้การกู้คืนข้อมูล forensic ทำได้ยากขึ้น

ด้วยการผสมผสานระหว่างหน้าการยืนยันตัวตนด้วย CAPTCHA เข้ากับ Social engineering ผ่านหน้าต่าง Terminal มัลแวร์ ClickFix (หรือ Odyssey stealer) ได้แสดงให้เห็นถึงเทคนิคการหลบเลี่ยงที่ซับซ้อนที่สามารถหลีกเลี่ยงการตรวจจับของ antivirus แบบดั้งเดิมได้ เป็นการเน้นย้ำถึงความจำเป็นในการสร้างความตระหนักรู้ของผู้ใช้ให้มากขึ้น และการใช้มาตรการควบคุมความปลอดภัยของ endpoint

ที่มา : cybersecuritynews

You must be logged in to post a comment.