มีรายละเอียดใหม่เกี่ยวกับแคมเปญฟิชชิงที่กำหนดเป้าหมายไปยังผู้พัฒนา extension ของเบราว์เซอร์ Chrome ซึ่งนำไปสู่การถูกเจาะข้อมูลของ extension อย่างน้อย 35 รายการ เพื่อแทรกโค้ดที่ใช้สำหรับขโมยข้อมูลไว้ ซึ่งรวมถึง extension จากบริษัทด้านความปลอดภัยทางไซเบอร์อย่าง Cyberhaven ด้วย

แม้รายงานเริ่มต้นจะเน้นไปที่ extension ที่เกี่ยวข้องกับความปลอดภัยของ Cyberhaven แต่จากการสืบสวนเพิ่มเติมพบว่าโค้ดเดียวกันนี้ถูกแทรกเข้าไปใน extension อย่างน้อย 35 รายการ ซึ่งมีผู้ใช้งานโดยรวมประมาณ 2,600,000 คน

จากรายงานบน LinkedIn และ Google Groups ของนักพัฒนาที่ตกเป็นเป้าหมาย พบว่าแคมเปญล่าสุดเริ่มขึ้นประมาณวันที่ 5 ธันวาคม 2024 อย่างไรก็ตาม โดเมนย่อยที่ใช้ควบคุม และสั่งการที่พบโดย BleepingComputer มีการใช้งานมาตั้งแต่เดือนมีนาคม 2024 แล้ว

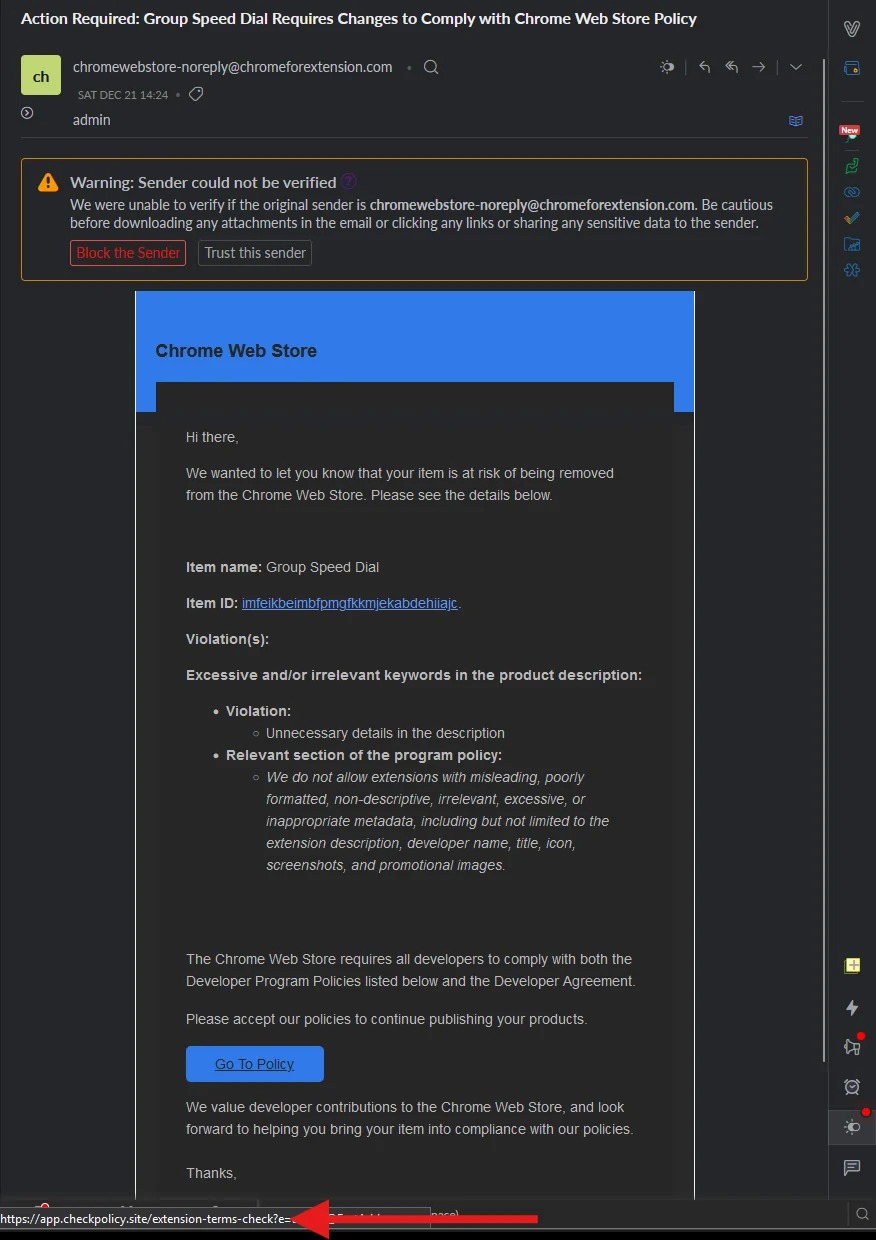

ข้อความในโพสต์ของกลุ่ม Chromium Extension บน Google Group ระบุว่า “แจ้งเตือนให้ทุกคนทราบเกี่ยวกับอีเมลฟิชชิงที่มีความซับซ้อนมากกว่าปกติที่เคยได้รับ โดยระบุว่าเป็นการละเมิดนโยบายของ Chrome Extension ในรูปแบบ 'Unnecessary details in the description' "

"ลิงก์ในอีเมลนี้ดูเหมือนจะเป็นลิงก์ไปยัง Webstore แต่แท้จริงแล้วนำไปยังเว็บไซต์ฟิชชิงที่พยายามจะเข้าควบคุม Chrome Extension ของคุณ และมีแนวโน้มที่จะอัปเดตมันด้วยมัลแวร์"

การโจมตีด้วย OAuth attack chain

การโจมตีเริ่มต้นด้วยอีเมลฟิชชิงที่ส่งตรงไปยังนักพัฒนา extension ของ Chrome หรือส่งผ่านอีเมลฝ่าย support ที่เกี่ยวข้องกับชื่อโดเมนของพวกเขา

จากอีเมลที่ BleepingComputer พบ แคมเปญนี้ใช้โดเมนดังต่อไปนี้ในการส่งอีเมลฟิชชิง:

อีเมลฟิชชิงที่ทำขึ้นให้ดูเหมือนว่ามาจาก Google อ้างว่า extension ของนักพัฒนาละเมิดนโยบายของ Chrome Web Store และมีความเสี่ยงที่จะถูกลบออก

ข้อความในอีเมลฟิชชิงระบุว่า "เราไม่อนุญาตให้ใช้ extension ที่มี metadata ที่ทำให้เข้าใจผิด, มีการจัดรูปแบบที่ไม่เหมาะสม, ไม่มีคำอธิบาย, ไม่เกี่ยวข้อง, มีเนื้อหาที่เกินความจำเป็น, รวมถึงการไม่จำกัดคำอธิบายของ extension, ชื่อผู้พัฒนา, ชื่อ extension, ไอคอน, ภาพหน้าจอ และภาพสำหรับการส่งเสริมการขาย"

โดยเฉพาะอย่างยิ่ง ผู้พัฒนา extension จะถูกทำให้เชื่อว่าคำอธิบายของซอฟต์แวร์ของพวกเขามีข้อมูลที่ทำให้เข้าใจผิด และต้องยอมรับนโยบายของ Chrome Web Store

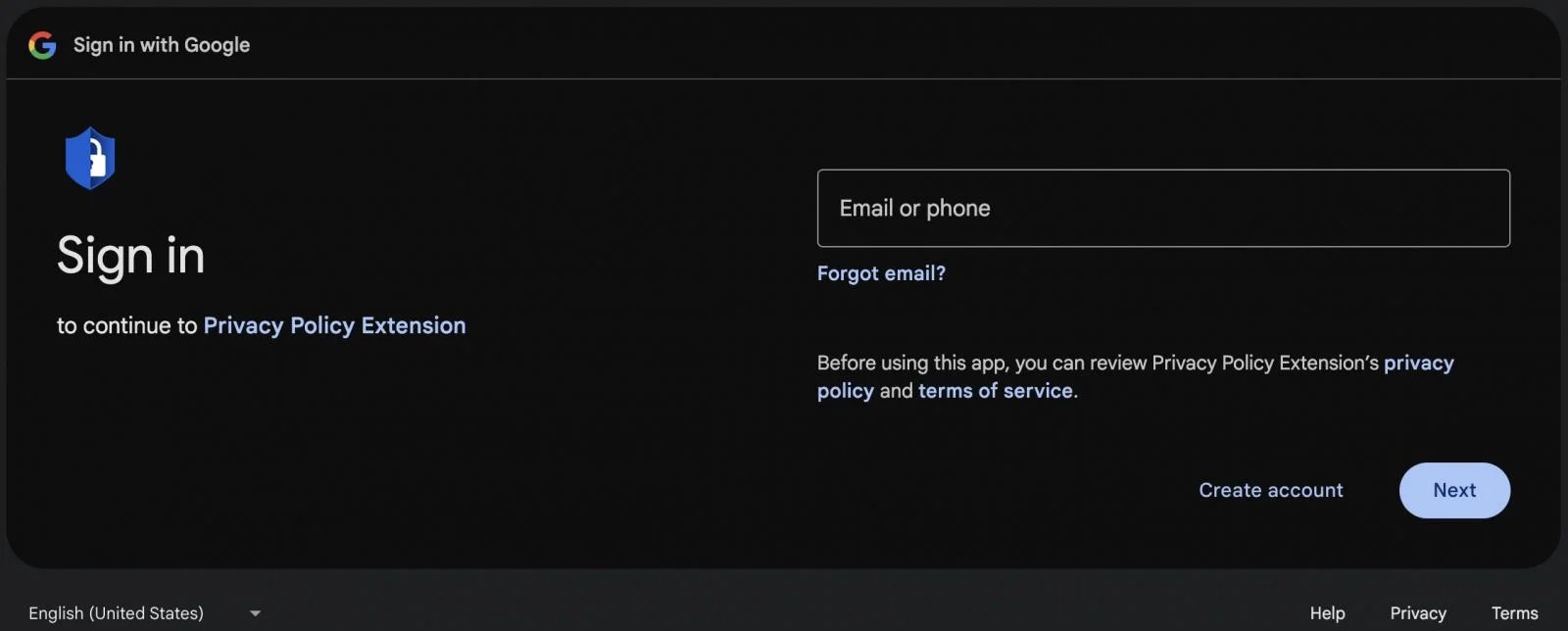

หากผู้พัฒนาคลิกที่ปุ่ม 'Go To Policy' ซึ่งฝังอยู่ในอีเมลเพื่อพยายามทำความเข้าใจว่าพวกเขาละเมิดกฎข้อใด พวกเขาจะถูกนำไปยังหน้าล็อกอินที่ดูเหมือนถูกต้องบนโดเมนของ Google แต่แท้จริงแล้วเป็นแอปพลิเคชัน OAuth ที่เป็นอันตราย

หน้านี้เป็นส่วนหนึ่งของกระบวนการ authorization มาตรฐานของ Google ซึ่งออกแบบมาเพื่อให้สิทธิ์การเข้าถึงทรัพยากรเฉพาะของบัญชี Google อย่างปลอดภัยแก่แอปพลิเคชัน third-party

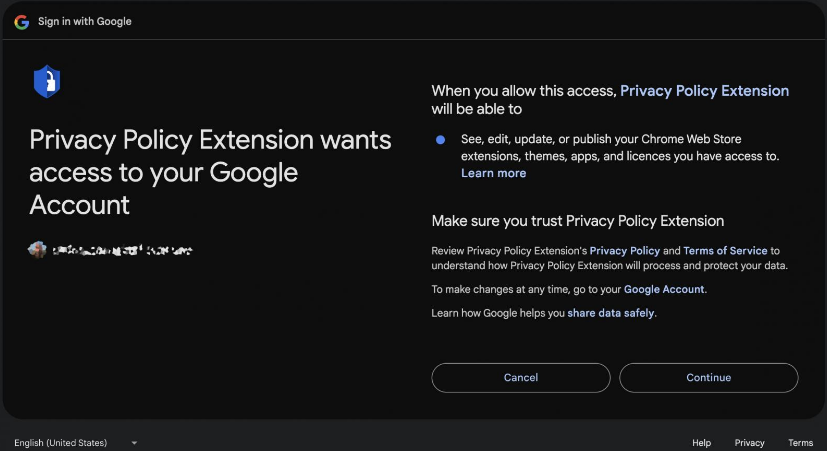

บนแพลตฟอร์มนั้น ผู้โจมตีโฮสต์แอปพลิเคชัน OAuth ที่เป็นอันตรายชื่อ "Privacy Policy Extension" ซึ่งจะขอให้เหยื่อให้สิทธิ์ในการจัดการ extension ของ Chrome เว็บสโตร์ผ่านบัญชีของพวกเขา

"เมื่ออนุญาตการเข้าถึงนี้ "Privacy Policy Extension" จะสามารถดู, แก้ไข, อัปเดต หรือเผยแพร่ extension, ธีม, แอป และ licenses ของ Chrome เว็บสโตร์ที่สามารถเข้าถึงได้"

Multi-factor authentication ไม่ได้ช่วยป้องกันการโจมตีรูปแบบนี้ เนื่องจากไม่จำเป็นต้องมีการยืนยันตัวตนโดยตรงในขั้นตอน OAuth authorization และกระบวนการนี้ถือว่าผู้ใช้เป็นคนให้ permissions เอง

Cyberhaven อธิบายในการวิเคราะห์หลังเหตุการณ์ว่า "พนักงานของบริษัททำตามขั้นตอนมาตรฐาน และเป็นคนให้ permissions กับแอปพลิเคชัน third-party ที่เป็นอันตรายนี้โดยไม่ได้ตั้งใจ"

"พนักงานของบริษัทมีการเปิดใช้งาน Google Advanced Protection และมีการใช้ MFA กับบัญชีของพวกเขา อย่างไรก็ตาม ไม่มีการแจ้งเตือนจาก MFA และข้อมูล credentials ของ Google ของพนักงานไม่ได้ถูกเข้าถึง"

เมื่อผู้โจมตีสามารถเข้าถึงบัญชีของผู้พัฒนา extension ได้แล้ว พวกเขาได้แก้ไข extension โดยเพิ่มไฟล์ที่เป็นอันตรายสองไฟล์ ได้แก่ 'worker.js' และ 'content.js' ซึ่งมีโค้ดสำหรับขโมยข้อมูลจากบัญชี Facebook

Extension ที่ถูกโจมตีนี้ถูกเผยแพร่เป็นรูปแบบ "เวอร์ชันใหม่" บน Chrome Web Store

ในขณะที่ Extension Total กำลังติดตาม extension 35 รายการที่ได้รับผลกระทบจากแคมเปญฟิชชิงนี้ แต่ IOC จากการโจมตีแสดงให้เห็นว่ามีจำนวนเป้าหมายที่มากกว่านั้นมาก

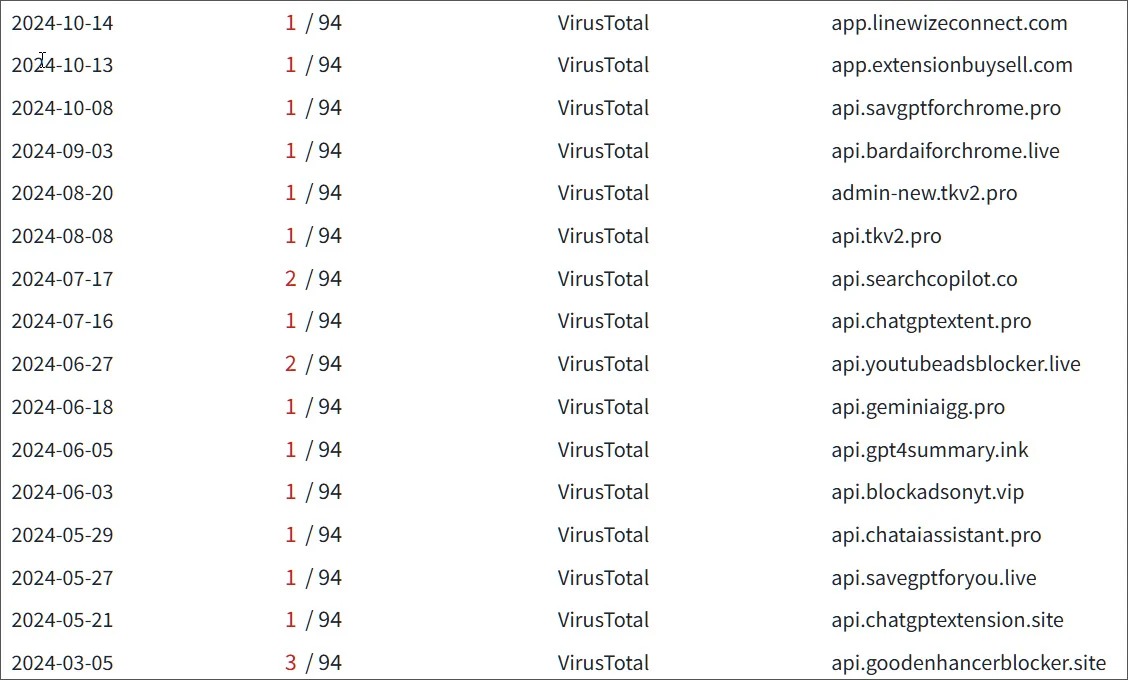

ตามรายงานของ VirusTotal ผู้โจมตีได้ลงทะเบียนโดเมนล่วงหน้าสำหรับ extension ที่เป็นเป้าหมาย แม้ว่า extension เหล่านั้นจะไม่ได้ตกเป็นเหยื่อของการโจมตีก็ตาม

ในขณะที่โดเมนส่วนใหญ่ถูกสร้างขึ้นในเดือนพฤศจิกายน และธันวาคม แต่ BleepingComputer พบว่าผู้โจมตีได้ทดสอบการโจมตีนี้มาตั้งแต่เดือนมีนาคม 2024

การโจมตีบัญชีธุรกิจของ Facebook

การวิเคราะห์เครื่องที่ถูกโจมตี แสดงให้เห็นว่าผู้โจมตีมุ่งเป้าไปที่บัญชี Facebook ของผู้ใช้งานที่ติดตั้ง extension ที่ถูกดัดแปลง

โดยเฉพาะอย่างยิ่ง โค้ดที่ใช้ขโมยข้อมูลพยายามดึง Facebook ID, access token, ข้อมูลบัญชี, ข้อมูลบัญชีโฆษณา และบัญชีธุรกิจของผู้ใช้

นอกจากนี้ โค้ดที่เป็นอันตรายยังได้เพิ่มฟีเจอร์ดักจับการคลิกเมาส์ โดยเฉพาะสำหรับการโต้ตอบของเหยื่อบน Facebook.com โดยมุ่งเป้าหมายไปที่ภาพ QR code ที่เกี่ยวข้องกับการยืนยันตัวตนสองขั้นตอน หรือกลไก CAPTCHA ของแพลตฟอร์ม

เป้าหมายคือเพื่อ bypass การป้องกันแบบ 2FA บนบัญชี Facebook และเปิดทางให้ผู้โจมตีเข้าควบคุมบัญชีได้

ข้อมูลที่ถูกขโมยจะถูกจัดเก็บร่วมกับคุกกี้ของ Facebook, User agent string, Facebook ID และเหตุการณ์การคลิกเมาส์ ก่อนที่จะถูกส่งออกไปยังเซิร์ฟเวอร์ควบคุม และสั่งการ (C2) ของผู้โจมตี

ผู้โจมตีได้มุ่งเป้าบัญชีธุรกิจของ Facebook ผ่านช่องทางการโจมตีต่าง ๆ เพื่อทำการชำระเงินโดยตรงจากบัตรเครดิตของเหยื่อไปยังบัญชีของพวกเขา, เผยแพร่ข้อมูลเท็จ หรือแคมเปญฟิชชิ่งบนแพลตฟอร์มโซเชียลมีเดีย หรือหารายได้จากการเข้าถึงโดยขายให้ผู้อื่น

Or Eshed ซีอีโอของ LayerX Security ซึ่งมีส่วนเกี่ยวข้องกับการเปิดเผย extension ที่ถูกโจมตีบางส่วน ให้ข้อมูลกับ BleepingComputer ว่า ผู้ใช้งานในองค์กรจำนวนมากได้ติดตั้ง extension ที่มีความเสี่ยงสูงบนอุปกรณ์ของตนไปเรียบร้อยแล้ว

Eshed ระบุว่า "Extension บนเบราว์เซอร์คือภัยคุกคามต่อข้อมูลส่วนบุคคล จากการวิจัยของ LayerX พบว่า 60% ของผู้ใช้ในองค์กรติดตั้ง extension บนเบราว์เซอร์บนคอมพิวเตอร์ของพวกเขา และกว่า 40% ของผู้ใช้เหล่านี้มี extension ที่มีสิทธิ์การเข้าถึงที่มีความเสี่ยงสูง ซึ่งทำให้ extension เหล่านี้เป็นเป้าหมายที่น่าสนใจสำหรับแคมเปญการโจมตีเพื่อขโมยข้อมูล"

ที่มา : bleepingcomputer

You must be logged in to post a comment.