TheMoon malware แพร่กระจายไปยังเราเตอร์ ASUS กว่า 6,000 เครื่องภายใน 72 ชั่วโมงผ่าน proxy service

พบ malware botnet เวอร์ชันใหม่ในชื่อ "TheMoon" แพร่กระจายไปยังเราเตอร์ และอุปกรณ์ IoT ในสำนักงานขนาดเล็ก และโฮมออฟฟิศ (SOHO) ที่มีช่องโหว่หลายพันเครื่องใน 88 ประเทศ

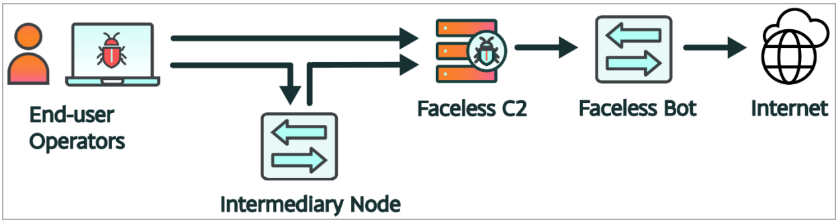

โดย TheMoon มีความเชื่อมโยงกับ proxy service ที่ชื่อ "Faceless" ที่ใช้อุปกรณ์ที่ถูกควบคุมทำการกำหนดเส้นทางการรับส่งข้อมูลสำหรับ Hacker เพื่อปกปิดร่องรอยการโจมตี

นักวิจัยของ Black Lotus Labs ได้ติดตามแคมเปญ TheMoon โดยเริ่มต้นติดตามในเดือนมีนาคม 2024 พบว่าเราเตอร์ ASUS กว่า 6,000 ตัวถูกกำหนดเป้าหมายการโจมตีภายในเวลาไม่ถึง 72 ชั่วโมง รวมถึงการโจมตีของมัลแวร์เช่น IcedID และ SolarMarker ได้ใช้ proxy botnet เพื่อสร้างความสับสนในการตรวจสอบ

การมุ่งเป้าการโจมตีไปยัง ASUS router

TheMoon ถูกพบครั้งแรกในปี 2014 เมื่อนักวิจัยได้แจ้งเตือนว่าพบมัลแวร์กำลังมุ่งเป้าโจมตีช่องโหว่เพื่อแพร่กระจายไปยังอุปกรณ์ LinkSys

ในปัจจุบันทาง Black Lotus Labs รายงานว่าพบการมุ่งเป้าการโจมตีไปยังอุปกรณ์เกือบ 7,000 เครื่องในหนึ่งสัปดาห์ โดยกำหนดเป้าหมายไปที่เราเตอร์ ASUS เป็นหลัก

โดยนักวิจัยไม่ได้ระบุวิธีการที่แน่นอนที่ใช้ในการโจมเราเตอร์ ASUS แต่เนื่องจากรุ่นอุปกรณ์ที่เป็นเป้าหมายนั้น end-of-life ไปแล้ว จึงมีแนวโน้มที่จะถูกโจมตีผ่านช่องโหว่ของเฟิร์มแวร์ เช่น โจมตี brute-force admin password หรือการใช้งาน password ที่เป็นค่าเริ่มต้น และการตั้ง password ไว้อย่างไม่ปลอดภัย

เมื่อมัลแวร์สามารถเข้าถึงอุปกรณ์ได้ ก็จะทำการตรวจสอบการมีอยู่ของ specific shell environment ("/bin/bash," "/bin/ash," หรือ "/bin/sh") หากไม่พบก็จะหยุดการดำเนินการ แต่ถ้าหากตรวจพบ shell ตัวติดตั้งก็จะทำการถอดรหัส และเรียกใช้เพย์โหลดที่ชื่อ ".nttpd" ซึ่งจะสร้างไฟล์ PID พร้อมหมายเลขเวอร์ชัน (ปัจจุบันคือ 26)

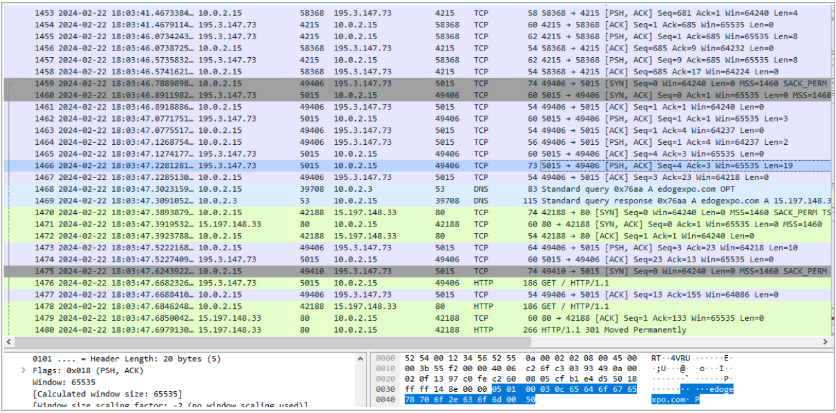

จากนั้นมัลแวร์จะทำการตั้งค่า ip table rules เพื่อทำการรับส่งข้อมูล TCP ขาเข้าบนพอร์ต 8080 และ 80 ที่อนุญาตการรับส่งข้อมูลจาก IP range ที่ระบุ วิธีการนี้จะสร้างความปลอดภัยอุปกรณ์ที่ถูกโจมตีจากภายนอก

โดยมัลแวร์จะพยายามติดต่อกับรายชื่อ NTP server เพื่อตรวจจับ sandbox environment และตรวจสอบการเชื่อมต่ออินเทอร์เน็ต หลังจากนั้นมัลแวร์จะเชื่อมต่อกับ command and control (C2) server โดยทำการ cycling และ hardcoded IP address หลังจากนั้น C2 server จะตอบกลับพร้อมคำสั่งอื่น ๆ

รวมถึงในบางกรณี อาจพบการสั่งให้มัลแวร์ดึงส่วนประกอบเพิ่มเติม เช่น worm module ที่สแกนหาเว็บเซิร์ฟเวอร์ที่มีช่องโหว่บนพอร์ต 80 และ 8080 หรือไฟล์ ".sox" proxy traffic บนอุปกรณ์ที่ถูกควบคุม

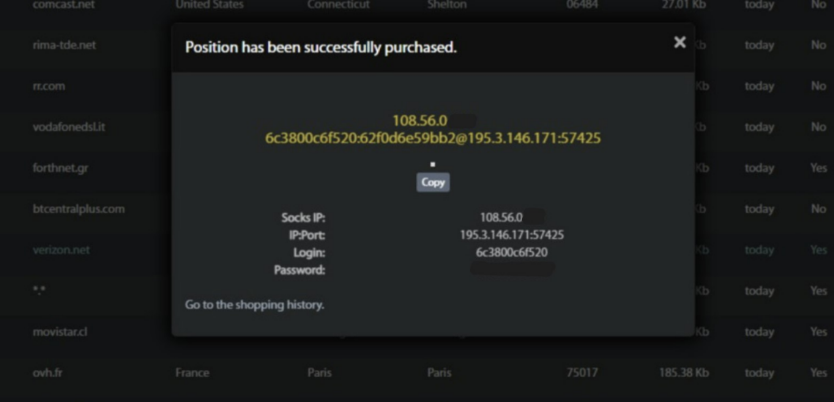

Faceless proxy service

Faceless เป็น proxy service ของ Hacker ที่กำหนดเส้นทางการรับส่งข้อมูลเครือข่ายผ่านอุปกรณ์ที่ถูกควบคุม สำหรับลูกค้าที่ชำระเงินด้วยสกุลเงินดิจิทัลโดยเฉพาะ บริการนี้ไม่ได้ใช้กระบวนการตรวจสอบจึงทำให้ทุกคนสามารถใช้ได้

รวมถึงเพื่อป้องกัน infrastructure จากการค้นพบของนักวิจัย Faceless จะทำการตรวจสอบว่าอุปกรณ์ที่ถูกควบคุม สามารถสื่อสารกับ C2 server ได้เท่านั้น

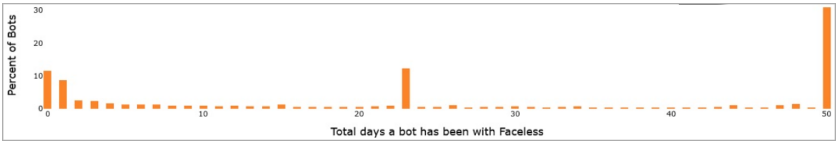

Black Lotus Labs รายงานว่า 1 ใน 3 ของการฝังตัวของเครื่องที่ถูกควบคุม ถูกฝังตัวมานานกว่า 50 วัน ในขณะที่ 15% หายไปภายใน 48 ชั่วโมง แสดงให้เห็นว่ามีบางส่วนได้รับการตรวจสอบที่ดี และตรวจจับได้อย่างรวดเร็ว

รวมถึงแม้ว่า TheMoon และ Faceless จะเชื่อมโยงกัน แต่ในส่วนของ ecosystem ยังแยกจากกันอยู่ เนื่องจากการโจมตีจากมัลแวร์ ไม่ได้เป็นส่วนหนึ่งของ Faceless proxying botnet

เพื่อป้องกันการโจมตีจาก botnet และมัลแวร์ ผู้ดูแลระบบควรใช้รหัสผ่านที่รัดกุม และอัปเดตเฟิร์มแวร์ของอุปกรณ์ให้เป็นเวอร์ชันล่าสุดที่แก้ไขช่องโหว่ และหากอุปกรณ์ดังกล่าวถึงรอบ EoL แล้ว ให้แทนที่ด้วยรุ่นใหม่ที่รองรับการแก้ไขช่องโหว่

โดยสัญญาณทั่วไปของการติดมัลแวร์บนเราเตอร์ และ IoT ได้แก่ ปัญหาการเชื่อมต่อ, ความร้อนสูงเกินไป และการเปลี่ยนแปลงการตั้งค่าที่น่าสงสัย

ที่มา : BLEEPINGCOMPUTER

You must be logged in to post a comment.