สำนักงานความมั่นคงแห่งชาติสหรัฐฯ (NSA) เผยแพร่หลักการ Zero-Trust Framework เพื่อช่วยให้องค์กรต่าง ๆ สามารถจำกัดการโจมตีภายในเครือข่ายขององค์กร

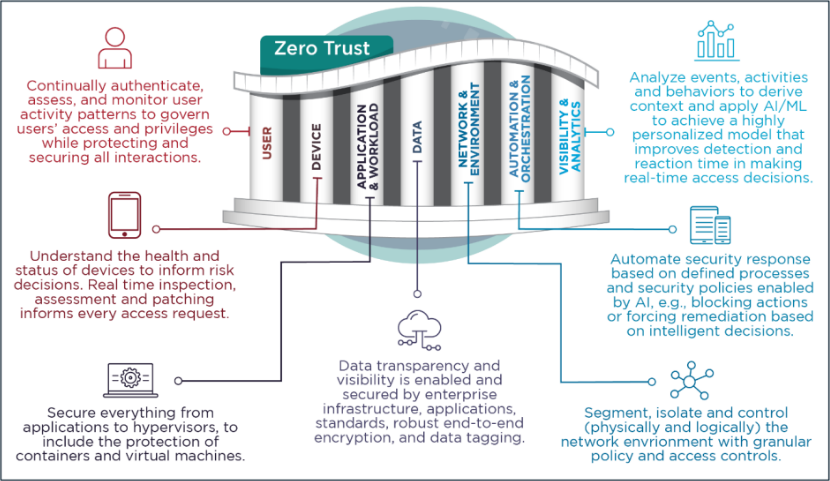

Zero-Trust เป็น Framework ด้านความปลอดภัย ที่มีความเข้มงวดในการตรวจสอบการเข้าถึงทรัพยากรบนเครือข่ายจากทั้งภายใน และภายนอก เพื่อลดผลกระทบจากการโจมตีให้มากที่สุด โดยเมื่อเปรียบเทียบกับรูปแบบการรักษาความปลอดภัยด้านไอทีแบบดั้งเดิมที่จะเชื่อถือผู้ที่อยู่ในระบบเครือข่าย ซึ่งจะแตกต่างจากรูปแบบ Zero-Trust ที่จะไม่เชื่อถือการกระทำใด ๆ แม้ว่าจะอยู่ในระบบก็ตาม โดยจำเป็นต้องทำการตรวจสอบทุกครั้งที่ทำการเชื่อมต่อหรือกระทำการใด ๆ ในเครือข่าย

โดยการพัฒนา Framework ด้านความปลอดภัยแบบ Zero-trust จะดำเนินการทีละส่วน โดยระบุองค์ประกอบ หรือส่วนสำคัญต่าง ๆ ที่ Hacker สามารถใช้ในการโจมตีได้

ปัจจุบันทาง NSA ได้เผยแพร่หลักการ Zero-trust Framework สำหรับเครือข่าย และสภาพแวดล้อม ซึ่งประกอบด้วย hardware asset และ software asset ทั้งหมด, หน่วยงานที่ไม่ใช่บุคคล และโปรโตคอลการสื่อสารระหว่างกัน ซึ่ง Zero-trust model จะใช้ขั้นตอนความปลอดภัยของเครือข่ายเชิงลึก ผ่านการทำ data flow mapping, การทำ macro and micro segmentation และการทำ software-defined networking โดยองค์กรจำเป็นต้องมีบุคลากร และความรู้ในการดำเนินการตามหลักการ Zero-Trust

การทำ Data flow mapping เริ่มต้นด้วยการระบุตำแหน่ง และวิธีการจัดเก็บ และประมวลผลข้อมูล โดยการดำเนินการจะเกิดขึ้นได้เมื่อองค์กรมี Inventory ที่ครบถ้วน และความสามารถในการเข้าใจ Flow ต่าง ๆ ซึ่งจะทำให้สามารถจัดการเส้นทางของข้อมูลในปัจจุบัน เส้นทางใหม่ หรือเส้นทางที่ผิดปกติทั้งหมดได้

การทำ Macro segmentation ทำให้องค์กรสามารถจำกัดการโจมตีภายในเครือข่าย โดยการสร้างเครือข่ายสำหรับผู้ใช้ในแต่ละแผนกแยกออกจากกัน ตัวอย่างเช่น เจ้าหน้าที่บัญชีไม่จำเป็นต้องเข้าถึงเครือข่ายของเจ้าหน้าที่ฝ่ายทรัพยากรบุคคล เว้นแต่จะกำหนด Policy ไว้อย่างชัดเจน ทำให้ความเสี่ยงจากการถูกโจมตีลดลง

อีกส่วนคือการทำ micro segmentation เครือข่ายจะถูกแบ่งออกเป็นองค์ประกอบเล็ก ๆ และใช้นโยบายการเข้าถึงที่เข้มงวดเพื่อจำกัดการรับส่งของข้อมูลไปยังส่วนอื่น ๆ ในเครือข่าย

รวมถึงการทำ micro segmentation อย่างละเอียดยิ่งขึ้น ทำได้ผ่าน software-defined networking (SDN) ทำให้สามารถตรวจสอบ และแจ้งเตือนความปลอดภัยที่ปรับแต่งได้

โดย SDN ช่วยให้สามารถควบคุม packet routing จาก centralized control center ทำให้การมองเห็นภาพรวมของเครือข่ายดีขึ้น และสามารถบังคับใช้นโยบายสำหรับเครือข่ายทั้งหมด

สำหรับแต่ละองค์ประกอบจากสี่องค์ประกอบที่สำคัญสำหรับเครือข่าย และสภาพแวดล้อมของ Zero-trust architecture นั้นทาง NSA ได้อธิบายถึงระดับความพร้อมสี่ระดับ ตั้งแต่ขั้นตอนการเตรียมการไปจนถึงขั้นตอนขั้นสูง ซึ่งมีการนำระบบควบคุม และการจัดการที่ครอบคลุมมาใช้เพื่อให้เห็นภาพรวมของเครือข่ายได้อย่างเหมาะสม และการตรวจสอบติดตาม เพื่อให้มั่นใจถึงการเตรียมความพร้อมของการเพิ่มขึ้นของระบบเครือข่าย

หากสามารถทำ Zero-trust architecture ได้ตามแบบแผน ก็จะสามารถป้องกัน, ระบุ และตอบสนองต่อภัยคุกคามที่เกิดขึ้นจากการโจมตีช่องโหว่ได้

NSA เผยแพร่คู่มือฉบับแรกสำหรับ Zero-trust Framework ในเดือนกุมภาพันธ์ 2021 (Embracing a Zero Trust Security Model) ซึ่งอธิบายโมเดล และข้อดีของหลักการ Zero-trust ต่อมาในเดือนเมษายน 2023 NSA ได้เผยแพร่คำแนะนำสำหรับองค์ประกอบผู้ใช้ใน Zero-trust Framework

ที่มา : bleepingcomputer

You must be logged in to post a comment.