กลุ่ม 'ShadowSyndicate' ransomware กำลังมุ่งเป้าโจมตีโดยการสแกนหาเซิร์ฟเวอร์ที่มีความเสี่ยงจากช่องโหว่ CVE-2024-23334 ซึ่งเป็นช่องโหว่ Directory Traversal ใน aiohttp Python library

Aiohttp เป็น open-source library ที่สร้างขึ้นบนเฟรมเวิร์ก I/O Python's asynchronous I/O framework เพื่อจัดการ HTTP requests พร้อมกันจำนวนมาก โดยไม่ต้องใช้เครือข่ายแบบ thread-based networking ซึ่งถูกใช้โดยบริษัทเทคโนโลยี นักพัฒนาเว็บ วิศวกรแบ็กเอนด์ และนักวิจัยข้อมูลที่ต้องการสร้างแอปพลิเคชัน และบริการเว็บประสิทธิภาพสูงที่รวบรวมข้อมูลจาก API ภายนอกหลายรายการ

เมื่อวันที่ 28 มกราคม 2024 ทาง aiohttp ได้เปิดตัวเวอร์ชัน 3.9.2 ที่แก้ไขช่องโหว่ CVE-2024-23334 (คะแนน CVSS 7.5/10 ความรุนแรงระดับ High) ซึ่งส่งผลกระทบต่อ aiohttp ทุกเวอร์ชันตั้งแต่ 3.9.1 และเก่ากว่า ซึ่งทำให้ Hacker สามารถเข้าถึงระบบจากระยะไกลได้โดยไม่ต้องผ่านการตรวจสอบสิทธิ์ เพื่อเข้าถึงไฟล์บนเซิร์ฟเวอร์ที่มีช่องโหว่

ช่องโหว่ดังกล่าวเกิดจาก inadequate validation ที่ไม่ปลอดภัย เมื่อตั้งค่า 'follow_symlinks' เป็น 'True' สำหรับ static route ทำให้สามารถเข้าถึงไฟล์ static root directory ของเซิร์ฟเวอร์ได้โดยไม่ได้รับอนุญาต

ต่อมาในวันที่ 27 กุมภาพันธ์ 2024 นักวิจัยได้เผยแพร่ชุดสาธิตการโจมตี หรือ Proof of Concept (PoC) บน GitHub และวิดีโอที่อธิบายขั้นตอนในการโจมตีอย่างละเอียดทีละขั้นตอนบน YouTube เมื่อต้นเดือนมีนาคม 2024

รวมถึงนักวิเคราะห์ด้านภัยคุกคามของ Cyble รายงานว่า เครื่องสแกนของพวกเขาตรวจพบความพยายามในการโจมตีโดยกำหนดเป้าหมายไปที่ช่องโหว่ CVE-2024-23334 ตั้งแต่วันที่ 29 กุมภาพันธ์ 2024 และยังคงเพิ่มขึ้นจนถึงเดือนมีนาคม 2024 อีกทั้งยังได้พบความเชื่อมโยงการสแกนช่องโหว่ไปยัง IP 5 รายการ ซึ่งเกี่ยวข้องกับกลุ่ม ShadowSyndicate ตามรายงานเดือนกันยายน 2023 ของ Group-IB

ShadowSyndicate เป็นกลุ่ม Hacker ที่มีแรงจูงใจทางด้านการเงิน โดยเริ่มพบการโจมตีมาตั้งแต่เดือนกรกฎาคม 2022 ซึ่งเชื่อมโยงกับกลุ่ม ransomware หลากหลายกลุ่ม เช่น Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus และ Play โดย Group-IB เชื่อว่า ShadowSyndicate ได้ร่วมมือกับกลุ่ม ransomware อื่น ๆ ในการโจมตี

โดยการค้นพบของ Cyble ระบุว่า ShadowSyndicate ได้สแกนหาเซิร์ฟเวอร์ที่มีความเสี่ยงต่อช่องโหว่ CVE-2024-23334 แต่ยังไม่มีรายละเอียดเพิ่มเติมว่านำไปสู่การโจมตีเครือข่ายได้สำเร็จหรือไม่

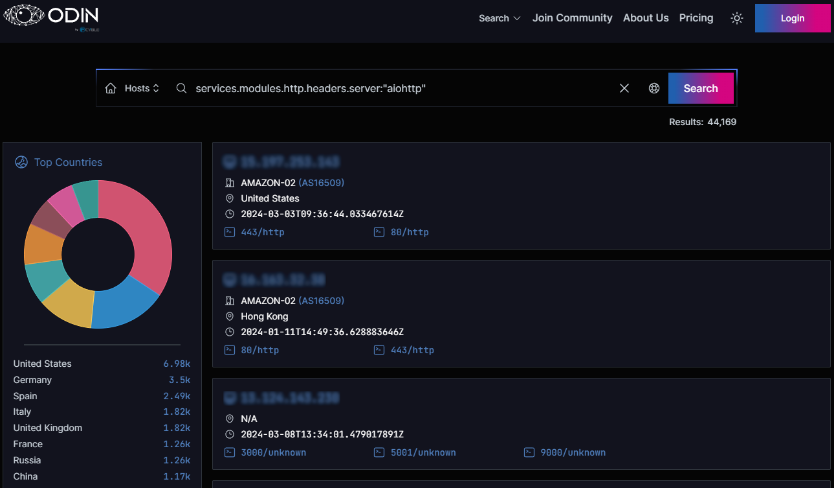

ในส่วนของพื้นที่การโจมตีของช่องโหว่ CVE-2024-23334 บน aiohttp Python library ทาง internet scanner ODIN ของ Cyble ได้แสดงให้เห็นว่ามี aiohttp instance ที่เปิดให้เข้าถึงได้บนอินเทอร์เน็ตประมาณ 44,170 รายการทั่วโลก ส่วนใหญ่ (15.8%) ตั้งอยู่ในสหรัฐอเมริกา รองลงมาคือเยอรมนี (8%) สเปน (5.7%) สหราชอาณาจักร อิตาลี ฝรั่งเศส รัสเซีย และจีน

ซึ่งขณะนี้ยังไม่สามารถระบุ หรือแยกเวอร์ชันของอินสแตนซ์ที่เข้าถึงบนอินเทอร์เน็ตได้ ทำให้ยากต่อการระบุจำนวนเซิร์ฟเวอร์ aiohttp ที่มีช่องโหว่ รวมถึง open-source library มักจะมีการใช้เวอร์ชันที่ล้าสมัยเป็นระยะเวลานาน เนื่องจากปัญหาในการใช้งาน จึงทำให้การค้นหา และแก้ไข library มีความซับซ้อนยิ่งขึ้น ด้วยเหตุนี้จึงกลายเป็นเป้าหมายในการโจมตีช่องโหว่ของกลุ่ม Hacker

ที่มา : bleepingcomputer

You must be logged in to post a comment.