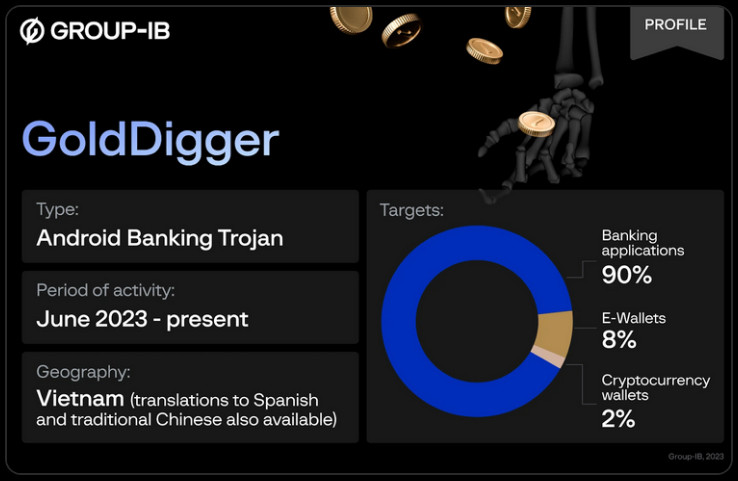

ในเดือนตุลาคม 2023 นักวิจัยจาก Group-IB ได้เผยแพร่รายงานเกี่ยวกับโทรจันบน Android ที่เป็นที่ไม่รู้จักมาก่อน Link ซึ่งมุ่งเป้าโจมตีไปที่ธนาคาร และสถาบันการเงินมากกว่า 50 แห่งในเวียดนาม และตั้งชื่อว่า GoldDigger โดยหลังจากการค้นพบโทรจันดังกล่าวในครั้งแรก นักวิจัยได้ทำการติดตามภัยคุกคามดังกล่าวอย่างต่อเนื่อง และพบกลุ่ม Banking Trojans ที่มุ่งเป้าไปที่ภูมิภาคเอเชียแปซิฟิก โดยมุ่งเน้นเป็นพิเศษไปที่สองประเทศคือไทยกับเวียดนาม แต่ก็มีสัญญาณใหม่ ๆ ที่แสดงให้เห็นว่าพื้นที่การโจมตีอาจขยายออกไป ซึ่ง Group-IB มีการส่งการแจ้งเตือนไปยังหน่วยงานที่เป็นเป้าหมายในการโจมตีแล้ว

นักวิจัยได้ติดตามการโจมตีโดยใช้รหัสชื่อว่า GoldFactory ซึ่งเชื่อว่าเป็นกลุ่มอาชญากรรมไซเบอร์ที่ใช้ภาษาจีนเป็นหลัก และมีความเกี่ยวข้องกับโทรจัน Gigabud โดยต่อมามีการะบุมัลแวร์ใหม่ ๆ ได้ดังนี้

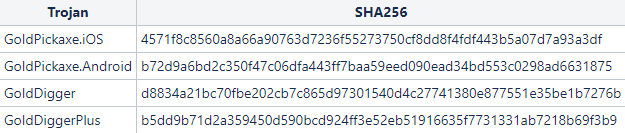

- GoldDigger เป็นโทรจัน Android แบบธรรมดาที่ให้สิทธิ์ผู้โจมตีเข้าถึง และควบคุมอุปกรณ์ กำหนดเป้าหมายแอปพลิเคชันมากกว่า 50 รายการจากบริษัทการเงินเวียดนาม

- GoldDiggerPlus ยังเป็นมัลแวร์บน Android ที่พัฒนามากจาก GoldDigger

- GoldKefu เป็นโทรจันที่ฝังอยู่ใน GoldDiggerPlus มีเว็บปลอม และเปิดใช้งานการโทรด้วยเสียงไปยังเหยื่อแบบเรียลไทม์

- GoldPickaxe เป็นโทรจันที่ออกแบบมาสำหรับทั้งแพลตฟอร์ม iOS และ Android ใช้เพื่อรวมรวม และขโมยข้อมูลส่วนบุคคลจากเหยื่อตลอดจนข้อมูลไบโอเมตริกซ์

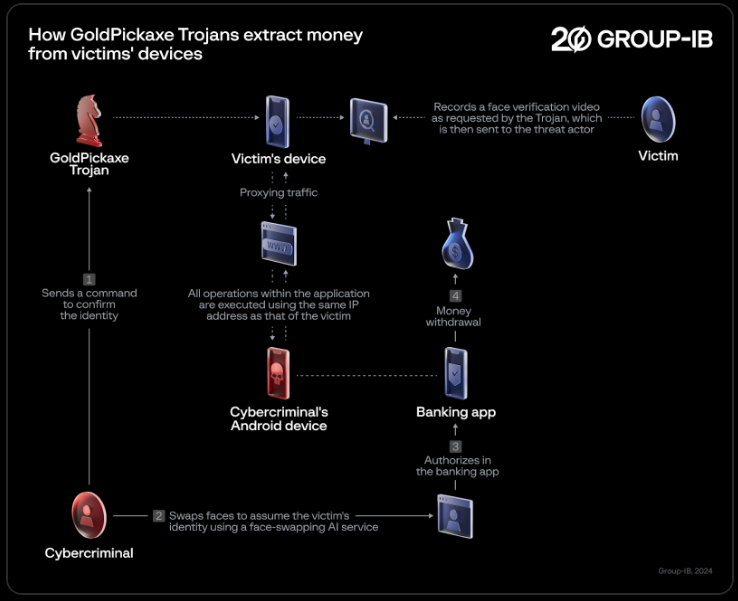

โดย GoldPickaxe เป็นโทรจันบนมือถือตัวใหม่ที่มุ่งเป้าไปที่ผู้ใช้ iOS โดยเฉพาะ การตั้งชื่อว่า GoldPickaxe.iOS มีพื้นฐานมาจาก GoldDigger Android ซึ่งนักวิจัยพบว่ามีความสามารถในการรวบรวมข้อมูลการจดจำใบหน้า, รวบรวมข้อมูลประจำตัว, ดักข้อความ SMS โดยในเวอร์ชัน Android มีฟังก์ชันการทำงานเหมือนกัน แต่ยังมีฟังก์ชันอื่น ๆ ตามปกติของโทรจันบน Android ด้วย เพื่อใช้ประโยชน์จากข้อมูลไบโอเมตริกหลาย ๆ อย่างที่ถูกขโมย มีการใช้บริการ AI ในการสลับใบหน้าเพื่อสร้าง Deepfakes โดยข้อมูลทั้งหมดนี้ใช้รวมกับเอกสารประจำตัว และข้อความ SMS ซึ่งจะช่วยให้ผู้โจมตีสามารถเข้าถึงบัญชีธนาคารของเหยื่อได้ ซึ่งเป็นเทคนิคใหม่ของการขโมยเงินที่นักวิจัยของ Group-IB ไม่เคยพบเห็นมาก่อน

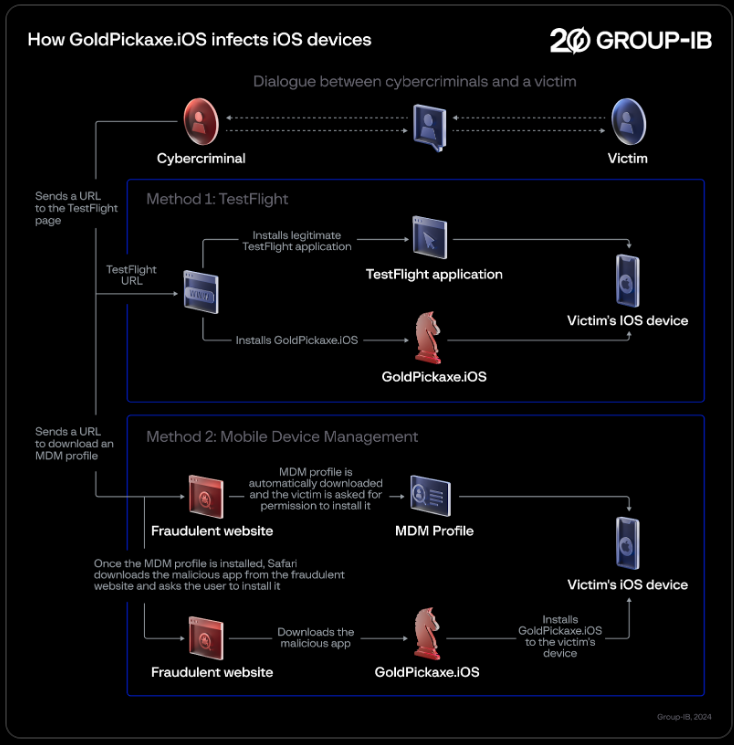

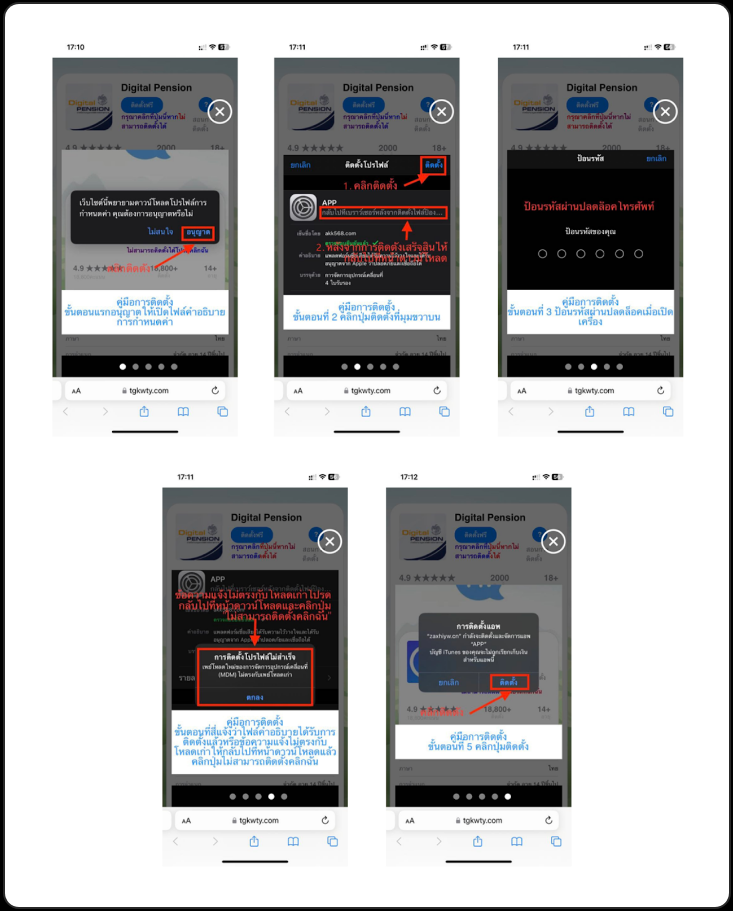

GoldPickaxe.iOS ใช้วิธีการแพร่กระจายโทรจันโดยใช้แพลตฟอร์มทดสอบแอปพลิเคชันมือถือของ Apple ที่ชื่อว่า TestFlight เพื่อแพร่กระจายมัลแวร์, ใช้วิธีการที่ซับซ้อน และหลากหลายเพื่อให้เหยื่อติดตั้ง MDM (Mobile Device Management) เพื่อให้ผู้โจมตีสามารถควบคุมอุปกรณ์ของเหยื่อได้อย่างสมบูรณ์

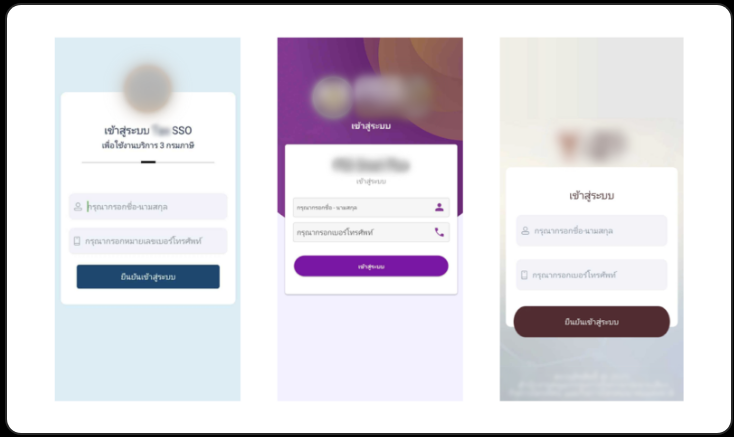

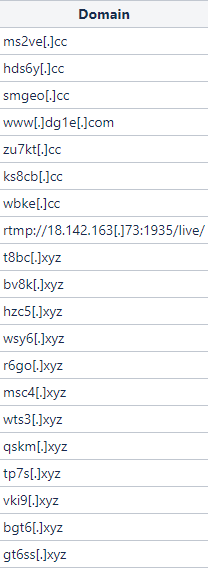

กลุ่ม GoldFactory ใช้เทคนิค smishing และ phishing ร่วมกัน โดยมีการพบตัวอย่าง SMS ที่เขียนเป็นภาษาไทยโดยแนบลิ้งที่เป็นอันตราย, พบเว็บไซต์ปลอมที่ปลอมแปลงเป็นหน้า Google Play Store หรือเว็บไซต์บริษัทปลอมในเวียดนาม, พบการโน้มน้าวให้เหยื่อใช้ LINE เพื่อติดต่อ ซึ่งผู้โจมตีจะแอบอ้างเป็นหน่วยงานของรัฐ, หลอกให้เหยื่อบันทึกวิดีโอเพื่อยืนยันตัวตนในแอปพลิเคชันปลอม จากนั้นวิดีโอที่ถูกบันทึกไว้จะถูกนำมาใช้สร้างวิดีโอ Deepfake จาก AI

ในเดือนกุมภาพันธ์ 2024 มีข่าวว่าชาวเวียดนามตกเป็นเหยื่อของแอปพลิเคชันมือถือที่เป็นอันตราย บุคคลดังกล่าวได้ดำเนินการตามที่แอปพลิเคชันร้องขอ รวมถึงการสแกนการจดจำใบหน้า เป็นผลให้ผู้โจมตีถอนเงินออกไปมากกว่า 40,000 USD ในขณะนี้ยังไม่มีหลักฐานใด ๆ เกี่ยวกับการจำหน่าย GoldPickaxe ในเวียดนาม อย่างไรก็ตามการที่จากข่าวมีการสแกนใบหน้า และจากข้อมูลว่า GoldFactory มุ่งเน้นโจมตีประเทศไทยกับเวียดนามเป็นพิเศษ นักวิจัยจึงสงสัยว่า GoldPickaxe อาจถูกใช้ในเวียดนามแล้ว และคาดว่า GoldPickaxe จะมีจำนวนเพิ่มขึ้นในเวียดนามเร็ว ๆ นี้

อ้างอิงจาก Thailand Banking Sector CERT (TB-CERT) เหยื่อถูกหลอกจากแอปพลิเคชันปลอมที่ชื่อว่า "เงินบำนาญดิจิทัล" โดยอ้างว่าทำให้สามารถรับเงินบำนาญทางดิจิทัลได้ Link

อ้างอิงจากตำรวจไซเบอร์ไทย มีบุคคลตกเป็นเป้าหมายของการหลอกลวงโดยผู้โจมตีสวมรอยเป็นเจ้าหน้าที่จากกระทรวงการคลัง ผู้โจมตีอ้างว่าญาติผู้สูงอายุของเป้าหมายมีสิทธิ์ได้รับสิทธิประโยชน์เงินบำนาญเพิ่มเติม จากนั้นเหยื่อก็คลิกลิงก์ไปยังเว็บไซต์ของผู้โจมตีเพื่อดาวน์โหลดการตั้งค่าโปรไฟล์ MDM Link

การตรวจสอบของ Group-IB โทรจัน GoldPickaxe มีหลายเวอร์ชัน ซึ่งทั้งหมดมีฟังก์ชันการทำงานที่เหมือนกัน แต่ปลอมเป็นหน่วยงานราชการของไทยที่แตกต่างกัน โดยเลียนแบบแอปพลิเคชันของหน่วยงานรัฐบาล Link

คำข้อแนะนำสำหรับองค์กรทางการเงิน

- ติดตั้งระบบติดตามเซสชันผู้ใช้ เพื่อตรวจจับการมีอยู่ของมัลแวร์ และบล็อกเซสชันที่ผิดปกติก่อนที่ผู้ใช้จะป้อนข้อมูลส่วนบุคคลใด ๆ

- ให้ความรู้แก่ลูกค้าเกี่ยวกับความเสี่ยงของมัลแวร์บนมือถือ เว็บไซต์ปลอม และแอปที่เป็นอันตราย การปกป้องรหัสผ่าน และข้อมูลส่วนบุคคล

- ตรวจจับการเลียนแบบแพลตฟอร์มของคุณ เช่น โลโก้ เครื่องหมายการค้า เนื้อหา เค้าโครงการออกแบบ

คำข้อแนะนำสำหรับผู้ใช้

- อย่าคลิกลิงก์ที่น่าสงสัย มัลแวร์บนมือถือมักแพร่กระจายผ่านลิงก์ที่เป็นอันตรายในอีเมล ข้อความ และโพสต์บนโซเชียลมีเดีย

- ดาวน์โหลดแอปพลิเคชันจากแพลตฟอร์มอย่างเป็นทางการเท่านั้น เช่น Google Play Store, Apple App Store และ Huawei AppGallery

- ดำเนินการด้วยความระมัดระวังหากจำเป็นต้องดาวน์โหลดแอปพลิเคชันจากบุคคลที่สาม

- ตรวจสอบสิทธิ์ที่ร้องขออย่างรอบคอบเมื่อติดตั้งแอปพลิเคชันใหม่ และให้ตื่นตัวอย่างยิ่งเมื่อแอปพลิเคชันร้องขอบริการการเข้าถึง

- อย่าเพิ่มเพื่อน หรือแชทคุยกับคนที่ไม่รู้จักถ้าไม่จำเป็น

- เมื่อติดต่อธนาคารให้ค้นหาช่องทาง และหมายเลขติดต่ออย่างเป็นทางการของธนาคาร อย่าคลิกการแจ้งเตือน/ป๊อปอัปอาจทำให้อุปกรณ์ที่ใช้งานติดมัลแวร์ได้

- หากเชื่อว่าถูกหลอกไปแล้ว ให้ติดต่อธนาคารโดยด่วนเพื่ออายัดบัญชีธนาคารที่อุปกรณ์สามารถเข้าถึงได้

สัญญาณว่าโทรศัพท์อาจติดมัลแวร์

- แบตเตอรี่โทรศัพท์หมดเร็วกว่าปกติมาก ความร้อนสูง อาจเป็นสัญญาณของมัลแวร์ที่ทำงานใช้ทรัพยากรอยู่เบื้องหลัง

- การใช้ข้อมูลที่ผิดปกติ การใช้ข้อมูลที่เพิ่มขึ้นโดยไม่มีเหตุผลที่ชัดเจนอาจบ่งบอกถึงการติดมัลแวร์ โดยเฉพาะอย่างยิ่งหากไม่ได้มีการเปลี่ยนรูปแบบการใช้งาน

- ประสิทธิภาพช้า มัลแวร์สามารถใช้ทรัพยากรระบบได้ ส่งผลให้ประสิทธิภาพการทำงานช้าลง หรือค้างบ่อยครั้ง

- ตรวจสอบรายการแอปที่ติดตั้งบนอุปกรณ์ เพื่อหาแอปพลิเคชันที่ไม่คุ้นเคย หรือน่าสงสัย เนื่องจากมัลแวร์บางตัวอาจปลอมตัวเป็นแอปที่เป็นที่รู้จัก

- สิทธิ์เพิ่มขึ้นอย่างกะทันหัน หากสังเกตเห็นว่าบางแอปได้รับสิทธิ์ที่ไม่จำเป็น หรือมีแอปที่เข้าถึงอุปกรณ์ได้มากเกินไป อาจเป็นสัญญาณของปัญหาด้านความปลอดภัย

- พฤติกรรมแปลก ๆ เช่น การโทรออกเอง การส่งข้อความโดยไม่ได้รับความยินยอม หรือการเข้าถึงแอปโดยที่ไม่ได้ป้อนข้อมูล อาจเป็นสัญญาณของมัลแวร์

ดูรายละเอียดเพิ่มเติมและบทความวิเคราะห์ฉบับเต็มได้ที่ : group-ib.com

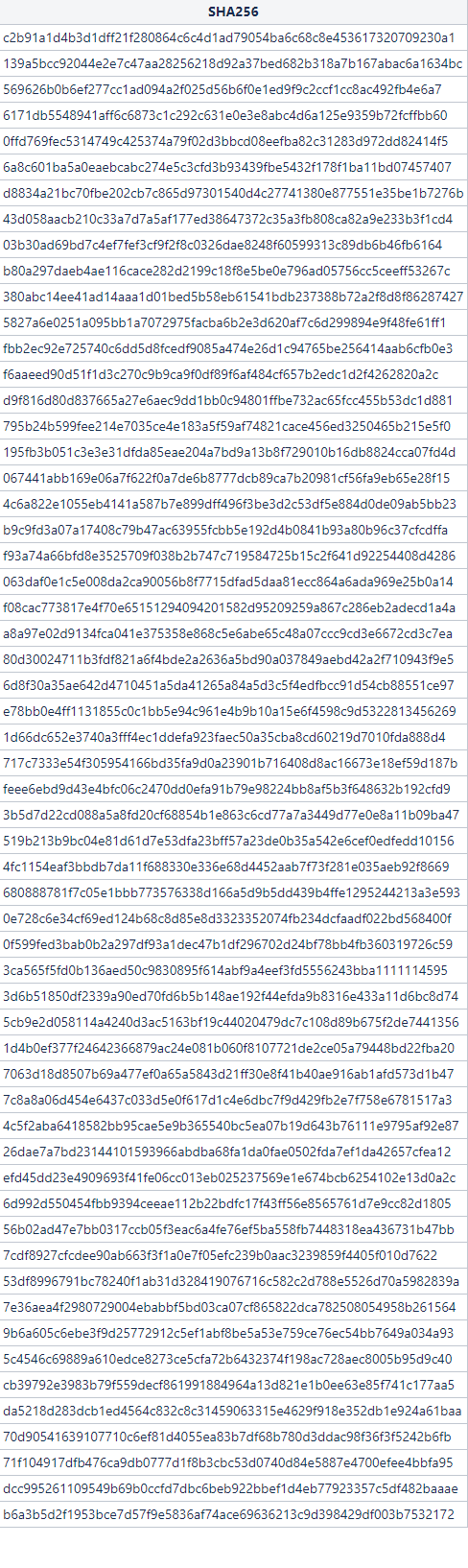

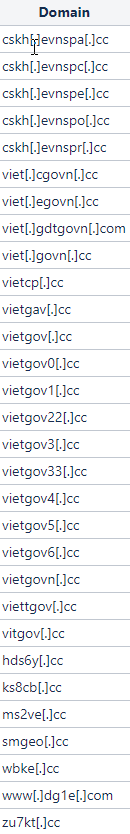

IOCs Ref.

IOCs Ref.

You must be logged in to post a comment.