พบกลุ่ม Hacker Blackwood ควบคุม WPS Office ที่ทำการอัปเดตเพื่อติดตั้งมัลแวร์

พบกลุ่ม Hacker ในชื่อ Blackwood กำลังใช้มัลแวร์ที่มีความสามารถสูงในชื่อ “NSPX30” เพื่อทำการโจมตีทางไซเบอร์ต่อบริษัท และบุคคล

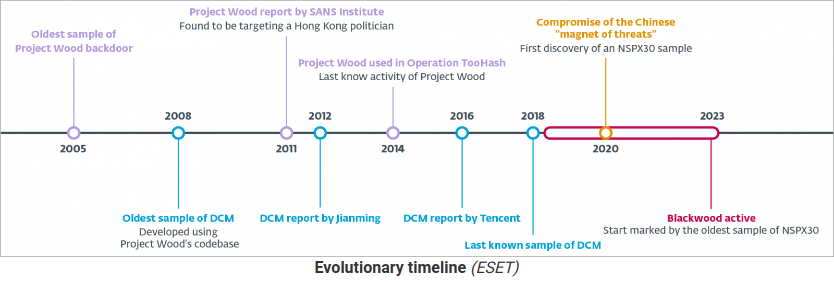

Blackwood เริ่มดำเนินการมาตั้งแต่ปี 2018 โดยใช้มัลแวร์ NSPX30 ในการติดตั้ง backdoor มาตั้งแต่ปี 2005 โดยถูกพบว่าใช้วิธีการโจมตีแบบ adversary-in-the-middle (AitM)

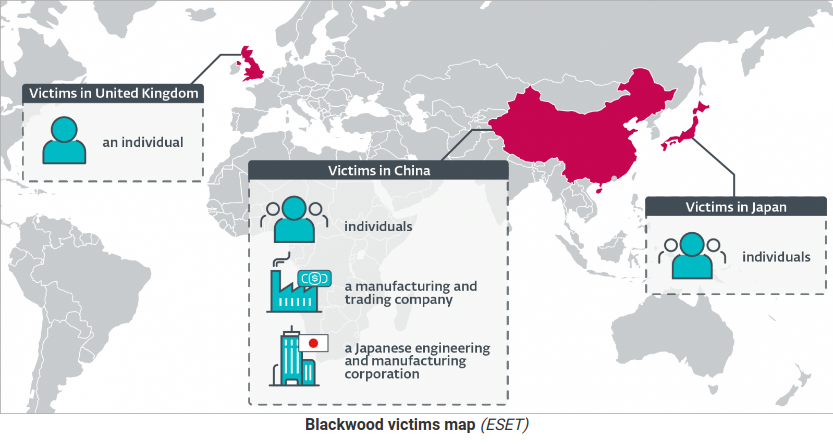

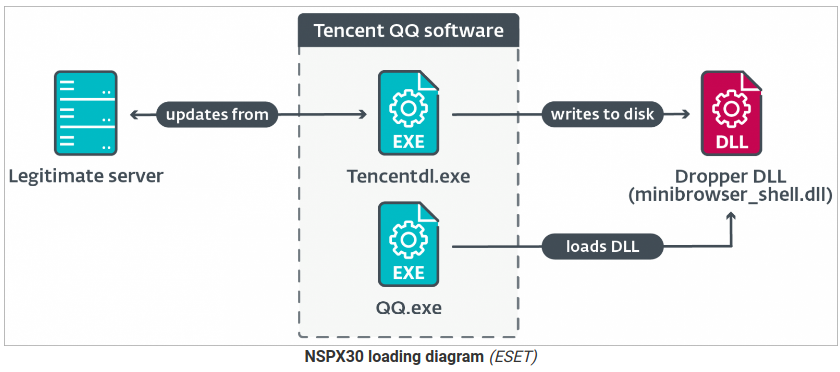

โดยนักวิจัยจาก ESET บริษัทรักษาความปลอดภัยทางไซเบอร์เป็นผู้ค้นพบ Blackwood และ NSPX30 ในปี 2020 รวมถึงยังคาดการณ์ว่ากลุ่ม Hacker ดังกล่าวอาจมีความเชื่อมโยงกับรัฐบาลจีน ซึ่งมุ่งเป้าหมายการโจมตีไปยัง จีน ญี่ปุ่น และสหราชอาณาจักร ซึ่งใช้วิธีการติดตั้งมัลแวร์ผ่านกลไกการอัปเดตซอฟต์แวร์ เช่น WPS Office (office suite), Tencent QQ instant messaging platform และ Sogou Pinyin document editor

นักวิจัยระบุว่า กลุ่ม Blackwood ใช้เทคนิคการโจมตีแบบ AitM และ intercepts traffic ที่ถูกสร้างโดย NSPX30 เพื่อปกปิดการดำเนินการ และซ่อนการเชื่อมต่อกับ command and control (C2) server รวมไปถึง Blackwood อาจแชร์ข้อมูลที่ใช้ในการเข้าถึงหลังการโจมตีกับกลุ่ม APT ของจีนกลุ่มอื่น ๆ อีกด้วย เนื่องจากสังเกตเห็นระบบของบริษัทหนึ่งที่ถูกกำหนดเป้าหมายการโจมตีโดยใช้ชุดเครื่องมือที่เกี่ยวข้องกับ Hacker หลายกลุ่ม เช่น Evasive Panda, LuoYu และ LittleBear

การเกิดขึ้นของ NSPX30

NSPX30 เป็นมัลแวร์ที่มีความซับซ้อน โดยใช้โค้ดจาก backdoor ในปี 2005 ที่ชื่อ 'Project Wood' ซึ่งมีความสามารถเบื้องต้นในการรวบรวมข้อมูลระบบ, keylogging และการถ่ายภาพหน้าจอ นอกจากนี้ยังมีมัลแวร์อื่น ๆ ที่เกิดจาก Project Wood คือ DCM (Dark Spectre) ที่ถูกพบในปี 2008 ซึ่งพบว่ามีการปรับปรุงความสามารถเพิ่มเติมจากตัวต้นแบบ

ทั้งนี้ ESET เชื่อว่า NSPX30 ถูกพัฒนาต่อมาจาก DCM โดยมีตัวอย่างมัลแวร์ชุดแรกที่ถูกค้นพบในปี 2018

โดย NSPX30 มีความโดดเด่นด้วยสถาปัตยกรรมแบบหลายขั้นตอน ซึ่งรวมถึงส่วนประกอบต่าง ๆ เช่น dropper, DLL installer ที่มีความสามารถ UAC bypassing, loader และ backdoor โดยแต่ละตัวมีชุด plugin ของตัวเอง

NSPX30 มีความสามารถทางเทคนิคที่สำคัญ พร้อมด้วยความสามารถในการ intercept การสื่อสารเพื่อซ่อนโครงสร้างพื้นฐาน ทำให้สามารถทำงานได้อย่างไร้ร่องรอย นอกจากนี้ยังมีกลไกที่เพิ่มเข้าไปในรายการที่อนุญาตของ Chinese anti-malware tools เพื่อหลบเลี่ยงการตรวจจับอีกด้วย

หน้าที่หลักของ NSPX30 คือการรวบรวมข้อมูลจากระบบที่ถูกโจมตี รวมถึงไฟล์ ภาพหน้าจอ การกดปุ่ม ข้อมูลฮาร์ดแวร์ และเครือข่าย และข้อมูลประจำตัว รวมถึงยังสามารถขโมยบันทึกการแชท และรายชื่อผู้ติดต่อจาก Tencent QQ, WeChat, Telegram, Skype, CloudChat, RaidCall, YY และ AliWangWang และสามารถยุติกระบวนการด้วย PID, สร้าง reverse shell, ย้ายไฟล์ไปยังพาธที่ระบุ และถอนการติดตั้งตัวเองจากระบบที่ถูกโจมตี

การโจมตีด้วย AitM

ความสามารถที่โดดเด่นของ Blackwood คือความสามารถในการติดตั้ง NSPX30 โดยการ hijacking update requests ที่ทำโดยซอฟต์แวร์ที่ถูกต้อง ซึ่งรวมถึง Tencent QQ, WPS Office และ Sogou Pinyin ซึ่งแตกต่างจากการโจมตีแบบ supply-chain attack เนื่องจาก Blackwood จะทำการ intercepts การสื่อสารแบบ HTTP ที่ไม่ได้เข้ารหัสระหว่างระบบของเหยื่อ และเซิร์ฟเวอร์สำหรับการอัปเดต และแทรกแซงเพื่อติดตั้งมัลแวร์แทน

โดย ESET ยังไม่สามารถระบุได้แน่ชัดว่า Blackwood สามารถ intercepts การรับส่งข้อมูลตั้งแต่แรกได้อย่างไร อาจใช้การฝังในเครือข่ายของเป้าหมาย ซึ่งอาจเป็นไปได้บนอุปกรณ์ที่มีช่องโหว่ เช่น router หรือ gateway

ซึ่งจากรายงานของ ESET ได้ให้รายละเอียดทางเทคนิคเกี่ยวกับมัลแวร์ และวิธีการทำงาน และยังรวมถึงรายการ IOC ที่ผู้ใช้งานสามารถนำไปใช้ในการป้องกันระบบได้ต่อไป

www[.]welivesecurity[.]com/en/eset-research/nspx30-sophisticated-aitm-enabled-implant-evolving-since-2005/

ที่มา : BLEEPINGCOMPUTER

You must be logged in to post a comment.