กลุ่มแฮ็กเกอร์ชาวเกาหลีเหนือชื่อดังที่รู้จักกันในชื่อ Lazarus ยังคงใช้ประโยชน์จากช่องโหว่ CVE-2021-44228 หรือที่รู้จักในชื่อ "Log4Shell" โดยในครั้งนี้เป็นการใช้มัลแวร์ซึ่งเขียนด้วยภาษา D (D Programming Language: DLang) สามตัวที่ไม่เคยถูกพบมาก่อน

มัลแวร์ตัวใหม่นี้ ได้แก่ โทรจันเข้าถึงระยะไกล (RAT) ชื่อว่า NineRAT และ DLRAT และ downloader ที่ชื่อ BottomLoader ซึ่งภาษา D เป็นสิ่งที่หาได้ยากในการก่ออาชญากรรมในโลกไซเบอร์ ดังนั้น Lazarus จึงอาจเลือกใช้ภาษานี้เพื่อพัฒนามัลแวร์รูปแบบใหม่ ๆ ในการหลีกเลี่ยงการตรวจจับ

โดยนักวิจัยของ Cisco Talos ตั้งชื่อแคมเปญนี้ว่า "Operation Blacksmith" ซึ่งเริ่มต้นประมาณเดือนมีนาคม 2023 และมุ่งเป้าไปที่บริษัทการผลิต เกษตรกรรม และความปลอดภัยทั่วโลก

Operation Blacksmith แสดงให้เห็นถึงการเปลี่ยนแปลงที่โดดเด่นด้านกลยุทธ์ และเครื่องมือที่ Lazarus ใช้ ซึ่งมีการเปลี่ยนแปลงตลอดเวลา

เครื่องมือมัลแวร์ใหม่

มัลแวร์ตัวแรกจากสองตัวใหม่ของ Lazarus คือ NineRAT ซึ่งใช้ Telegram API สำหรับการสั่งการ และการควบคุม (C2) รวมถึงการรับคำสั่ง และไฟล์ที่ขโมยจากคอมพิวเตอร์ที่ถูกโจมตี

โดย NineRAT จะทำหน้าที่สร้างการแฝงตัวอยู่บนระบบที่ถูกโจมตี โดยสามารถรับคำสั่งต่อไปนี้ได้ผ่านทาง Telegram:

• Info – คำสั่งรวบรวมข้อมูลเบื้องต้นเกี่ยวกับระบบที่ติดมัลแวร์

• setmtoken – การตั้งค่าโทเค็น

• setbtoken – การตั้งค่าโทเค็น Bot ใหม่

• setinterval – การตั้งค่าช่วงเวลาการเชื่อมต่อระหว่างมัลแวร์ไปยัง Telegram

• setsleep – คำสั่งกำหนดช่วงเวลาที่มัลแวร์ควรเข้าสู่โหมดสลีป

• upgrade – การอัปเกรดเป็นเวอร์ชันใหม่

• exit – คำสั่งออกจากการทำงานของมัลแวร์

• uninstall – การถอนการติดตั้งตัวเองจากเครื่อง

• sendfile – คำสั่งส่งไฟล์จากปลายทางที่ติดมัลแวร์ไปยังเซิร์ฟเวอร์ C2

มัลแวร์ตัวที่สอง DLRAT เป็นโทรจัน และ downloader ที่ Lazarus ใช้เพื่อหลอกให้เหยื่อติดตั้งเพย์โหลดเพิ่มเติมบนระบบที่ติดมัลแวร์ โดยการดำเนินการแรกคือคำสั่งแบบฮาร์ดโค้ดเพื่อรวบรวมข้อมูลระบบเบื้องต้น เช่น รายละเอียดระบบปฏิบัติการ MAC address ฯลฯ และส่งไปยังเซิร์ฟเวอร์ C2

เซิร์ฟเวอร์ของผู้โจมตีจะตอบกลับผ่านทาง external IP address ของเหยื่อ ส่วนคำสั่งดังต่อไปนี้เพื่อให้มัลแวร์ดำเนินการภายในเครื่อง:

• deleteme – ลบมัลแวร์ออกจากระบบโดยใช้ไฟล์ BAT

• download – ดาวน์โหลดไฟล์เป้าหมายจากระยะไกล

• rename – เปลี่ยนชื่อไฟล์บนระบบที่ติดมัลแวร์

• iamsleep – สั่งให้มัลแวร์เข้าสู่สถานะสงบนิ่งตามระยะเวลาที่กำหนด

• upload – อัปโหลดไฟล์ไปยังเซิร์ฟเวอร์ C2

• showurls – ยังไม่มีการดำเนินการ

นักวิเคราะห์ของ Cisco ได้ค้นพบ BottomLoader ซึ่งเป็น downloader ของมัลแวร์ที่จะดึงข้อมูล และดำเนินการเพย์โหลดจาก URL ที่ฮาร์ดโค้ดโดยใช้ PowerShell โดยในขณะเดียวกันก็จะสร้างการแฝงตัวอยู่บนระบบของเหยื่อด้วยการแก้ไข Startup directory

นอกจากนี้ BottomLoader ยังช่วยให้ Lazarus สามารถขโมยข้อมูลออกจากระบบที่ติดมัลแวร์ไปยังเซิร์ฟเวอร์ C2 ได้อีกด้วย ซึ่งทำให้ง่ายต่อการปฏิบัติการมากยิ่งขึ้น

การโจมตีด้วยช่องโหว่ Log4Shell

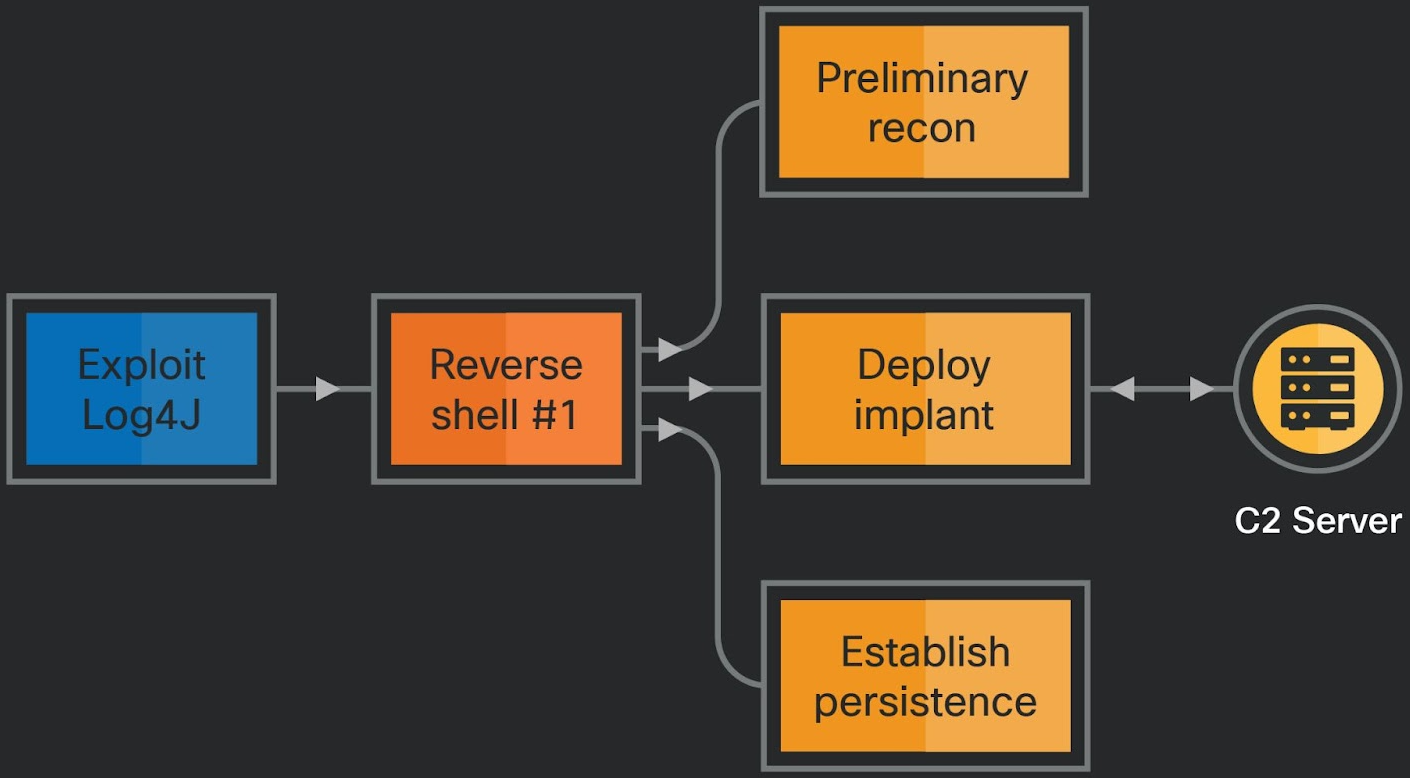

การโจมตีที่ Cisco Talos ตรวจพบ มีความเกี่ยวข้องกับการใช้ประโยชน์จากช่องโหว่ Log4Shell ซึ่งเป็นช่องโหว่ในการเรียกใช้โค้ดที่เป็นอันตรายระยะไกลใน Log4j ที่ถูกพบ และแก้ไขไปแล้วเมื่อประมาณ 2 ปีที่ผ่านมา แต่ยังคงเป็นปัญหาด้านความปลอดภัยอยู่

โดยเหยื่อที่เป็นเป้าหมายใช้ VMWare Horizon ** เซิร์ฟเวอร์ที่สามารถเข้าถึงได้จากอินเทอร์เน็ต ซึ่งใช้ไลบรารี Log4j logging เวอร์ชันที่มีช่องโหว่ ทำให้ผู้โจมตีสามารถดำเนินการเรียกใช้โค้ดที่เป็นอันตรายระยะไกลได้

หลังจากที่ได้มีการโจมตี กลุ่ม Lazarus ได้ตั้งค่าพร็อกซีสำหรับการเข้าถึงอย่างต่อเนื่องบนเซิร์ฟเวอร์ที่ถูกโจมตี ทั้งรันคำสั่งเพื่อตรวจสอบ สร้างบัญชีผู้ดูแลระบบใหม่ และติดตั้งเครื่องมือเพื่อขโมยข้อมูล Credentials เช่น ProcDump และ MimiKatz

โดยในระยะที่สองของการโจมตี Lazarus จะติดตั้ง NineRAT บนระบบซึ่งรองรับคำสั่งที่หลากหลายดังที่ได้กล่าวมา

ทั้งนี้ Cisco ได้สรุปว่ามีความเป็นไปได้ที่ Lazarus จะแบ่งปันข้อมูลกับกลุ่ม APT อื่น ๆ ภายใต้แคมเปญนี้ด้วยข้อมูลที่ถูกรวบรวมมาได้โดย NineRAT เนื่องจากว่า NineRAT ดำเนินการในลักษณะ "re-fingerprinting" ในบางกรณี ซึ่งหมายความว่าระบบอาจกำลังจัดทำ system IDing และเก็บรวบรวมข้อมูลสำหรับผู้โจมตีรายอื่น ๆ

ที่มา: bleepingcomputer

You must be logged in to post a comment.