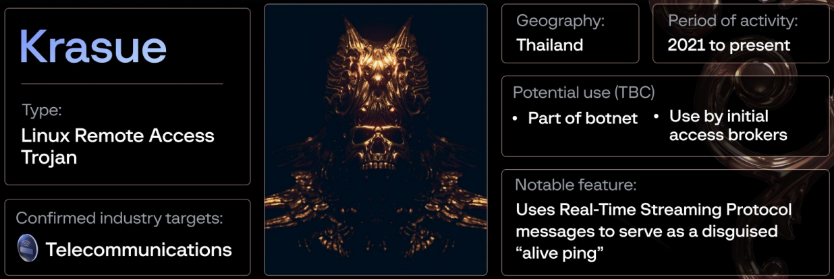

นักวิจัยจากบริษัทความปลอดภัยทางไซเบอร์ Group-IB ค้นพบโทรจันที่ใช้สำหรับเข้าถึงจากระยะไกล RAT (Remote Access Trojan) โดยตั้งชื่อว่า Krasue (กระสือ) ซึ่งมีการกำหนดเป้าหมายไปยังระบบ Linux ของบริษัทโทรคมนาคม ซึ่งพบว่ามีการซ่อนตัวมาตั้งแต่ปี 2021

นักวิจัยจากบริษัทความปลอดภัยทางไซเบอร์ Group-IB ค้นพบโทรจันที่ใช้สำหรับเข้าถึงจากระยะไกล RAT (Remote Access Trojan) โดยตั้งชื่อว่า Krasue (กระสือ) ซึ่งมีการกำหนดเป้าหมายไปยังระบบ Linux ของบริษัทโทรคมนาคม ซึ่งพบว่ามีการซ่อนตัวมาตั้งแต่ปี 2021

นักวิจัยพบว่าไบนารีของ Krasue RAT มี Rootkit ถึง 7 รูปแบบที่รองรับ Linux kernel หลายเวอร์ชัน และอิงตามโค้ดจากโครงการ open-source สามโครงการ

Krasue RAT จะแฝงตัวในเครื่องเป้าหมาย ซึ่งอาจจะใช้วิธีการเข้าถึงระบบของเหยื่อผ่านทาง Botnet หรือจากข้อมูลที่ถูกขายมาจากผู้โจมตีรายอื่น ที่ใช้สำหรับเพื่อเข้าถึงเป้าหมายโดยเฉพาะ

ทั้งนี้นักวิจัยเชื่อว่า Krasue RAT อาจถูกใช้ภายหลังจากการโจมตีสำเร็จ เพื่อแฝงตัวในเครื่องเป้าหมาย แต่ยังไม่สามารถระบุได้ว่าใช้วิธีการใดในการแพร่กระจาย ซึ่งอาจจะผ่านทางช่องโหว่ต่าง ๆ หรือการดาวน์โหลดโปรแกรม หรือไบนารีที่ไม่ปลอดภัยซึ่งอาจปลอมเป็นโปรแกรมที่ดูเหมือนถูกต้องตามปกติ โดยเป้าหมายในการโจมตีคือบริษัทโทรคมนาคมในประเทศไทยเท่านั้น

Rootkit

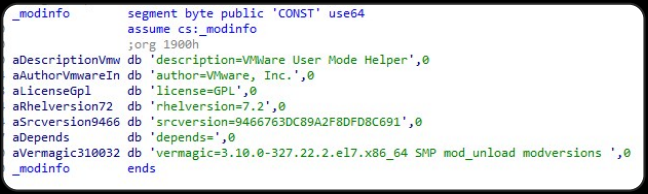

จากการวิเคราะห์ของ Group-IB พบว่า Rootkit ภายในไบนารีของ Krasue RAT คือ Linux Kernel Module (LKM) ที่ปลอมแปลงเป็นไดรเวอร์ VMware หลังจากถูกเรียกใช้งาน ซึ่ง rootkit ระดับ Kernel นั้นตรวจพบ และลบได้ยาก เนื่องจาก Rootkit ทำงานในระดับความปลอดภัยเดียวกันกับระบบปฏิบัติการ

โดย rootkit ดังกล่าวรองรับ Linux Kernel เวอร์ชัน 2.6x/3.10.x ซึ่งช่วยให้ไม่ถูกตรวจจับ เนื่องจากเซิร์ฟเวอร์ Linux รุ่นเก่ามักมีการป้องกันด้านความปลอดภัยที่ต่ำ

นักวิจัยของ Group-IB พบว่า Rootkit ทั้ง 7 เวอร์ชันมีความสามารถในการเรียกใช้ system call และ function call hooking ที่เหมือนกัน รวมถึงใช้ชื่อปลอม “VMware User Mode Helper” ชื่อเดียวกัน

นักวิจัยได้ตรวจสอบโค้ด และพบว่า rootkit นั้นใช้ Rootkit LKM แบบ open-source สามแบบ โดยเฉพาะ Diamorphine, Suterusu และ Rooty ซึ่งทั้งหมดนี้มีให้บริการมาตั้งแต่ปี 2017

Krasue Rootkit สามารถซ่อน Port หรือยกเลิกการซ่อน Port ทำให้สามารถซ่อนตัว, ใช้สิทธิ์รูท และเรียกใช้คำสั่ง kill สำหรับ ID ของ Process ใด ๆ ก็ได้ นอกจากนี้ยังสามารถปกปิดร่องรอยด้วยการซ่อนไฟล์ และไดเร็กทอรีที่เกี่ยวข้องกับมัลแวร์

Krasue สามารถเชื่อมต่อกลับไปยัง command and control (C2) server ด้วยคำสั่งต่อไปนี้ :

- ping - ตอบกลับด้วย `pong`

- master - ตั้งค่า master upstream C2

- info - รับข้อมูลเกี่ยวกับมัลแวร์: main pid, child pid และสถานะ เช่น “root : ได้รับสิทธิ์ root” “god : ไม่สามารถลบ process ได้” “hidden : ซ่อน process ” “module : โหลด Rootkit”

- restart - รีสตาร์ท child process

- respawn - รีสตาร์ท main process

- god die - ** ลบตัวเอง

- shell - รัน shell commands ด้วย `/bin/sh`

Group-IB พบ IP addresses ของ C2 ที่แตกต่างกัน 9 รายการ ที่ hardcode ลงในมัลแวร์ โดยมี IP addresses หนึ่งรายการ ที่ใช้ Port : 554 ซึ่งเป็นการเชื่อมต่อ RTSP (Real Time Streaming Protocol)

ทั้งนี้การเชื่อมต่อผ่าน Port : 554 RTSP ไม่ได้พบบ่อยนัก ทำให้เป็นอีกจุดสังเกตุในการตรวจสอบ Krasue Rootkit

RTSP เป็น network control protocol ที่ออกแบบมาสำหรับ streaming media servers ซึ่งช่วยสร้าง และควบคุมเซสชันการเล่นสื่อสำหรับสตรีมวิดีโอ และเสียง การนำทางสื่อ การจัดการสตรีมการประชุม และอื่น ๆ

แม้ว่านักวิจัยจะยังไม่ทราบที่มาของมัลแวร์ Krasue แต่พบว่า Krasue Rootkit มีความคล้ายคลึงกับ Linux malware ที่เรียกว่า XorDdos อาจเป็นไปได้ว่าผู้พัฒนา Krasue ก็สามารถเข้าถึงโค้ด XorDdos ได้เช่นกัน

ทั้งนี้ปัจจุบันบริษัทรักษาความปลอดภัยทางไซเบอร์ได้ให้ข้อมูล Indicators Of Compromise (IOC) และ YARA rules เพื่อการตรวจจับ และสนับสนุนให้นักวิจัยคนอื่นเผยแพร่สิ่งที่พวกเขารู้เกี่ยวกับมัลแวร์ตัวดังกล่าว

IOC

IP Address

- 128[.]199[.]226[.]11: 554

Other

- auwd.bin - 902013bc59be545fb70407e8883717453fb423a7a7209e119f112ff6771e44cc

- auwd.bin - b6db6702ca85bc80599d7f1d8b1a9b6dd56a8e87c55fc831dc9c689e54b8205d

- auwd.bin (packed) - ed38a61a6b7af436120465d352baa4cdf4ed8f01a7db7245b6254353e52f818f

- auwd.bin (packed) - afbc79dfc4c7c4fd9b71b5fea23ef12adf0b84b1af22a993ecf91f3d829967a4

Rootkit v2.6.32-642:

- 97f08424b14594a5a39d214bb97823690f1086c78fd877558761afe0a032b772

Rootkit v2.6.32-220:

- 38ba7790697da0a736c80fd9a04731b8b0bac675cca065cfd42a56dde644e353

Rootkit v2.6.32-71:

- e0748b32d0569dfafef6a8ffd3259edc6785902e73434e4b914e68fea86e6632

Rootkit v2.6.18:

- 4428d7bd7ae613ff68d3b1b8e80d564e2f69208695f7ab6e5fdb6946cc46b5e1

Rootkit v2.6.39:

- c9552ba602d204571b9f98bd16f60b6f4534b3ad32b4fc8b3b4ab79f2bf371e5

Rootkit v3.10.0-514:

- 3e37c7b65c1e46b2eb132f98f65c711b4169c6caeeaecc799abbda122c0c4a59

Rootkit v3.10.0-327:

- 8a58dce7b57411441ac1fbff3062f5eb43a432304b2ba34ead60e9dd4dc94831

You must be logged in to post a comment.