พบ App Log4J กว่า 30% ใช้ library version ที่มีช่องโหว่

นักวิจัยพบว่าประมาณ 38% ของแอปพลิเคชันที่ใช้ไลบรารี Apache Log4j กำลังใช้เวอร์ชันที่มีช่องโหว่ด้านความปลอดภัย ซึ่งรวมถึง Log4Shell (CVE-2021-44228) ซึ่งเป็นช่องโหว่ทีมีระดับ Critical แม้ว่าช่องโหว่ดังกล่าวจะมีการอัปเดตเพื่อแก้ไขไปแล้วนานกว่าสองปีก็ตาม

Log4Shell CVE-2021-44228 (คะแนน CVSS 10/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) ที่จำเป็นต้องผ่านการยืนยันตัวตน ที่ทำให้ผู้โจมตีสามารถเข้าควบคุมระบบได้อย่างสมบูรณ์ซึ่งส่งผลกระทบต่อ Log4j 2.0-beta9 จนถึง 2.15.0

โดยช่องโหว่ดังกล่าวเป็นช่องโหว่ Zero-day ที่ถูกนำไปใช้ในการโจมตีมาตั้งแต่วันที่ 10 ธันวาคม 2021 ซึ่งความง่ายในการโจมตี ผลกระทบด้านความปลอดภัยที่รุนแรง และส่งผลกระทบเป็นวงกว้างได้ทำให้กลายเป็นที่นิยมของเหล่า Hacker ที่นำช่องโหว่ดังกล่าวไปใช้ในการโจมตีเป้าหมาย

แต่ถึงแม้ว่าช่องโหว่ดังกล่าวจะได้รับการอัปเดตเพื่อแก้ไขช่องโหว่ไปแล้วนานกว่าสองปีก็ตาม แต่ก็ยังพบองค์กรจำนวนมากยังใช้เวอร์ชันที่มีช่องโหว่ต่อไป แม้จะมีการแจ้งเตือนถึงความเสี่ยงที่จะถูกโจมตีจากช่องโหว่ Log4Shell

การโจมตีช่องโหว่อย่างต่อเนื่อง

จากรายงานของ Veracode บริษัทรักษาความปลอดภัยแอปพลิเคชัน พบว่าจากการรวบรวมข้อมูลเป็นเวลา 90 วัน (ระหว่างวันที่ 15 สิงหาคม 2023 ถึง 15 พฤศจิกายน 2023) จากองค์กร 3,866 แห่ง มีการใช้แอปพลิเคชัน 38,278 รายการที่ใช้ Log4j ในเวอร์ชันระหว่าง 1.1 ถึง 3.0.0-alpha1 ซึ่งมี 2.8% ทีใช้ Log4J เวอร์ชัน 2.0-beta9 ถึง 2.15.0 ที่มีความเสี่ยงต่อช่องโหว่ Log4Shell โดยตรง

นอกจากนี้ยังมีอีก 3.8% ใช้ Log4j 2.17.0 ซึ่งแม้ว่าจะไม่เสี่ยงต่อ Log4Shell แต่ก็มีความเสี่ยงต่อช่องโหว่ CVE-2021-44832 ซึ่งเป็นช่องโหว่ในการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล ที่ได้รับการแก้ไขไปแล้วในเวอร์ชัน 2.17.1

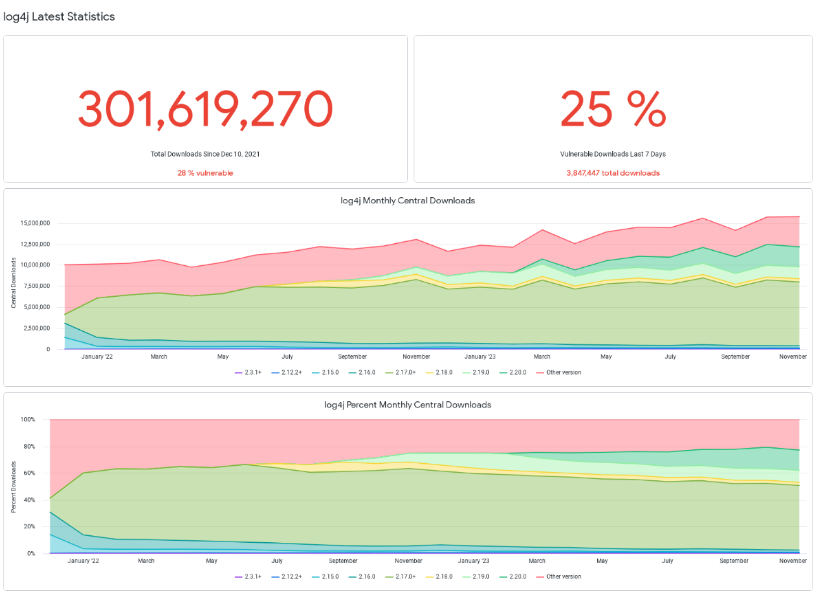

และสุดท้ายที่พบ 32% ใช้ Log4j เวอร์ชัน 1.2.x ซึ่งสิ้นสุดการสนับสนุนไปแล้วตั้งแต่เดือนสิงหาคม 2015 โดยเวอร์ชันเหล่านี้มีความเสี่ยงต่อช่องโหว่ร้ายแรงหลายช่องโหว่ที่เผยแพร่จนถึงปี 2022 รวมถึง CVE-2022-23307, CVE-2022-23305 และ CVE -2022-23302 โดยรวมแล้ว Veracode พบว่าประมาณ 38% ของแอปที่ค้นพบยังคงใช้เวอร์ชัน Log4j ที่ไม่ปลอดภัย และมีช่องโหว่ สอดคล้องกับผู้เชี่ยวชาญด้านการจัดการ supply chain ซอฟต์แวร์ของ Sonatype ได้รายงานบน Log4j dashboard โดยที่พบว่า 25% ของการดาวน์โหลดไลบรารีในสัปดาห์ที่ผ่านมาเกี่ยวข้องกับเวอร์ชันที่มีช่องโหว่

การใช้งานที่มีความเสี่ยงด้านความปลอดภัย

การใช้ไลบรารี่เวอร์ชันเก่าอย่างต่อเนื่องบ่งบอกถึงปัญหาด้านช่องโหว่ที่ยังคงมีอยู่ ซึ่ง Veracode ระบุว่านักพัฒนาต้องการหลีกเลี่ยงความซับซ้อน หรือความยุ่งยากในการจัดการช่องโหว่

จากการค้นพบของ Veracode พบว่า 79% ของนักพัฒนาเลือกที่จะไม่อัปเดต third-party libraries เลย หลังจากที่นำมาใช้ใน code base ในครั้งแรกแล้ว เพื่อหลีกเลี่ยงไม่ให้ฟังก์ชันการทำงานเสียหาย ซึ่งแม้ว่า 65% ของการอัปเดต open-source library จะมีการเปลี่ยนแปลงเพียงเล็กน้อย และการแก้ไขที่ไม่น่าจะทำให้เกิดปัญหาในการทำงาน

นอกจากนี้ จากรายงานยังแสดงให้เห็นว่า 50% ของโครงการส่วนใหญ่ ใช้เวลามากกว่า 65 วันเพื่อแก้ไขช่องโหว่มีระดับความรุนแรงสูง ซึ่งถือว่าใช้เวลานานกว่าปกติถึง 13.7 เท่าในการแก้ไข โดยปัญหามาจากการมีพนักงานไม่เพียงพอ และอีก 50% ใช้เวลานานกว่าเจ็ดเดือนในการจัดการ เมื่อขาดข้อมูลสนับสนุนที่เพียงพอ

โดยจากข้อมูลที่แสดงของ Veracode แสดงให้เห็นว่าช่องโหว่ Log4Shell ยังไม่ได้เป็นที่ตระหนักของอุตสาหกรรมด้านความปลอดภัย ถึงแม้ว่าช่องโหว่ Log4Shell จะเป็น 1 ใน 3 ของความเสี่ยงที่ถูกใช้ในการโจมตี และเป็นอีกหนึ่งช่องโหว่ที่เหล่า Hacker นิยมใช้ในการโจมตีเป้าหมาย เนื่องจากความง่ายในการโจมตี และผลกระทบที่มีประสิทธภาพในการโจมตี

คำแนะนำสำหรับบริษัทต่าง ๆ ในการป้องกันการโจมตีจากช่องโหว่เหล่านี้ คือ การหมั่นสแกนระบบ ค้นหาเวอร์ชันของ open-source library ที่ใช้งานอยู่ และจัดทำแผนอัปเกรดฉุกเฉินสำหรับไลบรารีทั้งหมดที่มีช่องโหว่

ที่มา : bleepingcomputer

You must be logged in to post a comment.