การโจมตีจากช่องโหว่การยกระดับสิทธิ์มากกว่า 50% มากจาก Insider Threat

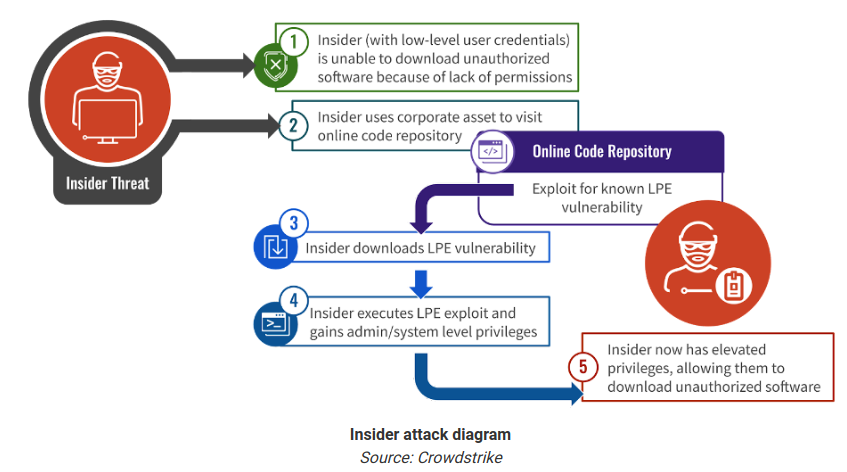

ช่องโหว่การยกระดับสิทธิ์ (Privilege Escalation) เป็นช่องโหว่ที่พบบ่อยที่สุด ที่บุคคลภายในองค์กรใช้เพื่อให้สามารถเข้าใช้งานบนเครือข่ายที่ไม่ได้รับอนุญาต ไม่ว่าจะเพื่อจุดประสงค์ที่เป็นอันตราย หรือโดยการดาวน์โหลดเครื่องมือที่มีความเสี่ยงในลักษณะที่เป็นอันตราย

รายงานจาก Crowdstrike ได้เผยแพร่ข้อมูลที่รวบรวมระหว่างเดือนมกราคม 2021 ถึงเมษายน 2023 ทีแสดงให้เห็นว่าภัยคุกคามจากภายใน (Insider Threat) กำลังเพิ่มสูงขึ้น และการใช้ช่องโหว่ในการยกระดับสิทธิ์ เป็นองค์ประกอบสำคัญของพฤติกรรมที่ไม่ได้รับอนุญาต ตามรายงาน 55% ของภัยคุกคามภายในที่บริษัทได้บันทึกไว้มาจากการเพิ่มระดับสิทธิ์พิเศษบนระบบ ในขณะที่ 45% ที่เหลือมาจากการดาวน์โหลด หรือใช้เครื่องมือที่ไม่เหมาะสม หรือมีความเสี่ยงโดยไม่รู้ตัว

โดยการโจมตีจากภายใน (Insider Threat) ส่วนใหญ่มักจะมาจากการต่อต้านนายจ้าง เนื่องจากได้รับสิ่งจูงใจทางการเงิน ในขณะที่ขัดแย้งกับหัวหน้างาน รวมถึงทาง CrowdStrike ยังได้จัดหมวดหมู่เหตุการณ์ เช่น การใช้ช่องโหว่เพื่อติดตั้งซอฟต์แวร์ หรือทำการทดสอบความปลอดภัย เป็นภัยคุกคามจากภายใน (Insider Threat) เช่นกัน แม้ว่าจะไม่ใช่การโจมตีที่มุ่งร้ายต่อบริษัทก็ตาม เนื่องจากเป็นการถูกใช้ในลักษณะที่มีความเสี่ยง ซึ่งอาจก่อให้เกิดภัยคุกคาม หรือมัลแวร์บนเครือข่ายที่ Hacker สามารถนำไปใช้ในทางที่ผิดได้

Crowdstrike พบว่าการโจมตีที่เริ่มต้นจากภายในองค์กรของเป้าหมายมีค่าใช้จ่ายการแก้ไขโดยเฉลี่ย 648,000 ดอลลาร์สำหรับเหตุการณ์ที่เป็นอันตราย และ 485,000 ดอลลาร์สำหรับเหตุการณ์ที่ไม่เป็นอันตราย ซึ่งตัวเลขเหล่านี้อาจสูงขึ้นอีกในปี 2023 โดยนอกจากต้นทุนทางการเงินที่ต้องสูญเสียจากเหตุการณ์ที่เกิดขึ้นแล้ว ยังรวมไปถึงความเสียหายของแบรนด์ และชื่อเสียงอีกด้วย

ภัยคุกคามจากภายใน (Insider Threat)

Crowdstrike อธิบายว่าการใช้ช่องโหว่ในการเพิ่มระดับสิทธิ์ (Privilege Escalation) เพื่อรับสิทธิ์ระดับผู้ดูแลระบบนั้นมีความสำคัญต่อการโจมตีแบบ Insider Threat มาก เนื่องจากการเริ่มต้นโจมตีมักจะเริ่มต้นด้วยการเข้าถึงระบบเครือข่ายด้วยสิทธิระดับต่ำ การที่ได้รับสิทธิ์ที่สูงกว่า ทำให้ Hacker สามารถดำเนินการต่าง ๆ เช่น ดาวน์โหลด และติดตั้งซอฟต์แวร์ที่ไม่ได้รับอนุญาต ลบบันทึก หรือแม้แต่วินิจฉัยปัญหาบนคอมพิวเตอร์โดยใช้เครื่องมือที่ต้องใช้สิทธิ์ของผู้ดูแลระบบได้

ช่องโหว่ในการเพิ่มระดับสิทธิ์ (Privilege Escalation) ที่นิยมใช้จาก Insider Threat จากข้อมูลของ Crowdstrike ได้แก่ :

- CVE-2017-0213 ช่องโหว่ Windows ช่วยให้สามารถยกระดับสิทธิ์ผ่านการใช้ประโยชน์จากโครงสร้างพื้นฐานของ COM

- CVE-2022-0847 (DirtyPipe) ช่องโหว่ pipe operations management บน Linux kernel

- CVE-2021-4034 (PwnKit) ช่องโหว่ Linux ที่ส่งผลกระทบต่อ Polkit system service

- CVE-2019-13272 ช่องโหว่ Linux ที่เกี่ยวข้องกับการจัดการสิทธิ์ผู้ใช้ใน kernel processes ที่ไม่เหมาะสม

- CVE-2015-1701 ช่องโหว่ Windows ที่เกี่ยวข้องกับไดรเวอร์โหมดเคอร์เนล 'win32k.sys' สำหรับการเรียกใช้โค้ดโดยไม่ได้รับอนุญาต

- CVE-2014-4113 ช่องโหว่ที่เกี่ยวข้องกับไดรเวอร์โหมดเคอร์เนล 'win32k.sys' แต่เกี่ยวข้อง กับวิธีการโจมตีแบบอื่น

โดยช่องโหว่เหล่านี้ได้ถูกระบุไว้ใน Known Exploited Vulnerabilities Catalog (KEV) ของ CISA แล้ว เนื่องจากถูกใช้ในการโจมตีโดย Hacker

แม้ว่าช่องโหว่เหล่านี้จะได้รับการแก้ไขไปแล้ว แต่บุคคลภายในก็ยังสามารถรับสิทธิ์ระดับสูงผ่านวิธีการอื่น ๆ ได้ เช่น ช่องโหว่ DLL hijacking ในแอปที่ทำงานด้วยสิทธิ์ระดับสูง, สิทธิ์ของ file system ที่ไม่ปลอดภัย หรือการกำหนดค่า service ที่ไม่ปลอดภัย หรือการโจมตีแบบ Bring Your Own Vulnerable Driver (BYOVD)

ทั้งนี้ Crowdstrike ได้พบการโจมตีจากช่องโหว่ CVE-2017-0213 หลายครั้ง ซึ่งส่งผลกระทบต่อบริษัทค้าปลีกในยุโรป โดยที่พนักงานถูกโจมตีจากการดาวนืโหลด WhatsApp เพื่อติดตั้งโปรแกรม uTorrent และเล่นเกม อีกกรณีหนึ่งเกี่ยวข้องกับพนักงานที่ถูกเลิกจ้างขององค์กรสื่อในสหรัฐอเมริกา รวมถึงการโจมตีจากช่องโหว่ CVE-2021-4034 (PwnKit) ซึ่งถูกพบจากพนักงานของบริษัทเทคโนโลยีแห่งหนึ่งในออสเตรเลีย ซึ่งพยายามเข้าถึงสิทธิ์ผู้ดูแลระบบ เพื่อวัตถุประสงค์ในการแก้ไขปัญหาคอมพิวเตอร์ และตัวอย่างของการโจมตีจากโหว่ CVE-2015-1701 เกี่ยวข้องกับพนักงานบริษัทเทคโนโลยีของสหรัฐฯ ที่พยายามเลี่ยงการควบคุมที่มีอยู่เพื่อติดตั้ง Java Virtual Machine ที่ไม่ได้รับอนุญาต

ถึงแม้ว่าเหตุการณ์ภัยคุกคามภายในเกือบทั้งหมดจะไม่ถือเป็นการโจมตีที่เป็นอันตราย แต่ก็ก่อให้เกิดความเสี่ยงโดยการปรับเปลี่ยนวิธีการทำงานของอุปกรณ์ หรือโดยการเรียกใช้โปรแกรมที่เป็นอันตราย หรือไม่ปลอดภัยบนเครือข่าย

ภัยคุกคามจากภายในที่ทำให้เกิดความเสี่ยง

โดยเกือบครึ่งหนึ่งของเหตุการณ์ภัยคุกคามจากภายในที่ Crowdstrike บันทึกไว้นั้น เกี่ยวข้องกับอุบัติเหตุที่ไม่ได้ตั้งใจ เช่น การทดสอบช่องโหว่ที่ไม่สามารถควบคุมได้ การใช้เครื่องมือรักษาความปลอดภัยที่ไม่เหมาะสมโดยไม่มีมาตรการป้องกันที่เหมาะสม และโดยการดาวน์โหลดโค้ดที่ไม่ได้รับการตรวจสอบ ตัวอย่างเช่น เหตุการณ์บางอย่างมีสาเหตุมาจากผู้เชี่ยวชาญด้านความปลอดภัยที่ทดสอบช่องโหว่ และชุดช่องโหว่โดยตรงบน workstation ที่ใช้งานจริง แทนที่จะผ่าน virtual machine ที่มีการแยกจากเครือข่าย

นักวิเคราะห์รายงานว่ากรณีส่วนใหญ่ของภัยคุกคามจากภายใน เกี่ยวข้องกับเครื่องมือเช่น Metasploit Framework และ ElevateKit ในขณะที่ช่องโหว่ที่เกิดขึ้นบ่อยที่สุดอันเป็นผลมาจากกิจกรรมที่ไม่ปลอดภัยดังนี้:

- CVE-2021-42013 ช่องโหว่ Path Traversal ใน Apache HTTP Server 2.4.49 และ 2.4.50

- CVE-2021-4034 (PwnKit) ช่องโหว่ Out-of-bounds ใน Polkit system service

- CVE-2020-0601 ช่องโหว่ Spoofing ใน Windows CryptoAPI

- CVE-2016-3309 ช่องโหว่การเพิ่มระดับสิทธิ์ (Privilege Escalation) ใน Windows kernel

- CVE-2022-21999 ช่องโหว่การเพิ่มระดับสิทธิ์ (Privilege Escalation) ใน Windows Print Spooler

ช่องโหว่เหล่านี้ในเครือข่ายองค์กร เพิ่มความเสี่ยงด้านความปลอดภัยโดยรวมได้ ซึ่งจะทำให้ Hacker ที่เข้ามาแฝงตัวในเครือข่ายได้แล้วมีช่องทางเพิ่มเติมสำหรับการโจมตี ตัวอย่างเช่น ในเดือนพฤษภาคม 2023 Hacker ได้เผยแพร่ PoC ปลอมของ Windows ที่มี Cobalt Strike backdoor ฝังไว้ หรือ Rapid7 ได้ค้นพบว่า Hacker กำลังเผยแพร่ PoC ปลอมสำหรับการโจมตีช่องโหว่แบบ zero-day ที่ใช้เพื่อติดตั้งมัลแวร์บน Windows และ Linux

ซึ่งทั้งสองสถานการณ์ ทำให้ Hacker สามารถเข้าถึงเครือข่ายองค์กรได้ ซึ่งอาจนำไปสู่การจารกรรมทางไซเบอร์ การโจรกรรมข้อมูล หรือการโจมตีด้วยแรนซัมแวร์

ที่มา : ฺBLEEPINGCOMPUTER

You must be logged in to post a comment.