นักวิจัยค้นพบเครือข่ายระบุตำแหน่ง "Find My" ของ Apple อาจถูกนำไปใช้โดยผู้ไม่หวังดี เพื่อส่งข้อมูลที่มีความสำคัญจาก keylogger ซึ่งติดตั้งใน keyboard ไว้อย่างลับ ๆ

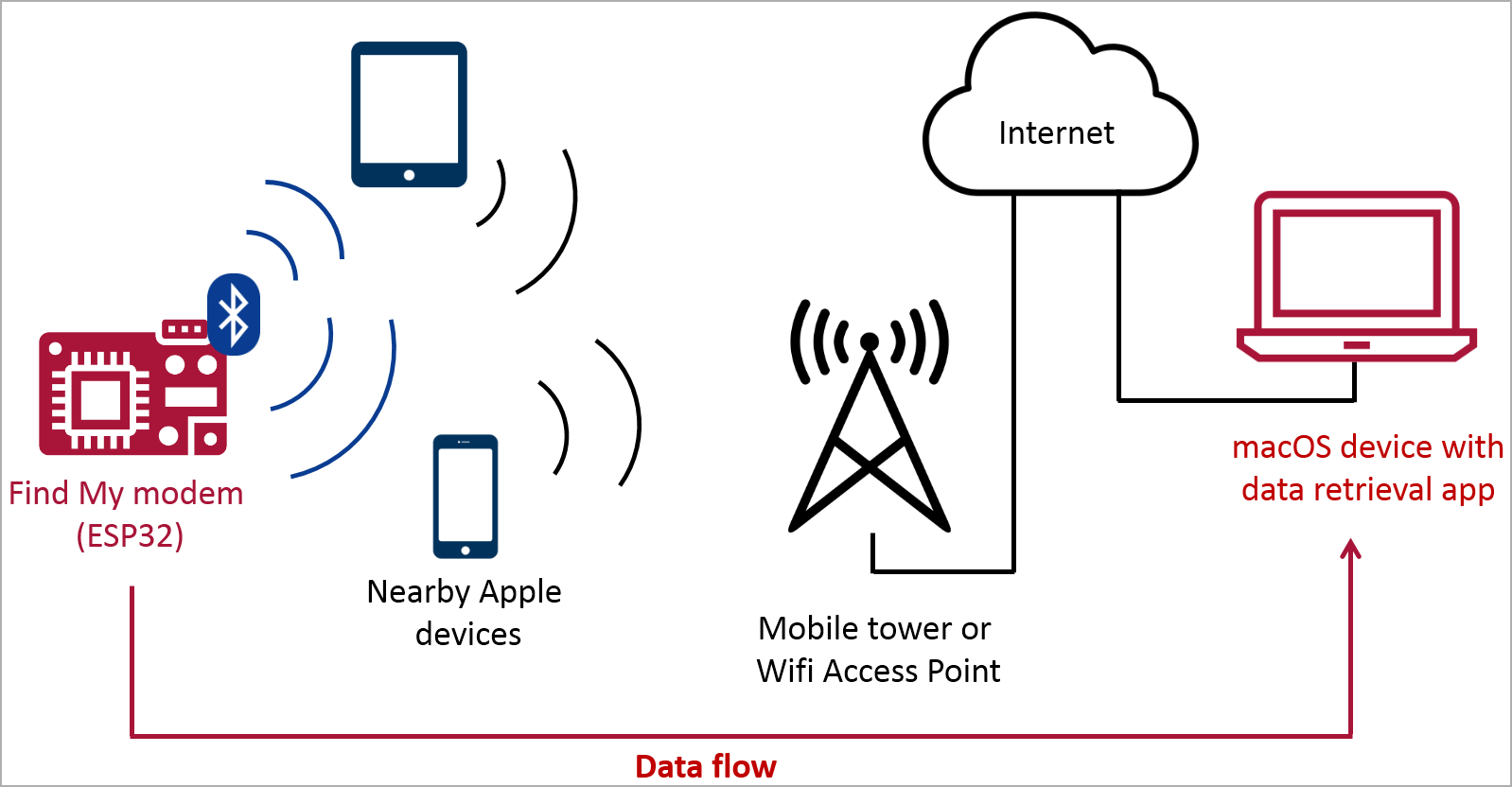

“Find My” คือเครือข่าย และแอปพลิเคชันที่ได้รับการออกแบบมาเพื่อช่วยให้ผู้ใช้ค้นหาอุปกรณ์ Apple ที่สูญหายหรือวางไว้ผิดที่ รวมถึง iPhone, iPad, Mac, Apple Watch, AirPods และ Apple Tags โดยบริการดังกล่าวจะใช้ข้อมูล GPS และ Bluetooth ที่รวบรวมมาจากอุปกรณ์ Apple หลายล้านเครื่องทั่วโลกเพื่อค้นหาอุปกรณ์ที่รายงานว่าสูญหายหรือถูกขโมย แม้ว่าอุปกรณ์นั้นจะ offline ก็ตาม โดยอุปกรณ์ที่สูญหายจะส่งสัญญาณ Bluetooth แบบวนซ้ำอย่างต่อเนื่องซึ่งอุปกรณ์ Apple ที่อยู่ใกล้เคียงตรวจพบ ซึ่งจะถ่ายทอดตำแหน่งของตนไปยังเจ้าของโดยไม่เปิดเผยตัวตนผ่าน “Find My” network

ทั้งนี้ความสามารถของ Find My สามารถนำไปใช้การส่งข้อมูลนอกเหนือจากตำแหน่งของอุปกรณ์นั้น โดยช่องโหว่ดังกล่าวได้ถูกค้นพบครั้งแรกเมื่อ 2 ปีที่แล้วโดยนักวิจัยด้านความปลอดภัย Fabian Bräunlein และทีมของเขา รวมถึงทาง Apple ยังได้แก้ไขช่องโหว่นี้แล้ว และนักวิจัยได้เผยแพร่วิธีการของพวกเขาบน GitHub ที่เรียกว่า 'Send My' ซึ่งผู้อื่นสามารถใช้ประโยชน์จากการอัปโหลดข้อมูลที่กำหนดเองไปยังเครือข่าย Find My ของ Apple และดึงข้อมูลจากอุปกรณ์ที่เปิดใช้งานอินเทอร์เน็ตได้ทุกที่ในโลก

การถ่ายทอดข้อมูลโดยพลการ

ตามรายงานครั้งแรกของนักวิจัยได้สร้างอุปกรณ์ฮาร์ดแวร์ที่พิสูจน์แนวคิด Proof-of-Concept (PoC) เพื่อเน้นย้ำถึงความเสี่ยงต่อสาธารณะได้ดียิ่งขึ้น โดยนักวิจัยได้ติดตั้ง keylogger เข้ากับเครื่องส่งสัญญาณบลูทูธ ESP32 และ USB keyboard เพื่อแสดงให้เห็นว่าสามารถส่งต่อรหัสผ่าน และข้อมูลที่มีความสำคัญอื่น ๆ ที่พิมพ์บนแป้นพิมพ์ผ่านเครือข่าย Find My ผ่านทางบลูทูธได้

การส่งผ่านบลูทูธนั้นซับซ้อนกว่า WLAN keylogger หรืออุปกรณ์ Raspberry Pi ที่สามารถสังเกตเห็นได้ง่ายในสภาพแวดล้อมที่มีการป้องกันอย่างดี รวมถึงแพลตฟอร์ม Find My สามารถใช้ประโยชน์จากอุปกรณ์ Apple ที่มีอยู่ทั่วไปทุกหนทุกแห่งสำหรับการส่งข้อมูล

รวมถึง keylogger ไม่จำเป็นต้องใช้ AirTag หรือชิปที่รองรับอย่างเป็นทางการ เนื่องจากอุปกรณ์ Apple ได้รับการปรับแต่งให้ตอบสนองต่อข้อความบลูทูธ หากข้อความนั้นมีรูปแบบที่เหมาะสม อุปกรณ์ Apple ที่รับจะสร้างรายงานตำแหน่ง และอัปโหลดไปยังเครือข่าย Find My

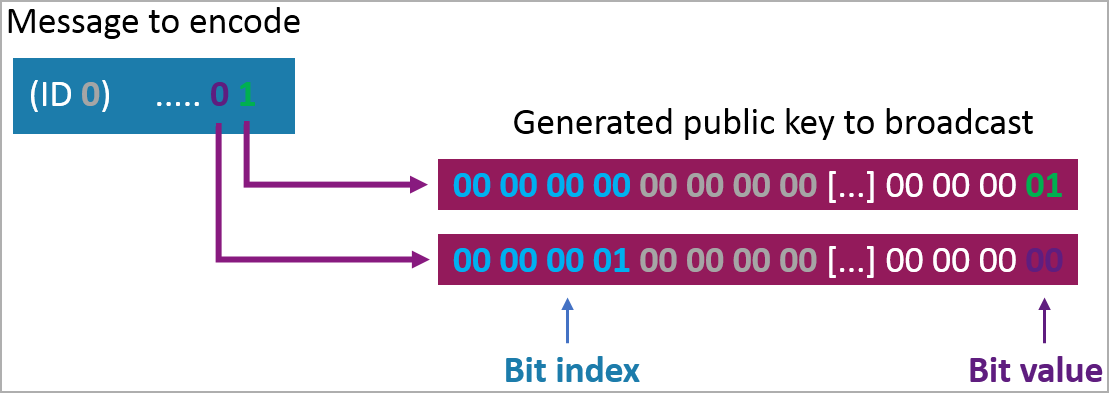

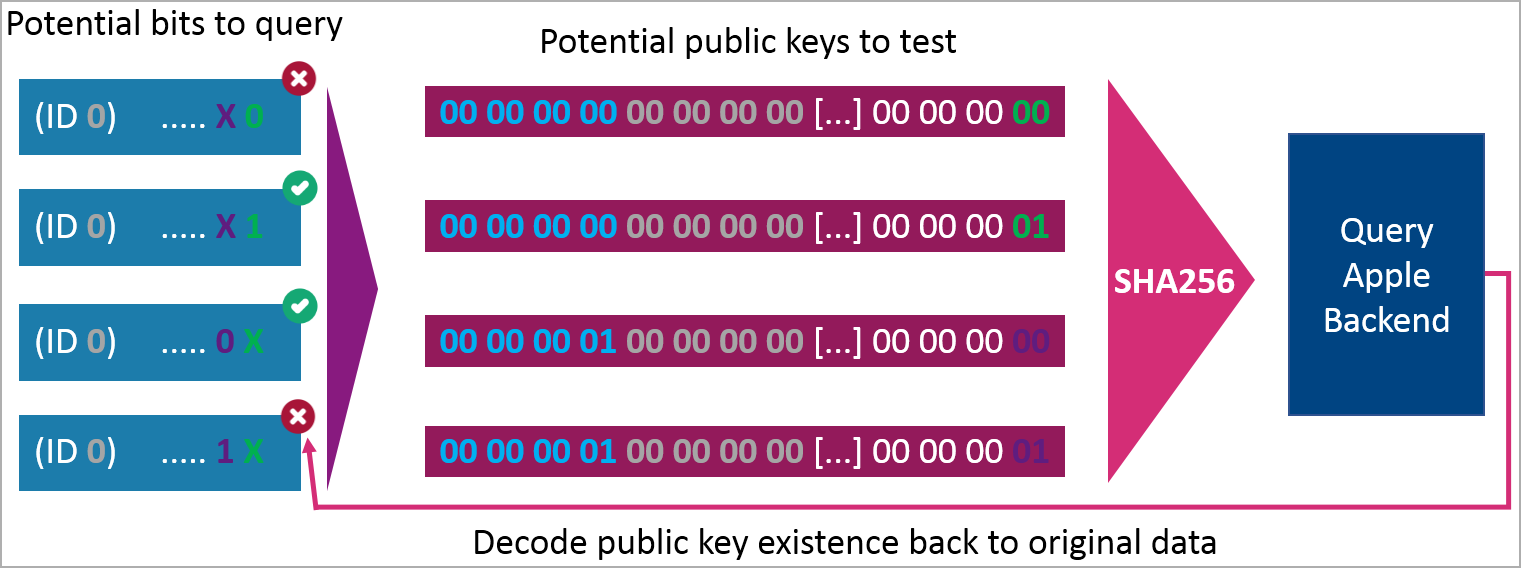

ผู้ส่งจำเป็นต้องสร้าง public encryption keys ที่แตกต่างกันเล็กน้อย โดยจำลอง AirTags หลายรายการ และเข้ารหัสข้อมูลที่กำหนดเองลงในคีย์โดยการกำหนดบิตเฉพาะที่ตำแหน่งที่กำหนดไว้ล่วงหน้าในคีย์

ด้วยวิธีนี้รายงานหลายฉบับที่ดึงมาจากระบบคลาวด์สามารถต่อ และถอดรหัสที่ส่วนรับเพื่อดึงข้อมูลที่กำหนดเองได้ ในกรณีนี้คือการบันทึกของ keylogger

นักวิจัยกล่าวว่าค่าใช้จ่ายรวมของอุปกรณ์ที่ใช้ดูดข้อมูลอยู่ที่ประมาณ 50 เหรียญสหรัฐฯ โดยใช้ 'EvilCrow' keylogger เวอร์ชันที่ใช้ Bluetooth และแป้นพิมพ์ USB แบบมาตรฐาน

โดยการสาธิตการโจมตี PoC มีอัตราการส่งข้อมูลอยู่ที่ 26 ตัวอักษร/วินาที และอัตราการรับ 7 ตัวอักษร/วินาที โดยมีเวลาแฝงระหว่าง 1 ถึง 60 นาทีขึ้นอยู่กับการมีอยู่ของอุปกรณ์ Apple ที่ระยะของ keylogger แม้ว่าจะส่งข้อมูลไม่เร็วนัก แต่หากเป็นเป้าหมายในการขโมยข้อมูลอันมีค่า เช่น รหัสผ่าน การรอหลายชั่วโมง หรือหลายวันก็ไม่มีผลต่อการตั้งเป้าหมายการโจมตีอยู่ดี

แต่ทาง Apple ก็ได้มีการป้องกันการติดตาม โดยได้มีการแจ้งเตือนผู้ใช้ว่า Air Tags อาจกำลังติดตามพวกเขาไม่ได้เปิดใช้งานโดย keylogger ที่อยู่กับที่ภายในแป้นพิมพ์ ดังนั้นอุปกรณ์ดังกล่าวจะยังคงซ่อนอยู่ และไม่ถูกค้นพบ

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.