พบแพ็กเกจที่เป็นอันตรายที่โฮสต์บน NuGet package manager สำหรับ .NET Framework ที่ถูกใช้เพื่อติดตั้งมัลแวร์ในการเข้าถึงจากระยะไกล (RAT) ที่เรียกว่า SeroXen RAT

บริษัทด้านความปลอดภัยซอฟต์แวร์ supply chain Phylum ระบุในรายงานว่า แพ็กเกจดังกล่าวมีชื่อว่า Pathoschild.Stardew.Mod.Build.Config และถูกเผยแพร่โดยผู้ใช้ชื่อ Disti เป็นการเลียนแบบแพ็กเกจที่ถูกต้องที่ชื่อว่า Pathoschild.Stardew.ModBuildConfig

ในขณะที่แพ็กเกจจริงได้รับการดาวน์โหลดเกือบ 79,000 ครั้งจนถึงปัจจุบัน แต่แพ็กเกจที่เป็นอันตรายมีการดาวน์โหลดมากกว่า 100,000 ครั้ง ซึ่งเป็นการดาวน์โหลดที่เพิ่มขึ้นอย่างผิดปกติ หลังจากถูกเผยแพร่เมื่อวันที่ 6 ตุลาคม 2023

ผู้เผยแพร่แพ็กเกจที่เป็นอันตราย ได้เผยแพร่แพ็กเกจอื่น ๆ อีก 6 แพ็กเกจ ซึ่งได้รับการดาวน์โหลดไปแล้วไม่น้อยกว่า 2.1 ล้านครั้ง โดย 4 แพ็กเกจนั้นปลอมตัวเป็นไลบรารีสำหรับบริการ crypto ต่าง ๆ เช่น Kraken, KuCoin, Solana และ Monero อีกทั้งยังออกแบบมาให้สามารถติดตั้ง SeroXen RAT ด้วยเช่นกัน

การโจมตีเริ่มขึ้นขณะที่กำลังติดตั้งแพ็กเกจผ่านสคริปต์ tools/init.ps1 ที่ออกแบบมาเพื่อทำการรันโค้ดโดยไม่ก่อให้เกิดคำเตือนใด ๆ พฤติกรรมนี้ถูกเปิดเผยโดย JFrog ในเดือนมีนาคม 2023 ว่าถูกใช้เพื่อดาวน์โหลดมัลแวร์ขั้นต่อไป

JFrog ระบุอีกว่า แม้ว่าสคริปต์ init.ps1 จะถูกยกเลิกการใช้งานแล้ว แต่ Visual Studio ยังคงรองรับอยู่ และจะทำงานโดยไม่มีการแจ้งเตือนใด ๆ เมื่อติดตั้งแพ็กเกจ NuGet โดยภายในไฟล์ .ps1 ผู้โจมตีสามารถเขียนคำสั่งอะไรลงไปก็ได้

ในแพ็กเกจที่ Phylum วิเคราะห์ สคริปต์ PowerShell ใช้เพื่อดาวน์โหลดไฟล์ชื่อ x.bin จากเซิร์ฟเวอร์ภายนอก ที่เป็นสคริปต์ Windows Batch แบบ heavily-obfuscated ที่จะรับผิดชอบในการสร้าง และเรียกใช้สคริปต์ PowerShell อีกตัวเพื่อติดตั้ง SeroXen RAT

SeroXen RAT เป็นมัลแวร์แบบพร้อมใช้งานที่จำหน่ายในราคา 60 ดอลลาร์สหรัฐฯ สำหรับตลอดอายุการใช้งาน ทำให้เข้าถึงอาชญากรไซเบอร์ได้ง่าย SeroXen RAT เป็น RAT แบบ fileless ที่รวมฟังก์ชันของ Quasar RAT, r77 rootkit และ NirCmd เครื่องมือ command-line ของ Windows

Phylum ระบุว่า การค้นพบ SeroXen RAT ในแพ็กเกจ NuGet เป็นที่ยืนยันว่าผู้โจมตียังคงใช้ประโยชน์จากระบบโครงสร้างโอเพนซอร์ส และนักพัฒนาที่ใช้ระบบเหล่านั้นอย่างต่อเนื่อง

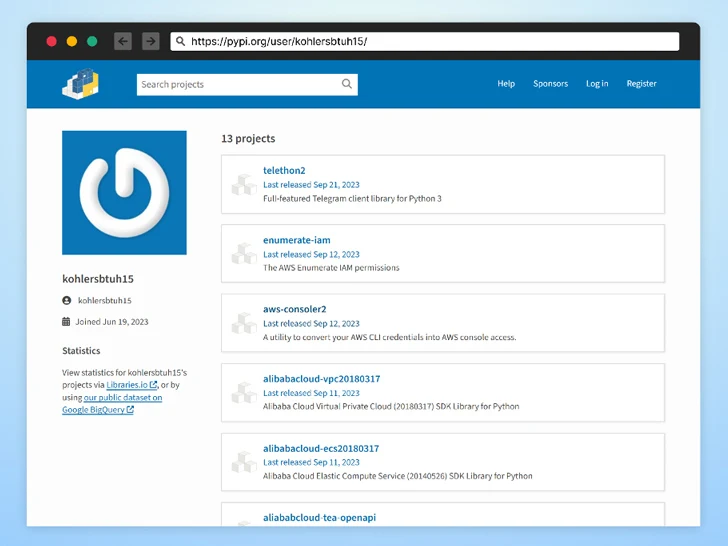

การพัฒนาเกิดขึ้นขณะที่บริษัทตรวจพบแพ็กเกจที่เป็นอันตราย7 รายการบนที่เก็บข้อมูล Python Package Index (PyPI) ที่ปลอมแปลงเป็นแพ็กเกจที่ถูกต้องจากผู้ให้บริการบนคลาวด์ เช่น Aliyun, Amazon Web Services (AWS) และ Tencent Cloud เพื่อส่งข้อมูลรับรองตัวตนไปยัง URL ภายนอกที่ถูกซ่อนไว้

รายชื่อแพ็กเกจที่เป็นอันตรายมีดังนี้ :

- tencent-cloud-python-sdk

- python-alibabacloud-sdk-core

- alibabacloud-oss2

- python-alibabacloud-tea-openapi

- aws-enumerate-iam

- enumerate-iam-aws

- alisdkcore

Phylum ระบุว่าในเเคมเปญนี้ ผู้โจมตีได้ใช้ประโยชน์จากความไว้วางใจของนักพัฒนา โดยนำรหัสที่มีอยู่ และเป็นรหัสที่มีชื่อเสียง มาแทรกโค้ดที่เป็นอันตรายเพียงเล็กน้อยเพื่อขโมยข้อมูลรับรองตัวตนที่สำคัญของคลาวด์

กลยุทธ์ของผู้โจมตีจะทำการรักษาฟังก์ชันการทำงานเดิมของแพ็กเกจ เพื่อพยายามหลีกเลี่ยงการตรวจจับ การโจมตีนี้เป็นแบบเรียบง่าย และไม่ซับซ้อน แต่ได้ผล

Checkmarx ได้แชร์รายละเอียดเพิ่มเติมเกี่ยวกับแคมเปญเดียวกันนี้ กล่าวว่าแคมเปญนี้ยังออกแบบมาเพื่อโจมตี Telegram ผ่านแพ็กเกจที่หลอกลวงในชื่อ telethon2 ซึ่งมีวัตถุประสงค์เพื่อเลียนแบบ telethon ซึ่งเป็นไลบรารี Python สำหรับการโต้ตอบกับ Telegram API

ประเทศที่มีการดาวน์โหลดไลบรารีปลอมมากที่สุด ได้แก่ สหรัฐอเมริกา จีน สิงคโปร์ ฮ่องกง รัสเซีย และฝรั่งเศส ตามลำดับ

แทนที่จะรันคำสั่งโดยอัตโนมัติ โค้ดที่เป็นอันตรายในแพ็กเกจเหล่านี้ถูกซ่อนไว้อย่างมีกลยุทธ์ภายในฟังก์ชันต่าง ๆ ซึ่งออกแบบมาให้ทำงานเมื่อมีการเรียกใช้ฟังก์ชันเหล่านั้นเท่านั้น บริษัทระบุว่า "ผู้โจมตีใช้เทคนิค Typosquatting และ StarJacking เพื่อหลอกล่อให้ผู้พัฒนาดาวน์โหลดแพ็กเกจที่เป็นอันตรายของพวกเขา"

ในช่วงต้นเดือนนี้ Checkmarx ได้เปิดเผยแคมเปญการโจมตีที่ซับซ้อน และต่อเนื่อง ซึ่งมุ่งเป้าไปที่ PyPI เพื่อปล่อยแพ็กเกจ Python ที่เป็นอันตราย 271 แพ็กเกจเข้าสู่ซอฟต์แวร์ supply chain เพื่อขโมยข้อมูลที่มีความสำคัญ และสกุลเงินดิจิทัลจากโฮสต์ Windows

แพ็กเกจเหล่านี้ ซึ่งมาพร้อมกับฟังก์ชันในการทำลายระบบป้องกัน โดยได้รับการดาวน์โหลดรวมกันประมาณ 75,000 ครั้งก่อนที่จะถูกลบออก

อัปเดต

แพ็กเกจที่เหลืออยู่ทั้งหมด 6 แพ็กเกจที่เผยแพร่ โดย Disti, KucoinExchange.net, Kraken.Exchange, SolanaWallet, Modern.Winform.UI, Monero และ DiscordsRpc ตอนนี้ไม่สามารถใช้งานบน NuGet ได้แล้ว

ที่มา : thehackernews.com

You must be logged in to post a comment.