ข้อมูลที่ถูกพบล่าสุดแสดงให้เห็นว่าผู้โจมตีสามารถใช้ประโยชน์จากเทคนิคการหลบเลี่ยงการตรวจจับมัลเเวร์ และ bypass endpoint security solutions โดยการปรับเเต่ง Windows Container Isolation Framework

การค้นพบนี้ถูกนำเสนอโดย Daniel Avinoam นักวิจัยด้านความปลอดภัยของ Deep Instinct ในการประชุมด้านความปลอดภัย DEF CON ที่จัดขึ้นเมื่อต้นเดือนที่ผ่านมา

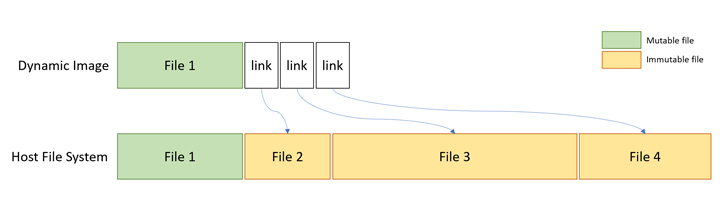

โครงสร้างของ Microsoft container (และที่เกี่ยวข้องกับ Windows Sandbox) ใช้สิ่งที่เรียกว่า dynamically generated image เพื่อแยก file system ของแต่ละ container ไปยังโฮสต์ และในเวลาเดียวกันจะหลีกเลี่ยงการทำซ้ำของ file system

โดยมันเป็นเพียง "operating system image ที่มี clean copies ของไฟล์ที่สามารถเปลี่ยนแปลงได้ แต่เป็นลิงก์ไปยังไฟล์ที่ไม่สามารถเปลี่ยนแปลงได้ซึ่งอยู่ในอิมเมจ Windows ที่มีอยู่แล้วบนโฮสต์" จึงทำให้ขนาดโดยรวมของระบบปฏิบัติการเต็มลดลง

Avinoam ระบุในรายงานที่แชร์กับ The Hacker News ว่า "ผลลัพธ์ที่ได้คือ images ที่มี 'ghost files' ซึ่งไม่ได้เก็บข้อมูลจริง แต่จะชี้ไปยัง volume ที่แตกต่างกันของระบบ" ในจุดนี้จึงทำให้เกิดความคิดว่า จะเป็นอย่างไรถ้าสามารถใช้ redirection mechanism เพื่อซ่อนรายละเอียดกับ file system operation และทำให้เครื่องมือด้านความปลอดภัยไม่สามารถตรวจจับได้

นี่คือจุดที่ไดรเวอร์ minifilter ของ Windows Container Isolation FS (wcifs.sys) เข้ามามีบทบาท วัตถุประสงค์หลักของไดรเวอร์คือการดูแลการแยกระบบไฟล์ระหว่างคอนเทนเนอร์ Windows และโฮสต์

กล่าวอีกนัยหนึ่งคือ การให้ process ปัจจุบันทำงานภายใต้คอนเทนเนอร์ที่ถูกสร้างขึ้น และใช้ประโยชน์จากไดรเวอร์ minifilter เพื่อจัดการคำขอ I/O ให้สามารถสร้าง อ่าน และลบไฟล์บน file system ได้โดยไม่เกิดการแจ้งเตือนจากซอฟต์แวร์รักษาความปลอดภัย

ในขั้นตอนนี้ minifilter ที่เชื่อมต่อกับ file system โดยตรง จะลงทะเบียนกับ filter manager สำหรับ I/O operations ที่จะทำการ filter แต่ละ minifilter จะถูกกำหนดค่า altitude values based จาก Microsoft เป็น "integer" ตามความต้องการของ filter และกลุ่ม load order

ไดรเวอร์ wcifs มี altitude range ที่ 180000-189999 (โดยเฉพาะ 189900) ในขณะที่ antivirus filters รวมถึง filters จาก third-parties ทำงานใน altitude range ที่ 320000-329999 ผลลัพธ์คือ file operations ที่แตกต่างกันสามารถทำงานได้โดยไม่ต้องเรียกใช้งาน callbacks triggered

Avinoam ระบุว่า เนื่องจากเราสามารถ override ไฟล์โดยใช้ IO_REPARSE_TAG_WCI_1 reparse tag โดยไม่ถูกตรวจจับจากไดรเวอร์ของ antivirus และ algorithm ในการตรวจจับจะไม่ได้รับข้อมูลทั้งหมด จึงทำให้ไม่สามารถตรวจจับความผิดปกติได้

อย่างไรก็ตาม การโจมตีนี้ต้องการสิทธิ์การดำเนินการในฐานะผู้ดูแลระบบ เพื่อสื่อสารกับไดรเวอร์ wcifs และไม่สามารถใช้เพื่อ override ไฟล์บนระบบโฮสต์ได้

การเปิดเผยดังกล่าวเกิดขึ้นภายหลังจากที่บริษัทรักษาความปลอดภัยทางไซเบอร์ แสดงให้เห็นเทคนิคการซ่อนตัวที่เรียกว่า "NoFilter" ซึ่งใช้ Windows Filtering Platform (WFP) ในการยกระดับสิทธิ์ของผู้ใช้ให้เป็น SYSTEM และอาจสั่งรันโค้ดที่เป็นอันตรายได้

การโจมตีเหล่านี้อนุญาตให้ใช้งาน WFP เพื่อทำการทำซ้ำของ access tokens สำหรับ process อื่น ๆ เพื่อเรียกใช้การเชื่อมต่อกับ IPSec และใช้บริการ Print Spooler เพื่อแทรกตัวเองเป็นรูปแบบ SYSTEM token ลงใน table และเป็นไปได้ในการรับ token ของผู้ใช้คนอื่นที่เข้าสู่ระบบบนระบบที่ถูกโจมตีเพื่อใช้ในการทำ lateral movement ต่อไป

ที่มา : thehackernews

You must be logged in to post a comment.